«В соседнем зале сидят люди, которые представляют основную угрозу нашей безопасности»

Во вторник прошла вторая (оффлайновая) часть хакерского турнира Symantec Cyber Readiness Challenge и конференция по безопасности CROC Cyber Conference с участием Кевина Митника. Всё это вместе называлось C^2: Cyber Challenge.

Самое интересное:

- Наши хакеры оказались очень быстрыми.

- Газ в зал с участниками так и не пустили (хотя многие на конференции считали это разумной мерой).

- Митник показывал чудо-флешки с обходом антивирусов и захватом машины под контроль, копировал IVR Ситибанка, показывал как здороваться с людьми, одновременно копируя MIFARE-карту и рассказывал кучу историй из своей бурной молодости. «Когда начнём тестирование? Уже закончили. Не получили письма? Всё правильно, отчёт уже у вас на рабочем столе».

Ниже отчёт, немного про подготовку и куча фотографий (трафик).

Кевин гордится телефоном, прошивку которого он получил из рук безопасника

Инфраструктура

Одна из самых сложных вещей в подготовке крупного мероприятия — сделать так, чтобы всё работало как часы. Начиная от прибытия людей и регистрации и заканчивая нормальной быстрой сетью для всех-всех-всех.

Вот место проведения. 12 минут пешком от Фрунзенской. Мы пустили несколько маршруток для трансфера гостей от метро: прямо на выходе всех участников встречали и сажали в «пативэны». Никто не потерялся.

Регистрация часто становится узким местом мероприятий такого плана. Здесь у нас очень много девушек, которые отдают бейджи, имена и фамилии участников печатаются сразу на месте:

В поддержке была как российская команда, так и и специалисты по техподдержке из Англии. Рядом размещался диктор. Поскольку часть конференции на английском (Митник, например, не знает русского), нужен синхронный перевод. Вот стойка с устройствами, которые можно было поменять на документы:

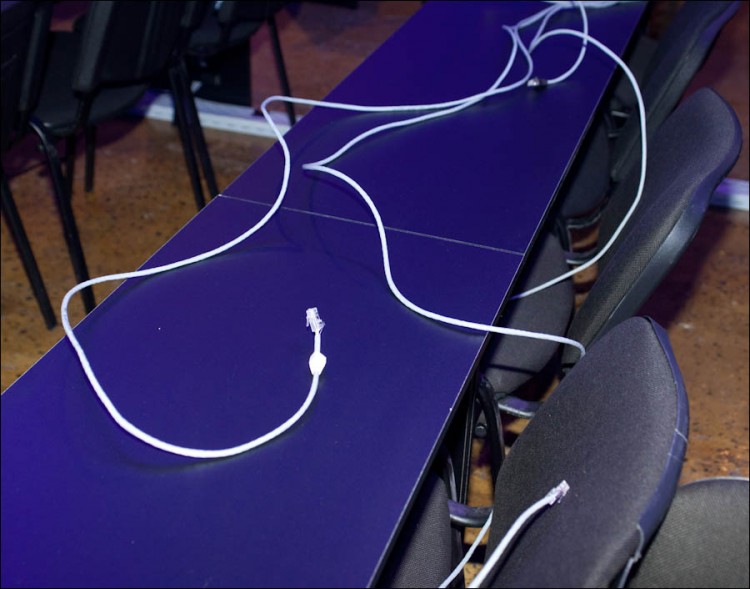

Следующий важный вопрос – Интернет. Участникам нужно быстрое соединение, поэтому мы привели прямо от провайдера линию в 256 мегабит/секунду. В зале было мест с двойным запасом (не все любят садиться прямо рядом с другими игроками), и на каждый ряд шла своя локалка. У каждого участника был вот такой собственный «хвост»:

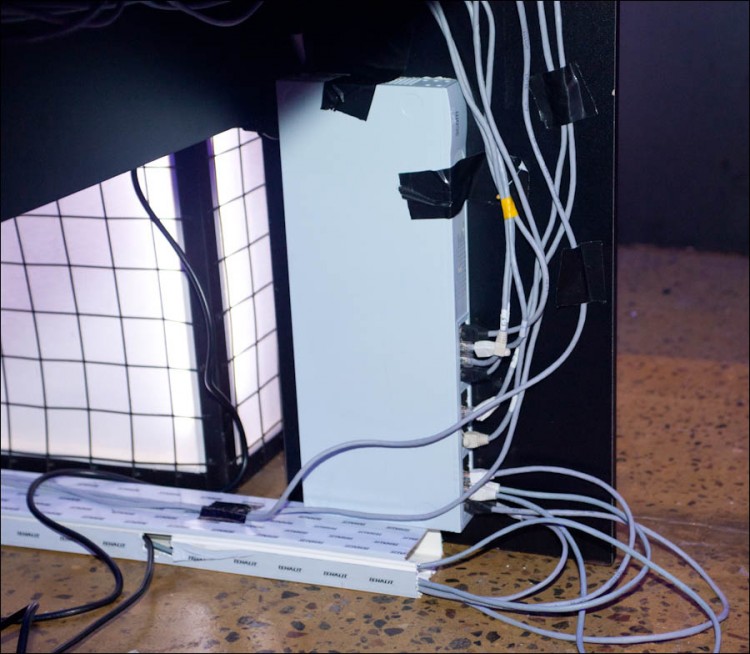

В середине каждого ряда находился 48-портовый свитч:

Интересно, что обследование места было за 4 дня до начала, на выходных закупалось всё оборудование, а монтаж и тесты закончились за пару часов до начала конференции. Интернет прокладывали 6 человек. Всего на монтаже в разные моменты было от 20 до 30 человек. Не обошлось без нештатных ситуаций – сгорел один из свитчей, но его быстро заменили резервным. Каждый пачкорд протестировали – сюрпризы с кривой обжимкой никому не нужны.

Отдельно для участников конференции провели линию на 100 мегабит – она нужна была Митнику.

Резервная линия на случай падения всего этого дела – ещё 100 мегабит. Автоматику по переброске решили не делать: сложная коммутация. В случае аварии техник перебросил бы кабель менее чем за 2 минуты – проверяли.

Игра

Участники приходили заранее, цепляли настройки и готовились. Многие ещё в дороге за пару часов до начала беспокоились, что не получили ссылку для настроек.

Еду с фуршета тащили прямо на место, запасались водой, чтобы не выходить из игры лишний раз. Вот, например, у Влада (будущего победителя) три бокала – если захочет пить, минералка или сок, если не захочет – ещё есть пустой.

Начало игры, сюжетная часть с посланием от бывшего сотрудника корпорации EDC Джайлса Нокса:

Пока он говорил, многие уже принялись за первый флаг

Будущие победители (II и III места) во время игры:

Девушка среди участников:

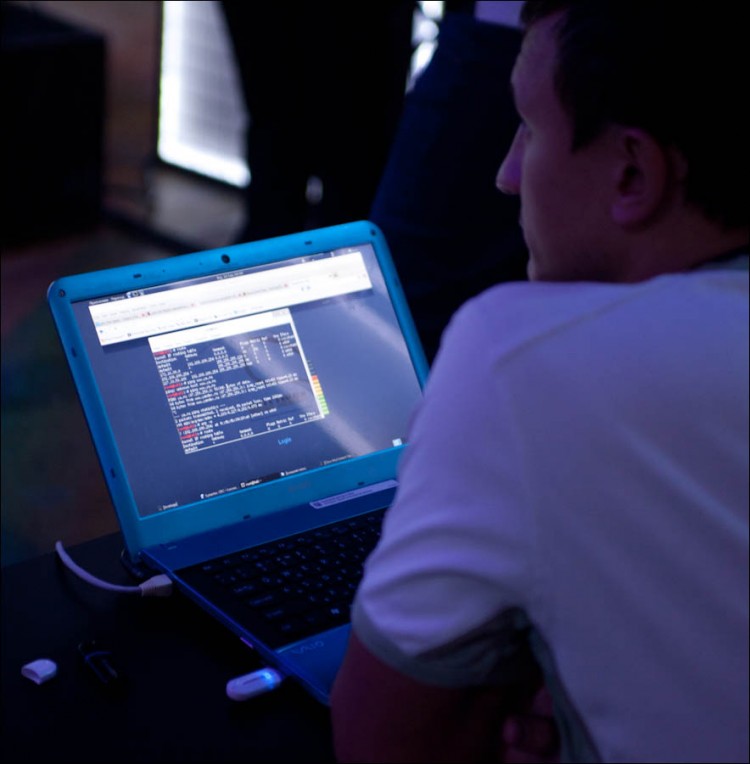

Освещение притушили, на лицах участников – свет от экранов. Буквы, как в фильмах, не отпечатывались:

Игра была напряженная:

Среди флагов были задачи на:

- Сканирование портов

- Расшифровку и перебор паролей

- Атаки на сессии

- Деанонимизацию по мобильному устройству

- Работу с образами дисков

- Раскрытие криптокодов шестнадцатого века

- SQLi (куча разных тем)

- Разведку и использование эксплоитов

- CSRF/XSS и много других интересных штук.

Не обошлось и без традиционных сюрпризов – несмотря на запреты атаки инфраструктуры, кое-кто начал брутфорсить роутеры. После общего предупреждения участник внял голосу разума — на первый раз простили и дисквалифицировать не стали.

Конференция

Здесь мы сделали несколько важных вещей – вообще-то, типовых по организации для конференций, но удобных. Для начала – выступающему нужен свой большой экран, «суфлёр», чтобы видеть презентацию. Если его нет, он начинает нервно оглядываться назад. Мы смонтировали вот так:

Во-вторых, четыре экрана для слайдов: ещё два по бокам от сцены для языка оригинала, один чуть правее – для перевода. Вот, например, многие участники с удовольствием снимают второй экран – туда выводились полезные ссылки и то, что Кевин насканировал в Аэрофлоте среди открытых данных:

На самой конференции выступали следующие люди:

- Борис Бобровников, генеральный директор КРОК

- Андрей Вышлов, генеральный директор, Представительство Symantec Ltd;

- Павел Головлев, начальник управления безопасности информационных технологий ОАО «СМП Банк»;

- Евгений Дружинин, эксперт по информационной безопасности компании КРОК;

- Сергей Ершов, начальник отдела безопасности информации Управления информационной безопасности ЗАО «Гринатом»;

- Андрей Зеренков, главный консультант по информационной безопасности, Представительство Symantec Ltd;

- Денис Камзеев, заместитель начальника Управления по контролю за операционными рисками ЗАО «Райффайзенбанк»;

- Артем Кроликов, начальник отдела информационной безопасности «АльфаСтрахование»;

- Вячеслав Морозов, региональный менеджер по России и СНГ Nice Systems;

- Михаил Суконник, региональный директор Radware по России и СНГ;

- Дмитрий Устюжанин, руководитель департамента ИБ ОАО «Вымпелком».

Модератором был Олег Седов, редактор специальных и онлайн-проектов Intelligent Enterprise/RE.

Конференция началась с того, что поступило предложение существенно повысить безопасность IT-систем по всему миру, пустив газ в соседнее помещение. Эта идея ещё довольно часто всплывала по ходу обсуждений. Тут надо отметить, что вряд ли реальные уже «наследившие» хакеры прибыли на конференцию – СМИ было море, и каждое лицо тут запомнится всем надолго. В итоге отметили, что наши атакующие ведут себя довольно корректно по отношению к «родным» системам – где живут, не гадят, ходят, в основном, на Запад. «Русский хакер» в США уже бренд, нас опасаются. Надо сказать, по праву.

Обсуждали взаимодействие отделов ИТ, ИБ и других. Например, борьба с инсайдерством часто вешается на ИБ, хотя это должны делать и кадровики тоже; ФЗ о персональных данных повесили на ИБ, а они считают, что это непрофильная задача и делать должны ИТ-специалисты – и так далее. В России пока не умеют играть командами: взаимодействие отделов отлажено в крупном бизнесе далеко не идеально. Приводился пример западного «офицера по безопасности» — человека, координирующего ИТ, ИБ, немого HR и немного финансовую часть – он плотно в теме бизнеса и знает, какие риски и как закрывать полностью. Затем поговорили про аутсорсинг и его развитие – будущее есть, но пока мешают ограничения законов по обработке информации на стороне.

Пришли к выводу, что нужны нормально настроенные процессы. Например, сейчас, если сотрудник находит уязвимость – хорошо, если он сообщает админу, хорошо, если админ не обижается на свой косяк и благодарит (это очень важно, ему ведь помогли!), хорошо, если закрывает дыру, а не замалчивает. Гораздо хуже, если сотрудник даст информацию о дыре коллегам – через недели две вся компания будет использовать уязвимость как будто так и надо. Безопасники же стараются обучать людей – например, при отправке данных не туда либо меняют процесс (потому что так надо), либо объясняют юзеру и его руководителю, в чём ошибка и как сделать правильно.

Обсудили управление рисками. Оказывается, одна из актуальных проблем – когда безопасник приходит к руководству и говорит «надо», ему говорят «нет денег». Понятно, что все подряд риски закрывать не хватит сил, но основные – критично. Тут отметили, что бизнес родом из 90-х отлично понимает риск-менеджмент и им живёт: если безопасник считает что надо – значит надо, это данность, впитанная ещё в лихие годы. Скажем так, выигрывает тот, кто лучше знает правила, проигрывает – тот, кто соблюдает их. Как сказал один из участников дискуссии: «Белым и пушистым надо объяснять».

Важны новые области – использование собственных мобильных устройств сотрудниками и виртуализация (в частности, перенос инфраструктуры в «облака»). Здесь часто делается «внедрение за два понедельника», и ИБ приходит только по факту первой утечки: на практике же сразу нужно строить систему так, чтобы она была безопасной.

Долго говорили про вакансии. Например, один крупный банк полностью переехал на аутсорсинг. В пресс-релизах писали про эффективность, SLA, гибкость бизнеса и так далее. На практике – они просто устали от «ходоков». Приходили сотрудники ИБ, неожиданно просили повышение и так высокого оклада, затем снова приходили в случайный момент и снова неожиданно просили денег либо чего-то ещё. Когда удовлетворять их амбиции устали, просто перевели всё на аутсорсинг.

Можно ли брать «хакеров» снизу на работу в компанию? Привели два примера – один антивирус, например, предпочитает исключительно сам учить людей, а другая компания, специализирующаяся на пентестах — брать «расходные материалы», поскольку задачи у персонала разовые. Много проблем с корпоративной культурой и лояльностью. Один из участников рассказывает: «Знаете, нам было очень сложно принять людей, у которых непонятно где пирсинги переходят в гаджеты». С другой стороны, многие спокойно воспринимают таких «странных» людей. Вот слова другого участника: «Работал у нас такой парень с дредами. Никто не волновался. Ушел сам через два месяца… Хм, я вот сейчас подумал, может, он у нас свою какую-то задачу решал...». В итоге пришли к выводу что в академической безопасности (защите) лучше брать специально обученных людей (чуть ли не с погонами), а вот в новых направлениях – да, конечно, лучше «самоучек» с атакой никто не справится.

Выступление Кевина

Кевин для нового поколения уже не авторитет, но зато – знаковая фигура для тех, кто собрался в зале.

Он рассказывал общие вещи про социнжиниринг (мы про них уже говорили в рамках подготовки к турниру – вот ликбез), а затем начал жечь.

Вот так должен выглядеть успешный специалист по ИБ: три ноутбука, телефон, куча устройств двойного назначения и симпатичные женщины вокруг

Для начала рассказал об общем сборе данных. К традиционному сбору мусора и поиску контактов добавился анализ соцсетей. Кевин обожает LinkedIn – там вся структура компании как на ладони. Совсем простой пример – там есть все продажники, которые часто путешествуют с ноутбуками.

Плюс он показал FOCA – софт для анализа метаданных открытых документов компании. Он отсканил Аэрофлот и получил основные конфигурации софта на машинах, несколько десятков имён сотрудников и легко установил их почтовые адреса.

Нужно узнать, какой антивирус обходить? Не проблема. Можно позвонить юзеру и спросить, но круче – обзвонить все антивирусные компании и сказать, что вы хотите купить ещё 1096 копий. У нас же уже есть договор с вами, да? 15 звонков – и вы точно знаете, кто поставщик.

Показывал разные road apple – PDF-файлы с эксплоитами, обходы антивирусной защиты для DOC-файлов, флешки с волшебным автозапуском (когда юзер ничего не подозревает, но его уже удалённо администрируют). Всё показывалось на конфигурации Win7 с последними патчами и постоянными сканами McAffee.

Вот у него идентификационное устройство. Они работают через эмуляцию консоли: можно использовать для исполнения кода. Лучший способ – встроить в клавиатуру и сделать подарок, который активируется через пару дней.

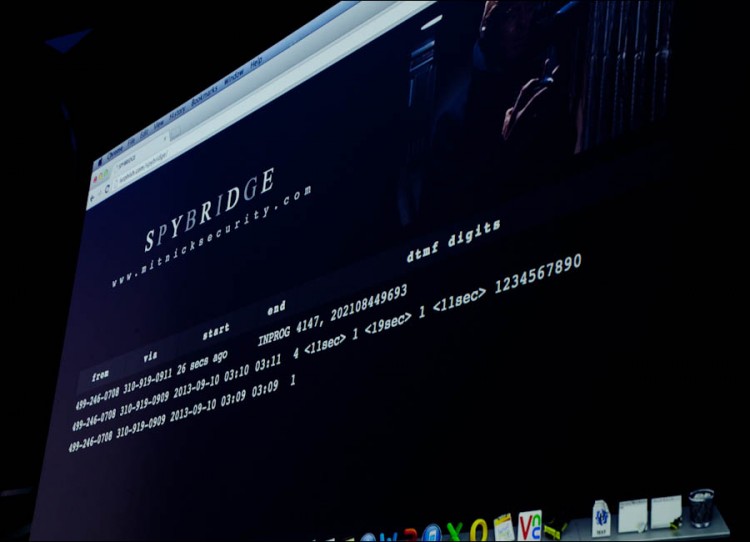

Вот он позвонил «в банк» — точнее, его бот скопировал все голосовые сообщения банка по меню, а затем он допилил его так, чтобы IVR предлагал ввести номер счёта и другие данные с кредитки. Цель? Использовать номер с копией IVR в фишинговых письмах.

Вот он показывает как здороваться с людьми в кафе: в левой руке у него сканер RFID-меток в сумке:

Вот такой:

Затем он показал как отправлять SMS с любого номера (старый трюк, но полезный для социального воздействия) и заодно выманил два номера из зрителя плюс посмотрел его инбокс на телефоне. Вот в этом кратком отчёте есть ещё детали.

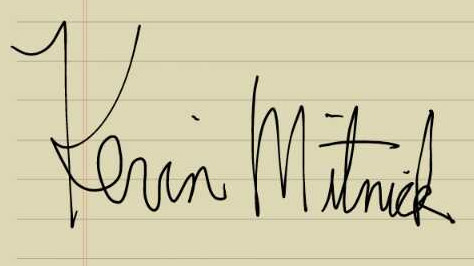

В конце он раздавал всем клёвые визитки из металла с вырезанным набором инструментов для открывания замков и предлагал работу. Если нужно – вот его контакты:

Финал

В это время закончился турнир. С большим отрывом победил VOS (Влад) — это тот же парень, что занял первое место в онлайновой части летом.

Отрыв впечатляет. Жюри даже решило поначалу, что флагов не хватит, и этот парень возьмёт их раньше времени. Такой результат показывают единицы во всем мире, и наблюдатели из Англии были под большим впечатлением.

Всего в игре участвовало 32 человека. Все вместе взяли 486 флагов (это много по опыту международных соревнований) и заработали 187.400 очков. Сразу после завершения многие стали обсуждать следующие турниры по ИБ по всему миру.

Автор: dinabur