Эту заметку я решил написать что бы помочь потенциальными жертвам подобных раздач вирусов, люди пытаются найти способы смотреть ютуб а находят майнер в свою ОС. Здесь будут приведены все пруфы которые я смог собрать специально заражая этим вирусом отдельную машину с Windows 10.

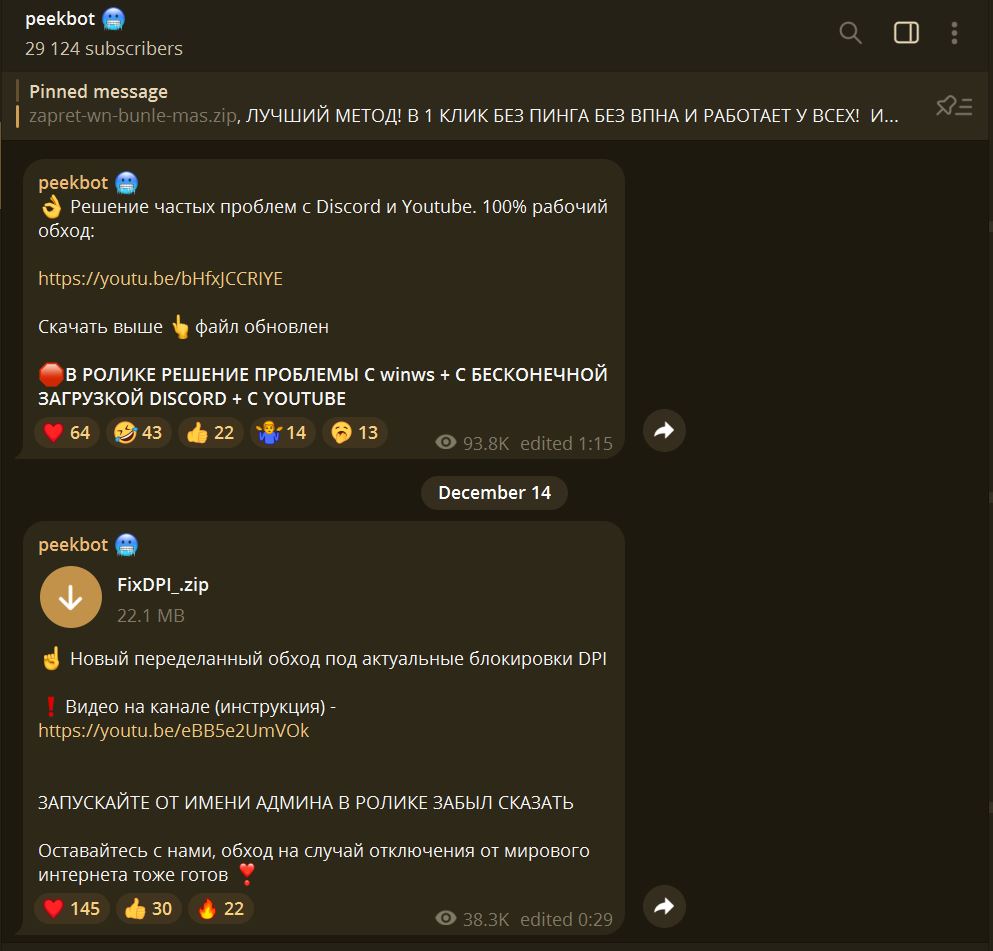

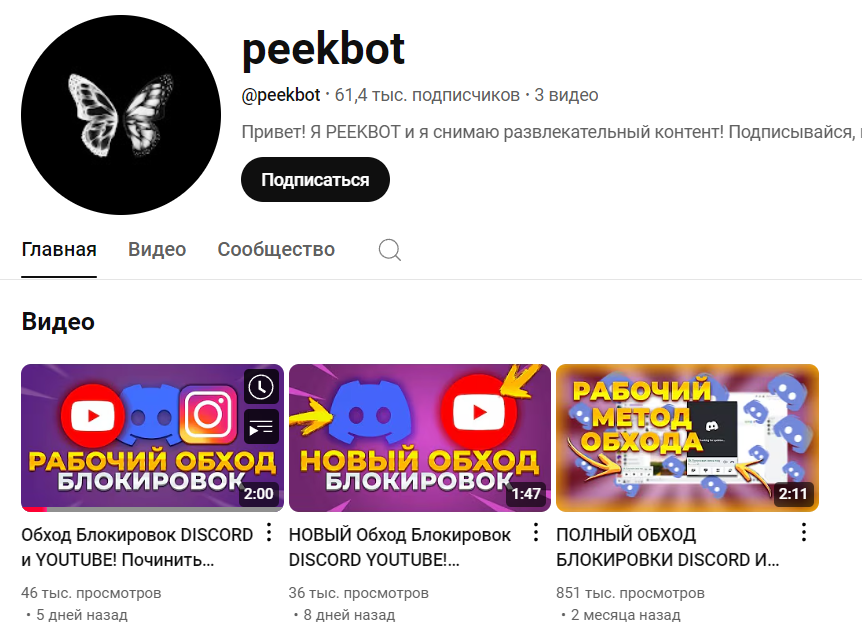

На ТГ канале peekbot при поддержке его ютубканала peekbot с видеоинструкциями по установки раздаётся файл с вирусом-майнером, внедренный в известный многим пакет zapret.zip с гитхаба, который меняет формат пакетов tcp/ip что бы "ускорить" старые "медленные сервера" googlevideo и не только. Заранее просьба ко всем - подайте жалобы на эти TG и Youtube каналы с указанием на вирус-майнер. Жертв вируса будет намного меньше если эти каналы исчезнут, там сейчас очень много незадачливых подписчиков (30к на ТГ и 61К а Ютубе).

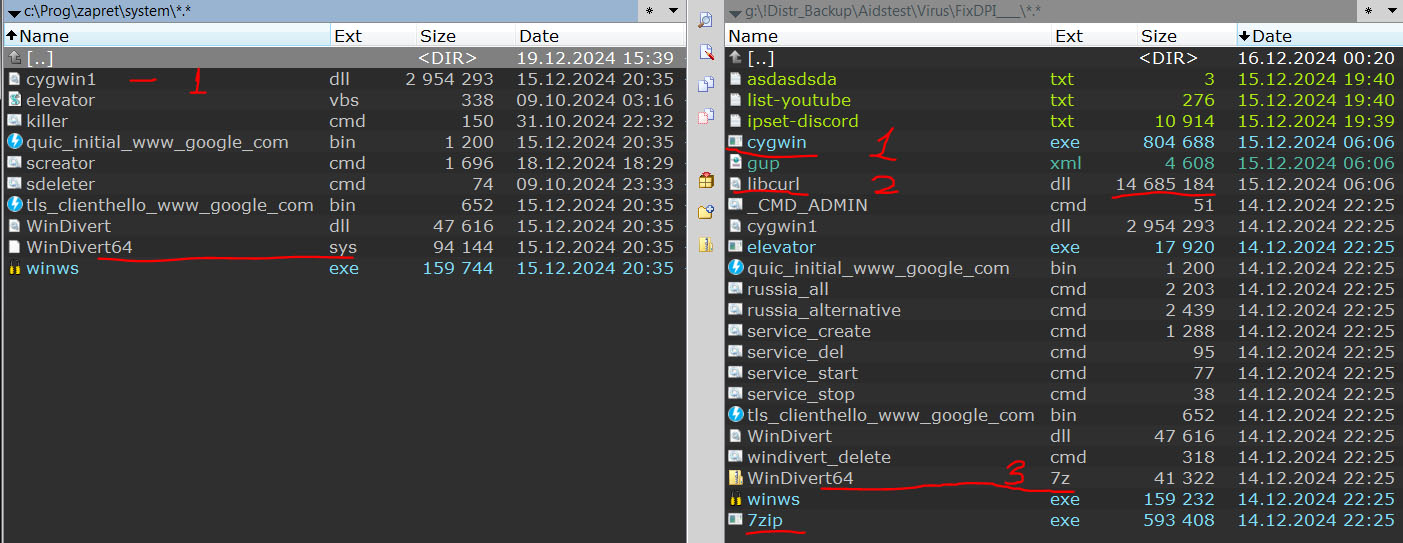

Разберём свежую (14.12.2024) вариацию его поделки с вирусами. Распакуем архив и сравним с оригинальным запретом без вирусов. Оригинальный, чистый (слева) занимает 3,3 Мб. Зараженный FixDPI__ справа - 19,4 Мб

Кроме cygwin1.dll (который есть в оригинале) появился cygwin.exe и libсurl.dll которые являются дальнейшими загрузчиками самих зловредов. Также видим что WinDivert64.sys находится в 7z-архиве (3) с паролем. Так делают что бы избежать срабатывание антивирусов. Этот файл распаковывается при первом запуске .cmd файла, в нем никаких вирусов нет, это немного хакнутый драйвер, на который всегда агрятся антивирусы, он полная копия того что есть в чистом заперте. Пример из russia_all.cmd, распаковка с паролем windivert64.sys

IF EXIST "WinDivert64.sys" GOTO startwithoutpackage "%~dp07zip.exe" e -pwindivert WinDivert64.7z -o"%~dp0" WinDivert64.sys

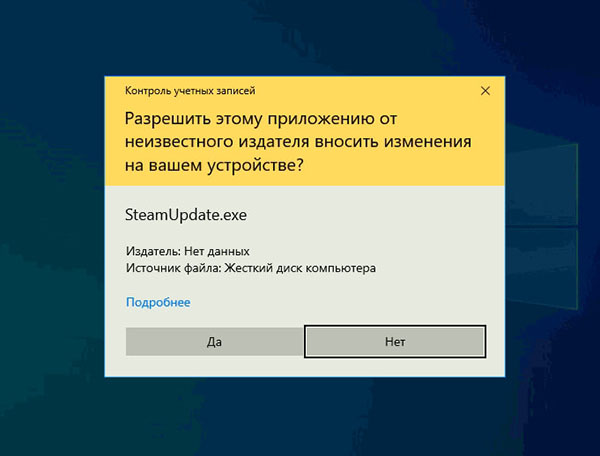

Заражаем. Копируем на свежеустановленную win 10, на отдельной машине что бы надёжно её заразить и проанализировать способы и результат заражения. Запускаем russia_all.cmd и ожидаем некоторое время пару минут, видим это, и удивляемся.

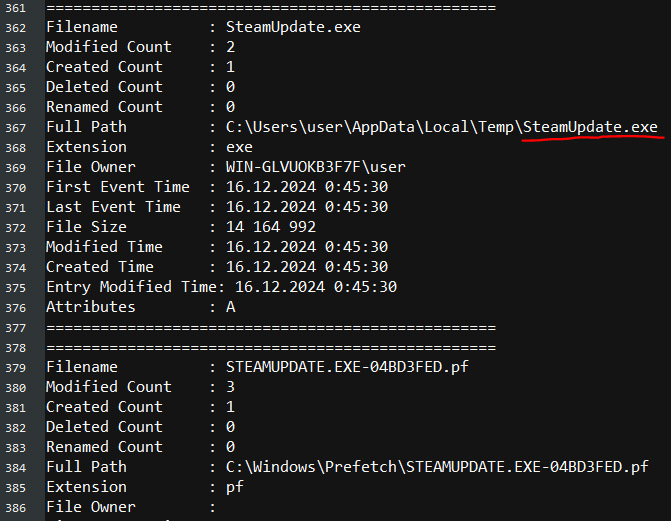

Естественно на ОС никакого стима не было и его замаскированный "апдейт" скачался и выполнился загрузчиком вирусов, это можно сказать второй слой заражения. Подтверждение тому что файл только что скачался смотрим в логе вновь созданных файлов который у нас ведёт утилита мониторинга файловой системы. Вот он:

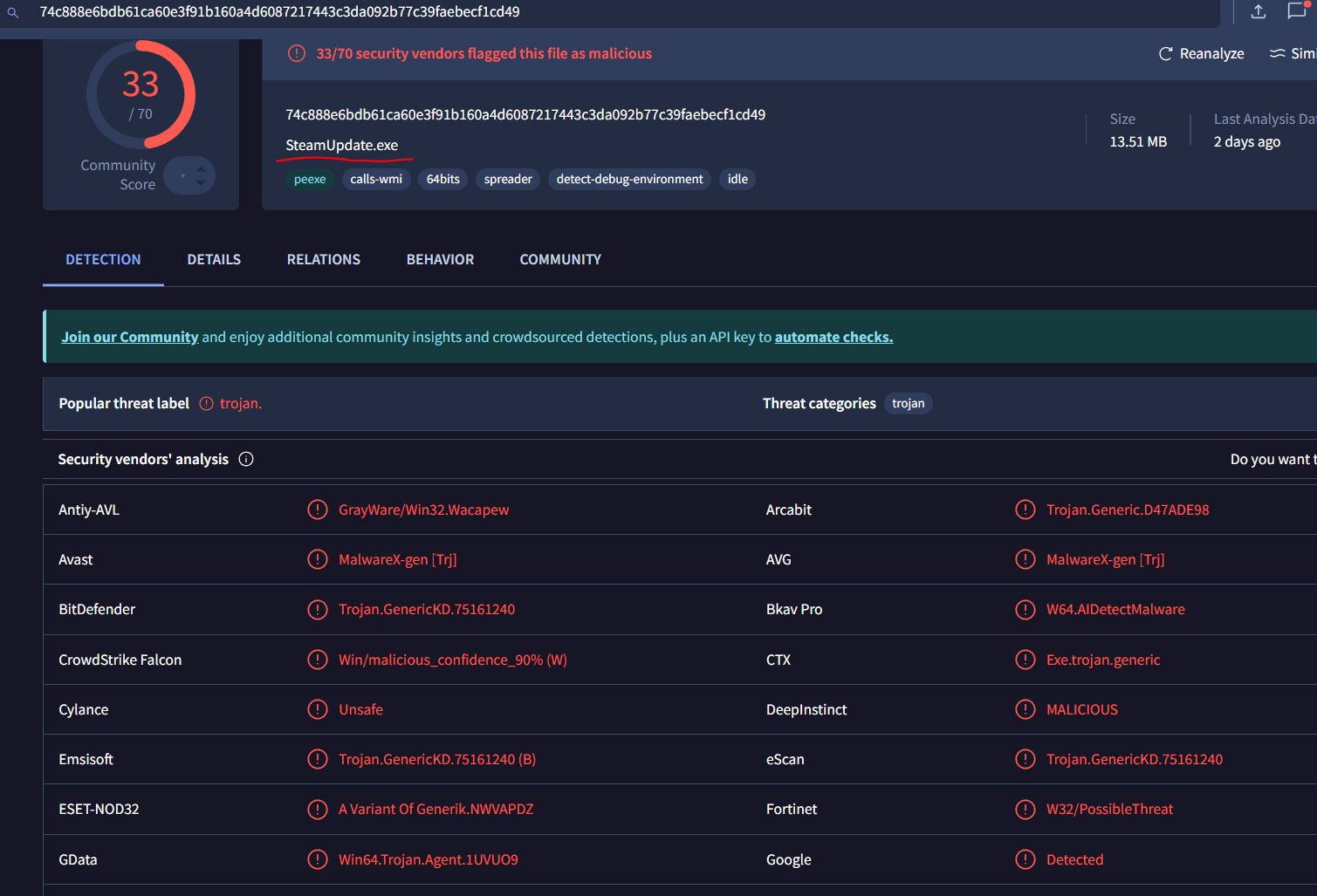

Ловим этот файл в Temp-е и закидываем в вирус-тотал: https://www.virustotal.com/gui/file/74c888e6bdb61ca60e3f91b160a4d6087217443c3da092b77c39faebecf1cd49

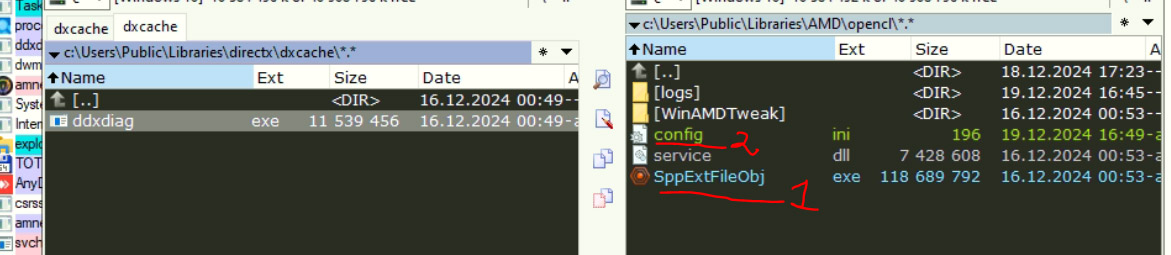

Так же в temp создаётся и другой файл OriginPlayer.exe который позже будет переименован в ddxdiag.exe это тоже компонент вируса майнера или его менеджер. По сути основная часть заражения уже произошла, теперь будем разбираться с тем, как это все работает и маскируется. А для чистоты эксперимента перезагрузимся и больше не будем запускть сами функциональные файлы запрета, ради которых люди и попадаются на майнер. Всё работает уже без них.

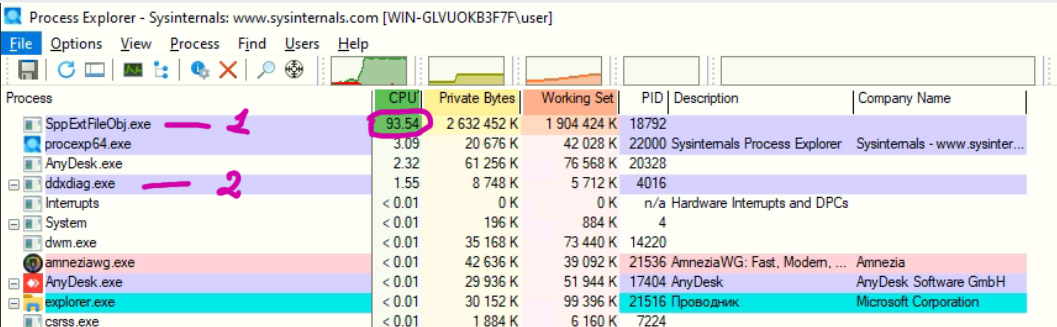

После загрузки винды, буквально через пару минут кулеры раскручиваются, растёт температура процессора, загрузка на полную. Пробуем посмотреть в менеджер задач винды, а загрузки - нет, подозрительных процессов тоже. Закрываем таск-менеджер, через минуту вентиляторы разгоняются снова. Классика.

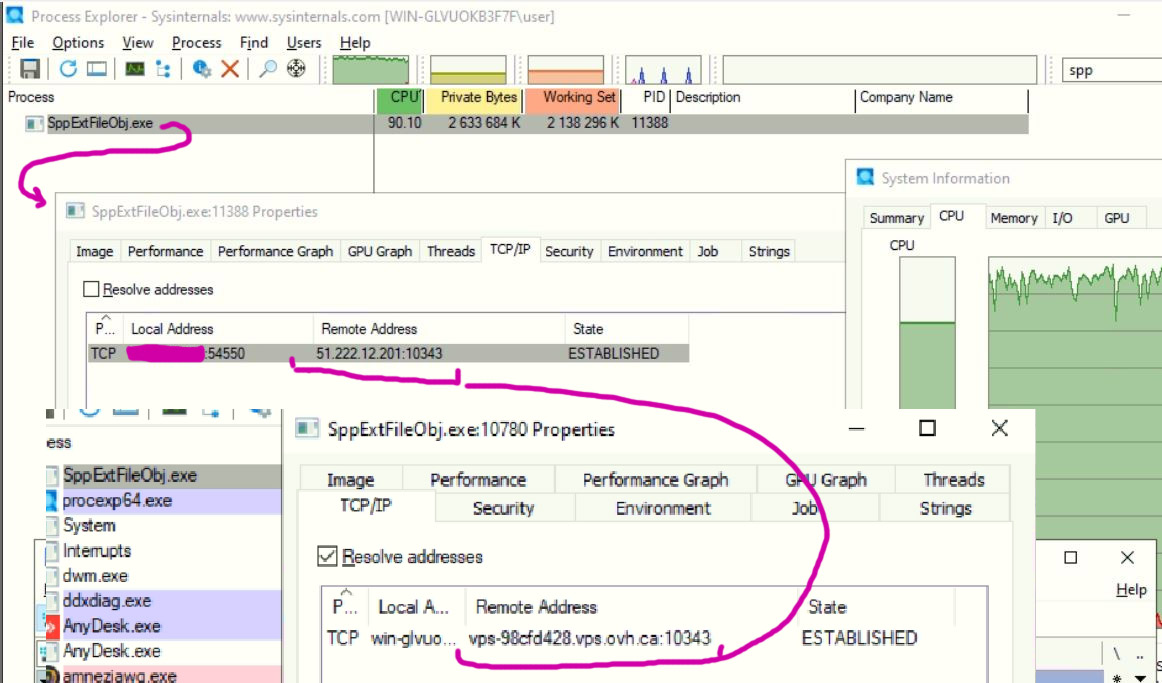

Запустим сторонний диспетчер процессов (process explorer) и наконец увидим 3-й слой заражения, собственно сам работающий майнер, который жрёт ресурсы процессора и занимается отправкой данных по сети.

Оба процесса системные, просто так убить их нельзя. Но найдем где живут их файлы в винде, оказывается все живёт в PublicLibraries

ddxdiag.exe - процесс всегда висящий в памяти, наверняка управляющий запуском основного майнера.

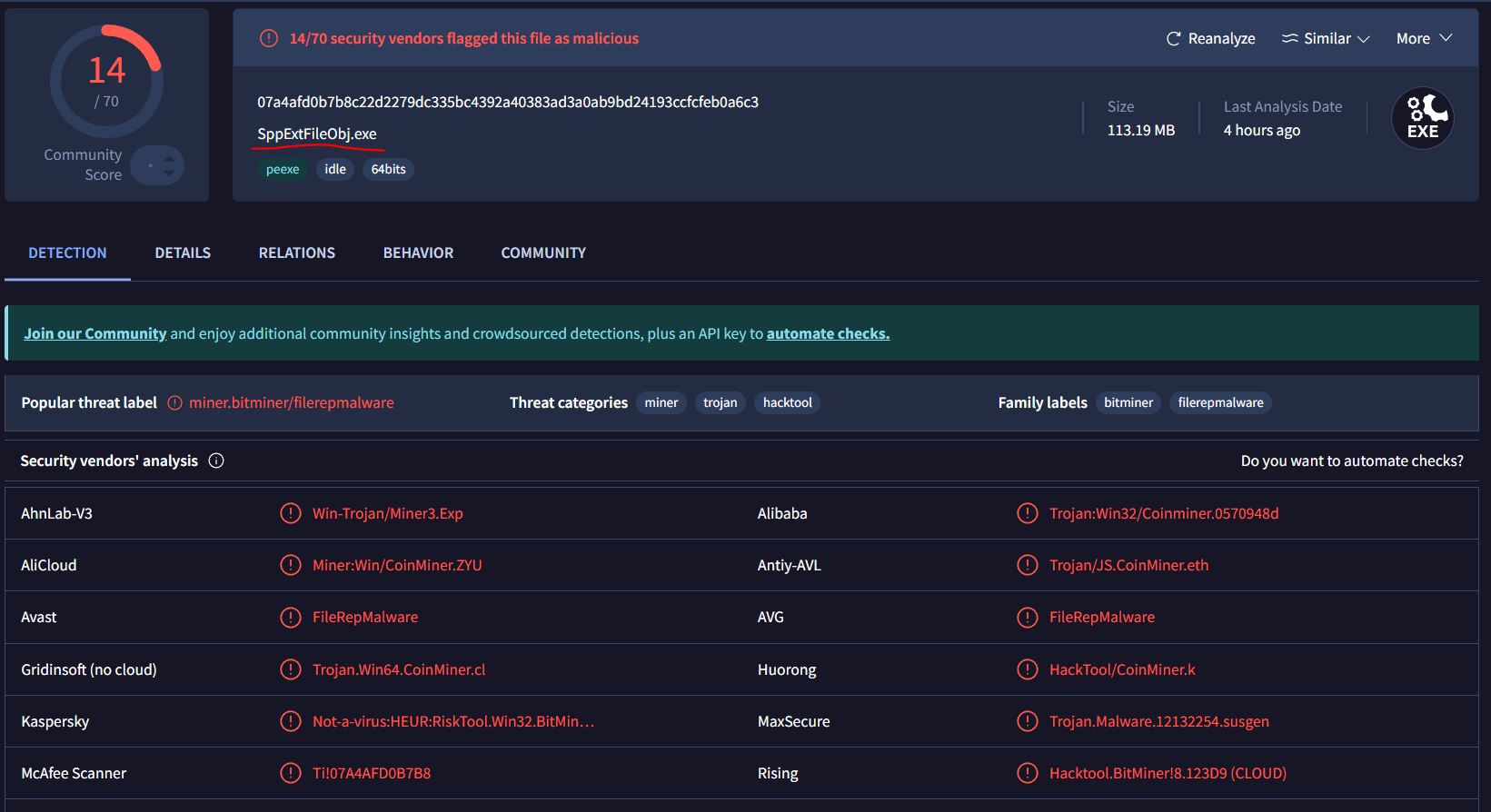

SppExtFileObj.exe - и есть сам майнер, проанализируем его на вирус тотал. https://www.virustotal.com/gui/file/07a4afd0b7b8c22d2279dc335bc4392a40383ad3a0ab9bd24193ccfcfeb0a6c3

Посмотрим с каким хостом он соединяется:

С ip: 51.222.12.201, port: 10343 наверное шлёт свои результаты работы майнинга, но может быть и не только, трафик надо проанализировать отдельно. Найдём данные мудилы, который впихнул в запрет этот вирус, они в ini-шке, рядом с самим майнером: c:UsersPublicLibrariesAMDopencconfig.ini:

[RandomX]

coin = xmr

wallet = 45wjbEoJWy9ZBJtXRQJSvdfx2U3q8FvCwjPNZrPSJCjwZCu3GrNtskPPbcbE18sWHENTxG23xPwPwg1DabVnPFRE2eiqLDq

rigname = XMR

email = LOVE@proton.me

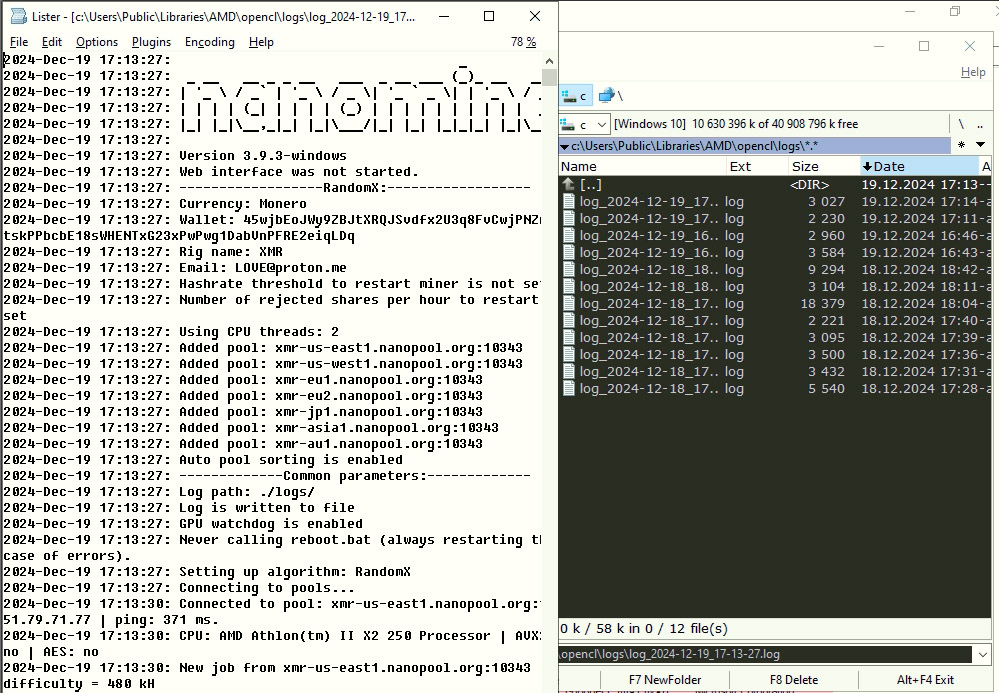

Рядом лежит файл с логами майнера: c:UsersPublicLibrariesAMDopencllogslog_2024-12-19_17-13-27.log

Заключение. Майнер грузит полностью весь процессор, мешает нормально использовать ОС, жрет энергию и майнит для паразита крипту. Он пытается скрываться но при использовании альтернативных менеджеров задач например anvir task manager или process explorer вычисляется и в последствии удаляется с ОС.

Структура архива с зараженными файлами может отличаться от версии к версии, он часто её немного меняет, однако конечный майнер и процесс заражения +- одинаковые.

Вредитель который использовал zapret с гитхаба внедрив туда вирус, раскрутив свой Ютуб и ТГ каналы, заразив много десятков тысяч пользователей, надеюсь потеряет эти каналы и возможность майнить на всех зараженных пользователей.

Жертвы которые заразились - пренебрегают элементарной логикой. Качать файлы с ТГ групп и чатов, из не доверенных источников, запускать, отключая антивирусы - это полнейшая глупость. Такой майнер - хороший им урок на будущее.

Лечение - вполне вероятно удалить все процессы из памяти например через anvir task manager, удалить все файлы и директории причастные к вирусы, проверить автозапуск, прошерстить реестр и диски разными поисковиками подобного контента, например https://github.com/BlendLog/MinerSearch

Вопросы, осуждения, одобрения на тему этого вируса можно обсудить в чате телеги https://t.me/keepbot_chat Пришлось создать группу с таким названием потому что автор зловреда отключил недавно всем пользователям возможность общаться и задавать там вопросы, а так же удалял все упоминания и вопросы о наличие вирусов.

Автор: a3d