Авторы материала: STEIN & SCHWARZ

При всей привлекательности OSINT как оперативного и сравнительно недорогого инструмента для выполнения задач какого‑либо предприятия, всегда возникает две проблемы:

• Существуют нерешаемые задачи;

• Специалистам не хочется платить.

Даже гипотетически, если мы возьмём идеальные условия, где коллективу профессионалов выделяются все нужные средства, сам объём анализа может быть неподъёмным, или время проведения расследования займёт слишком большой временной отрезок.

В таком случае на сцену может выйти Crowd-Sourced OSINT Investigation. Его суть заключается в публичном процессе поиска и анализа открытых данных. Как вы понимаете, это совершенно меняет правила игры, поскольку общее количество усилий, затраченных на поиск и сбор, увеличивается экспоненциально, а добровольцы могут присоединиться по своему желанию (в том числе анонимно). Таким образом, главное отличие классического OSINT Investigation [1] от Crowd-Sourced OSINT Investigation [2] заклачается в полном переносе возможностей экспертного анализа на поиск и сбор информации неограниченным количеством участников.

Стоит также заметить, что это же правило не работает в обратную сторону: от обилия экспертов анализ не улучшается, за редким исключением, когда общая аналитическая задача разбивается на множество мелких, и каждый отдельный специалист формулирует своё видение проблемы.

Кейс №1: Сирийская гражданская война

Гражданская война в Сирии стала одним из самых освещаемых конфликтов 21-го века, где множество группировок боролись за влияние в раздираемой конфликтом стране. Среди инструментов достижения своих целей, конечно же, была пропаганда и демонстрация боевых действий от лица комбатантов в форме различных медиа-материалов. Это обстоятельство породило, возможно, первый пример публичного применения GEOINT в боевых условиях.

Публичные поиски начались c поста анонимного пользователя доски /pol/ имиджборда 4.chan, где он опубликовал (05.03.2016 00:17) пост военного-блогера @IvanSidorenko1, который просил помочь ему определить место видеозаписи официального источника военного формирования в САР.

Не более чем через час другой пользователь уже дал обратную связь о результатах своего поиска и указал, что: «деревня находится в более ста милях от Алеппо»

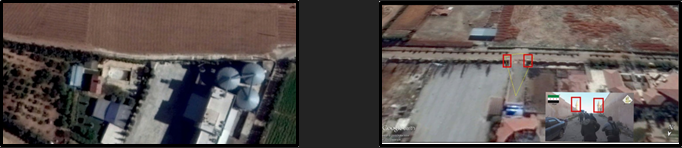

Другой пользователь сообщил, что в X (тогда Twitter) кто-то распознал на видеозаписи аквапарк, совместно область поиска была сужена до города и произведена верификация:

Результатом стало предоставление информации заинтересованной стороне, по месту был нанесен удар. Время поисков заняло около часа. [3]

Однако история на этом не кончается на том же борде (31.05.2016) появилось новое сообщение, анонимус решил повторить предыдущий эксперимент уже без сторонней просьбы, тот же самый источник выложил новое видео из полевого лагеря.

Почти сразу же (через 10 минут) другим пользователем была выложена карта электрификации САР.

Несмотря на большее количество анализа [1] и сопоставления [2] данных первичная теория была опровергнута.

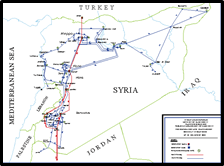

После сбора дополнительного материала для изучения появились новые догадки с большим количеством совпадений. Находки были переданы тому же военному блогеру. По военному лагерю также был нанесен удар. Расследование можно изучить на этой схеме.

Второе расследование заняло всего лишь 7 часов.

Успех мероприятий обеспечивался: анонимностью платформы, верой в правое дело, прямым контактом с лицом обладавшим оперативной информацией на земле.

Именно наличие осведомлённой третьей стороны позволило направить публичное расследование на верный курс.

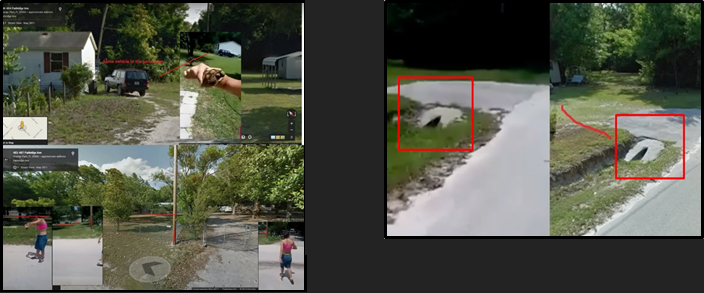

Кейс №2 Поиск живодёрок

В 2014 году в социальную сеть Facebook был опубликован омерзительный видеоролик, на котором две девушки обливали, а затем и поджигали черепаху. К сожалению, черепаха не выжила…

Долго безнаканным этот поступок не оставался, на него обратили внимание блюстители “интернет” порядка – 4chan. Авторы данного поступка вовсе не конспирировались, и умудрились выложить это с личных страниц Facebook.

- Даже не смотря на шквал осуждающих комментариев, сие создания отвечали - «это обычная черепаха, нам за это ничего не будет» Данные сообщения ещё сильнее подстегнули 4chan’овцев, и с этого момента был дан негласный старт операции – Панцирное возмездие.

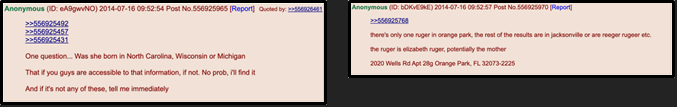

По всем заветам Crowd-Source Investigation 4chan’овцы начали собственное расследование. Используя ключевые объекты из видеоролика, аноны смогли определить точное место проживания одной из живодёрок, а также вычислили персональную информацию, паспортные данные и образовательные учреждения, в которых они обучались.

Следующим этапом этого инцидента было придание огласки, 4chan’овцы собрав всю добытую информацию, начали распространять её по всевозможным новостным каналам, и спустя тысячи отправленных электронных писем и месяц игнорирования — им ответили.

Даниэль Сьюзен – была отправлена В детскую исправительную колонию.

Дженнифер Грин – была приговорена к штрафу в 20 тыс. $ и двум месяцам тюрьмы

Успех мероприятий обеспечивался: провокационным поведением фигуранток, которые не обеспечили свою анонимность, узкую сферу поиска, знакомую стандартным пользователям имиджборда 4chan.

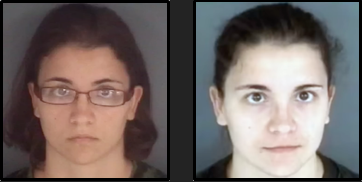

Кейс № 3 Теракт на Бостонском Марафоне

Террористический акт 15 апреля 2013 года — произошёл на финише Бостонского марафона, в его зрительской зоне. С интервалом в 12 секунд произошло два взрыва, в результате которых погибли три человека и пострадали более 280 человек.

Примерно через 3 дня FBI выпустило фото двух подозреваемых:

Одним из источников информирования населения стал Reddit, поскольку раннее при террористическом акте в кинотеатре Аврора, пользователи площадки оперативно создали отдельный форум, где участники смогли оперативно собирать факты о произошедшем, форум выступал правдивым источником информации для журналистов и семей жертв пострадавших. Буквально через несколько минут после теракта в Бостоне на форуме появился тред: «Найдем Бостонских террористов»

Отмотаем счетчик времени на месяц назад, 15.03 студент университета Sunil Tripathi вышел из кампуса и пропал без следа, семья создала группу в Facebook в надежде что их сын будет следить за прогрессом своего поиска и наткнется на страницу, с просьбами близких родственников вернуться домой. Страница была снабжена большим количеством фотографий пропавшего челна семьи. К поиску также подключилось FBI.

Вернемся к события Бостонского теракта, по несчастливой случайности (трудно представить, что кто-то сделал это специально), 19.04 в различных тредах о событии стала появляться информация, что один из подозреваемых похож или может являться пропавшим без вести Sunil Tripathi, предположения были снабжены изображениями.

Найденная информация также была дублирована на 4.chan, где один из участников выложил статью (написана от 28.03), где предполагалось, что Sunil Tripathi планирует публичный суицид в связи с депрессией. В результате большое количестве новостных изданий бросились за сенсацией и публично объявили, что Sunil Tripathi является одним из подозреваемых.

Таким образом ко дню теракта общественность имела: сообщество с фотографиями Sunil Tripathi, вовлеченность в его поиски FBI, сообщения о его депрессии. Ситуацию усугубило то обстоятельство что тогда-то при задрежании такого-то подзреваемого был убит один из подозреваемых, а из-за наплыва хейта родные удалили ту самю группу где его искали.

Несмотря на офицальные объявления, что Sunil Tripathi не является одним из подозреваемых, 23 апреля тело Sunil Tripathi было найдено в реке Providence,

Провал мероприятий был обусловлен: urgency события, хаотичным неподтверждённым потоком информации, ложным подтверждением непроверенной информацией, отсутствие осведомлённого лица способного подтвердить или опровергнуть выводы, сделанные сообществами.

Вывод:

Таким образом, часто Crowd-Sourced Osint Investigation часто может случиться совершенно случайно в виду публичности обстоятельств, а главной мотивацией коллектива может быть народный гнев или желание совершить невозможное.

Сильной стороной такого мероприятия является неоднородный и нерегулируемый коллектив, способный обеспечить крайне большой объем поиска и сбора информации, однако это же обстоятельство может направить группу на ложный след, что может привести к непоправимым последствиям. Единственной вакциной от этого недуга может стать осведомленное и общепризнанное лицо, которое может как подтвердить, так и опровергнуть теории коллектива и направить расследование в нужное русло.

[1] Закрытый коллектив или специалист одиночка, точная постановка задачи, сжатые или установленные сроки выполнения, ранее подобранные и опробованные инструменты и стандартизированный способ предоставления результата.

[2] Неоднородный и динамичный коллектив, слабо выраженная задача, отсутствие каких-либо законных или этических рамок.

[3] https://i.4pcdn.org/pol/1459811113494.jpg

[4] Оригинальная версия не доступна.

Автор: stein_osint