На ваших машинах — будь то домашних ПК или корпоративных серверах — установлено много программного обеспечения, которое разработано с учётом автоматического запуска без участия пользователя.

Вот хорошие примеры:

- Жизненно важные системные и пользовательские службы, такие как подключение к сети или синхронизация времени, которые запускаются при старте системы.

- Антивирус или другие решения для обеспечения безопасности, запускающиеся сразу после загрузки ОС.

- Проверка обновлений критического ПО, выполняющаяся каждые несколько часов.

К сожалению, программное обеспечение, которое запускается автоматически, является очень заманчивым для вредоносного ПО. Такое ПО зачастую устанавливает автоматизированные исполняемые файлы, которые могут периодически активировать свой вредоносный код с целью сохранить присутствие в системе. В связи с этим важно обеспечить, чтобы в системе не было никаких подозрительных автоматизированных скриптов, которые могут оказаться вредоносными (или просто нежелательными).

▍ Sysinternals AutoRuns

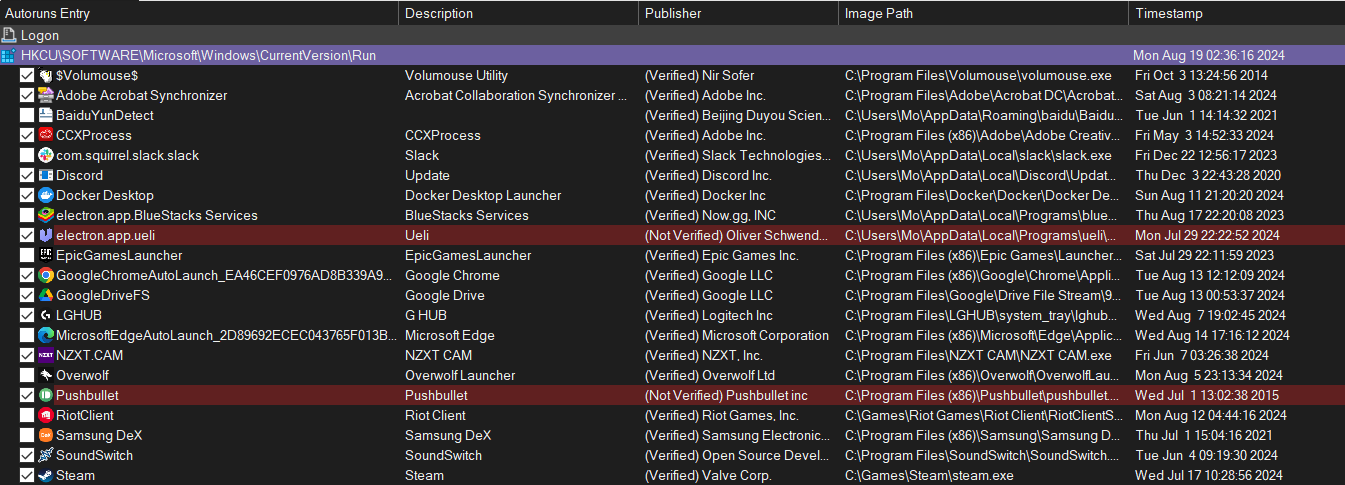

На своей машине с Windows я иногда нахожу исполняемые файлы, которые настроены на автоматический запуск с помощью Microsoft Sysinternals AutoRuns. AutoRuns — это толковый инструмент, который может показать вам все записи реестра, сервисы и задачи, настроенные на автозапуск.

И я в ходе такой инспекции смог произвести кое-какую чистку. К примеру, я удалил из автозапуска BaiduYunDetect. Это приложение я использую, когда скачиваю различные файлы с Baidu Cloud (часто образцы вредоносов). Не волнуйтесь, на моей системе он не майнил крипту… пока. Я также отключил MicrosoftEdgeAutoLaunch, поскольку в последний раз, когда я использовал браузер Microsoft, он предупредил меня о том, что я просматриваю сайты по защищённому соединению. Кроме того, я исключил некоторые другие записи, которые указывали на бинарники, удалённые ранее в ходе различных деинсталляций.

AutoRuns упрощает обнаружение потенциально подозрительных записей. Если исполняемый бинарник не имеет цифровой подписи доверенной службы, AutoRuns подсвечивает его красным (как бы пристыжая за само его существование).

Однако важно отметить, что конкретно в этих двух записях нет ничего подозрительного. Ueli и Pushbullet — это два известных и проверенных проекта. Просто они, скорее всего, в целях экономии средств не реализовали цифровую верификацию при помощи доверенной службы. Тем не менее вы можете быть почти уверены, что практически любой вредонос, обнаруженный здесь, не будет иметь цифровую подпись и верификацию.

▍ QUEENCRACK?

Всё шло хорошо — я спокойно уничтожал записи Autoruns, подобно сисадмину в его последний рабочий день.

Пока… не наткнулся на QUEENCREEK.

![]()

Пожалуй, самым пугающим во всём этом процессе может быть обнаружение приложения, которое ты не узнаёшь. Тут приходится выяснять, является ли оно вредоносным, и как вообще сюда попало, что не всегда оказывается легко. Но успокою вас — это верифицированная библиотека с цифровой подписью. Предлагаю распространить её везде, где можно, и запускать от имени администратора на основном хосте баз данных.

Но не спешите!

Разработчики вредоносов прекрасно знают, что записи AutoRuns изучают и люди, и антивирусное ПО. Поэтому они скрывают свой коварный замысел с помощью различных техник. Одной из самых распространённых является использование в записи AutoRuns доверенного приложения, впоследствии активирующего их вирусный исполняемый файл. В этом случае мы видим запись для Wscript.exe, который является легитимным бинарником от Microsoft, используемым для запуска других скриптов (обычно VBScript и JavaScript). Так что не удивительно обнаружить его как верифицированный и имеющий цифровую подпись.

Эта запись относится к планировщику задач, значит, можно открыть её в нём и посмотреть, какие с ней связаны действия (actions).

Интрига закручивается! Мы видим, что эта задача запланирована запускаться при входе в систему, причём на безграничный срок.

Единственным действием этой задачи является использование WScript для активации trigger.vbs в пакетном режиме NoLogo (то есть без показа вывода):

"C:WINDOWSSystem32Wscript.exe" //B //NoLogo "C:Program FilesIntelSURQUEENCREEKx64task.vbs"

Иными словами, task.vbs срабатывает незаметно.

Наблюдательный читатель обратит внимание, что находится этот файл в каталоге Intel (C:Program FilesIntel). Это ещё одна распространённая техника избежания обнаружения, предполагающая сохранение исполняемого файла вируса в доверенном каталоге, зачастую принадлежащем надёжным приложениям. Такой подход может удачно сработать, если этот каталог исключён из списка сканирования в реальном времени, или защитные программы считают, что вредонос относится к соседним с ним исполняемым файлам.

Далее мы изучим содержимое task.vbs:

Set objShell = CreateObject("WScript.Shell")

objShell.Run("C:WINDOWSSystem32cmd.exe /c ""C:Program FilesIntelSURQUEENCREEKx64task.bat"""), 0

Set objShell = Nothing

Такой скрипт я называю абсолютно бесполезным. Всё, что он делает — это снова вызывает WScript для активации cmd и выполнения нового файла task.bat. Это ещё одна популярная среди злоумышленников техника, в которой вредонос создаётся для какого-то произвольного или бессмысленного действия (даже если он просто спит или гоняет цикл, нагружая CPU) с целью прощупать антивирусную защиту, и в итоге её обойти.

Увы, мы переходим к печально известному task.bat, где вся загадка, естественно, разрешится:

"C:Program FilesIntelSURQUEENCREEKx64task.exe"А вот и нет! Этот пакетный файл лишь вызывает task.exe.

Наконец, мы подходим к завершению нашей короткой истории.

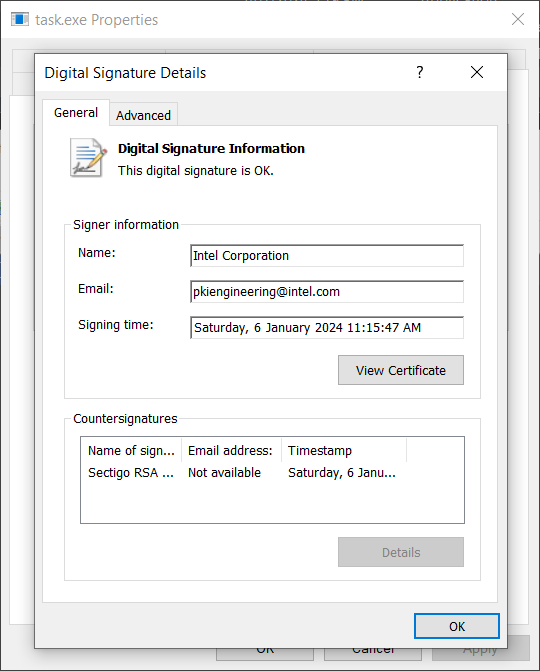

Мы анализируем task.exe и замечаем, что… он имеет цифровую подпись Intel Corporation:

И здесь, обратившись к онлайн-поиску, я выясняю, что это вовсе не вредоносный бинарник. Он вполне легитимен и является частью Intel PROSet/Wireless WiFi Software.

▍ Выводы

Инженер Intel, должно быть, прочёл название проекта как QUEENCRACK и перепутал свою ночную киберпреступную деятельность с дневной работой.

Использование WScript в записи планировщика задач для активации VBS, который запускает WScript, чтобы запустить cmd для вызова командного файла, который в конечном итоге запускает сам бинарник, это безумие. Такой подход подражает нескольким техникам, часто используемым самим вредоносным ПО. Более того, он открывает дверь для вирусов, позволяя им воссоздать точно такую же конфигурацию, но уже с вредоносной полезной нагрузкой. Всё это в итоге сбивает с толку пользователей и эвристику антивируса. Также не удивительно, что эти файлы регулярно сканируются на Virus Total (task.vbs, task.bat, task.exe).

Автор: Bright_Translate