В последнее время в СМИ обсуждаются множественные случаи взлома портала "Госуслуги". В этой статье я постараюсь выяснить что из этого миф и выдумки, а что является правдой, а для этого придется самому взломать госуслуги.

Внимание! Данный текст является описанием возможности в экспериментальных целях. Напоминаем, что повтор подобных действий может привести к нарушению законодательства.

Для экспериментов я использовал свой собственный аккаунт, содержащий доступ к моим данным и данным моего юр лица. Доступ осуществляется как с помощью связки логин/пароль + смс, так и ЭЦП. В ходе экспериментов я буду выключать те или иные функции безопасности аккаунта (чего вам делать крайне не рекомендую) и проверять изменения и возможность захвата аккаунта. Также я зарегистрирую новый аккаунт для проверки функций безопасности, настроенных по-умолчанию.

Миф первый. Взлом аккаунта

Онлайн-мошенники начали взламывать аккаунты граждан на сайте госуслуг и через них брать кредиты и микрозаймы, предупредили опрошенные РБК эксперты. РБК.

Я предполагаю что журналисты имели ввиду брутфорс аккаунтов, только не знали как это называется. Что ж, проверим насколько аккаунт защищен от атак грубой силы.

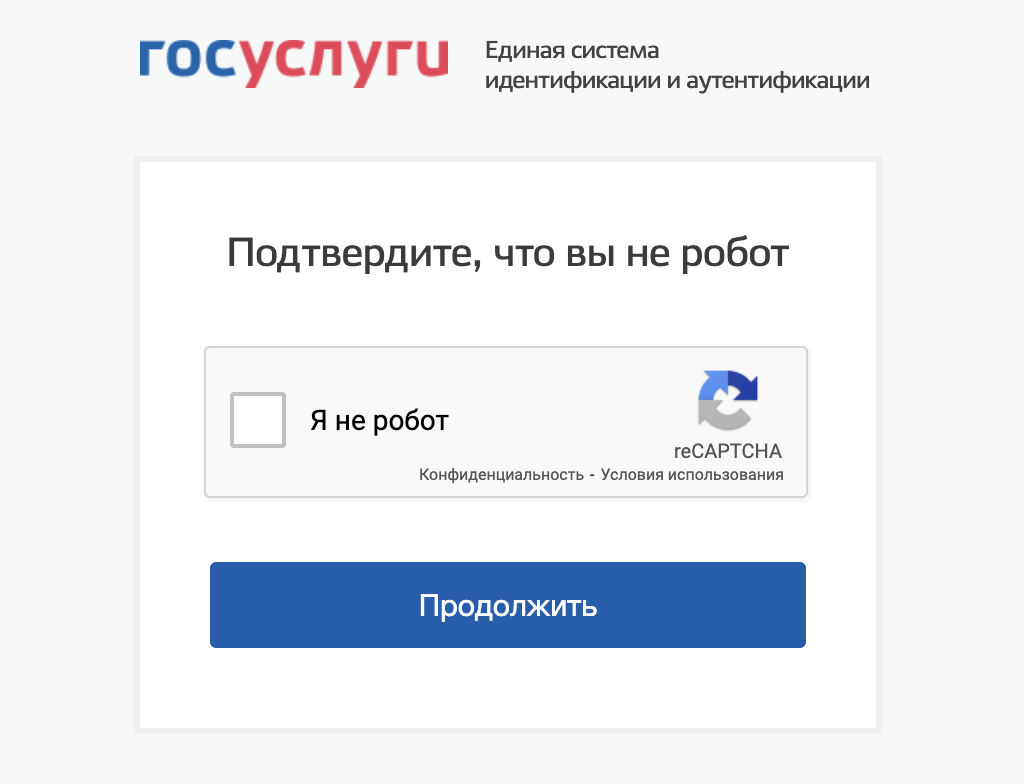

Для начала попробуем сбрутить известный мне пароль, добавив его в пару десятков других. В результате через несколько попыток получаю отлуп в виде капчи (формально конечно reCAPTCHA):

Ок, попробуем другой метод - будем пытаться "попасть" в пароль с первой попытки: для этого возьмем несколько учеток и один пароль (из популярных) и попробуем взломать аккаунт. Базы email/телефонов валяются в интернете на каждом шагу, но я сделаю синтетическую, чтобы случайно не затронуть чужой аккаунт. Возможно к старым аккаунтам получить учетную запись и пароль реально, но вот к свежим аккаунтам это довольно проблематично - система просто не даст создать простой пароль.

Ок, еще можно попробовать взять заведомо валидный или часто встречающийся пароль и попробовать сбрутить логин под эту связку.

К моему сожалению на третьей попытке получаем капчу (.

Как еще злоумышленники могут получить пароль учетной записи? С помощью фишинга и т.н. credential stuffing, используя "утекшие" или скомпрометированные на других ресурсах учетные записи пользователей.

От такого рода атак (если вы везде используете один пароль) вас спасет только 2FA. Говорить при этом что взломали ваши госуслуги как сервис или почту - ну такое себе.

Провести успешные атаки на аккаунт с ЭЦП не удалось.

Выводы: взлом аккаунтов на самих госуслугах это миф. Пользовательские аккаунты могут быть захвачены в результате фишинговой/credential stuffing атаки.

Рекомендации: включить 2FA, не использовать одинаковые пароли.

Миф второй. Может быть уязвимо веб-приложение?

Интернет-пользователи пожаловались на хакеров, которые взломали их аккаунты на «Госуслугах» и дали согласие на обработку персональных данных для одного из сервисов «Единой России». В партии считают это информационной атакой. Взлом мог затронуть значительное количество пользователей, полагают эксперты по кибербезопасности. Forbes.ru.

Ну раз эксперты говорят что значительное число, значит скорее всего взломали сайт. Ок, давайте проверим на прочность само веб-приложение и веб-сервисы.

Анализ служебных заголовков, проверка возможности предиктивности кук или сессионных ключей не привели к возможности перехвата чужого аккаунта.

GET /health/?_=0.37814359301759837&pageId=overview&event=/api/pay/v1/informer/fetch/&timing=987&referrer=https://www.gosuslugi.ru/&result=0&new-lk=true HTTP/1.1 Host: www.gosuslugi.ru Cookie: userSelectedLanguage=ru; usi_portal=rBApZWEatnY7Ga/NXc+tAg==; TS01725984=01474e7625a71dda9f8456d6ce5cd5dc41ef0a96249ef858efe85de5e983f9201abd763e4e56ecc2246ef9c01435f9883b192ef137e28d0929808520b579d93803ed91d91568b1f83ebc088aca999ee10393da247ae222a208b24e0ed85c09d5ee5fca8e25; TS01f05634=01474e7625fcda3a0e24f4b7579b3dbc89b2cf6aeba3b975dc39efce481f1bfe2918eb3adfa394893f39f8222c918bca249796ef5fbaecc29e0a0a4aae58505c8c8ec858d8e168be74c3f657bf3a654508289c4f7fd57bbb17edf1f090f3cce2d572ff98b9ba8d695b141102f50f102b58b4f2e76b; userSelectedRegion=25401000000; ns-nlb=ffffffffaf18361245525d5f4f58455e445a4a423660; timezone=3; login_value=XXXX; bs=gixPqiaMdSyF7xRHfD4UZzuqvbvnKGgr4PaZjoLtbsbfPyLSltE-tX-dNcSlExYQjoOu7fUiZIzJAZzADA79buS_BYfmP_AKZTDfpYmhDmizTmEdLUwKP-eNbP2nskZFob2l-LRt5B5FDxy3_93mZkvgj9rQQRVj5ziqe031VV8R4aby8VczbjfodDDo6toZCc8h2usCjiA9Cj6SYyOpPyKbeIZ9XqeTS0PRiEelzghwOkpYvEl7WnP8KO69YNO8UeYbIWFZMYKrMkSfJI6guzamRhlNhGpOtllbU0Di5KR1LQDnSWd44ylThA-68cFPNERdhCJ2PkWrByIYVFx9G-6W-deh_Icd-bouk7yZyRu95ln9Zfl-17jTJOgoMfZt5F34jGEza78RytYza5QTYljyzFZxeFq_U8ddwfI3chscFwURN5cgfTyXy8aiY_w3Eyasu2reh9WzrCBbehn1hw|MTYyOTE0MTMzNg|U0gxQVMxMjhDQkM|yqpAYnGPY4EpY3wDXOJpBA|ZKg3q_Wol4sWJx38nbEUv0Lf9XE; NSC_q00qhvtubu=ffffffffaf18375345525d5f4f58455e445a4a423660; acc_t=eyJ2ZXIiOjEsInR5cCI4IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; u=1153663493; nau=b1d60b0a-cfea-5cfb-47b3-73f3beb22879; marked_as_delivered=eyJ2ZXIiOjEsInR5cCI6IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; ns-nlb-ds=ffffffffaf18365645525d5f4f58455e445a4a423660 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:91.0) Gecko/20100101 Firefox/91.0 Accept: */* Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Dnt: 1 Referer: https://lk.gosuslugi.ru/ Sec-Fetch-Dest: script Sec-Fetch-Mode: no-cors Sec-Fetch-Site: same-site Te: trailers Connection: close

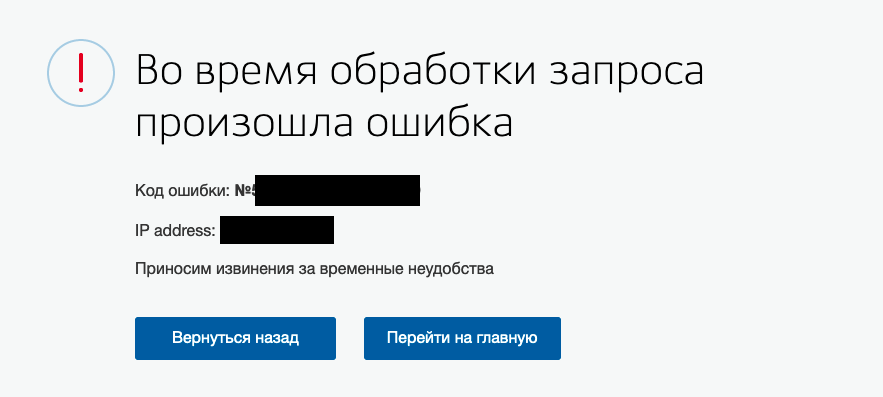

Ничего интересного обнаружить не удалось, далее проверим сайт на уязвимости по OWASP TOP 10. Для этого я попытался использовать OWASP ZAP и Burp Suite Pro в режиме активных сканеров и получал ожидаемую капчу и блокировку WAF'ом.

Ок, автоматика нам не помогла, поищем "руками". В течении пары часов потыкав формы и параметры удалось обнаружить self-XSS в third-party сервисе, но раскрутить эту уязвимость до приемлемого вектора не удалось, да и уязвимость "такая себе", что ее зачастую не валидируют и в bug bounty программах.

Хотя уязвимость и пустяковая - на всякий случай зарепортил через контакты, оставленные по известному многим исследователям и багхантерами well-known пути: gosuslugi.ru/security.txt.

# Rostelecom Cybersecurity Center responsible for vulnerability management and incident response Contact: mailto:infosec@gosuslugi.ru

Expires: Sun, 21 Jul 2026 08:00:00 +0300

Дальнейшие попытки для выявления более серьезных векторов нещадно карались защитными средствами. Были выявлены несколько вроде как устаревших js-библиотек, но проэксплуатировать эти уязвимости не представлялось возможным. Также было выявлено несколько мелких логических уязвимостей.

Выводы: взлом сайта госуслуги является мифом. Даже если высококвалифицированный злоумышленник и сможет что-то найти, то при попытке эксплуатации/обхода средств защиты получит бан и пативен от команды SOC.

Рекомендации: внедрение bug bounty программы для выявления логических уязвимостей.

Миф третий. Утечка данных

Но эксперты по кибербезопасности уверены: произошла утечка информации с серверов портала. Благодаря этому аферисты легко могут подменить данные для входа в систему и получить доступ к любому аккаунту. Vesti.ru

Опять послушаем экспертов и попробуем поискать утечки. В первую очередь используем google-dork'и.

Ничего полезного найти не удалось, поэтому решено было продирбастить каталоги и файлы, вдруг разработчики оставили что-то критичное. Пришлось немного оттюнить выхлоп ffuf, чтобы отсеять лишнее.

При анализе найденных файлов не удалось найти какую-то критичную информацию.

Поиск по github'у и внешним источникам тоже не дал вразумительного результата.

Проверка теневых форумов также не выявила возможностей получить/купить доступ или аккаунты.

Выводы: Массовая утечка аккаунтов это миф. В публичном доступе на момент публикации статьи отсутствуют данные о каких-либо утечках.

Рекомендации: использовать средства мониторинга внешних источников.

Миф четвертый. Берем кредит на госуслугах

Особое возмущение Ивана Цыбина вызвал тот факт, что с помощью портала «Госуслуг» можно подтвердить личность любому кредитному учреждению и брать займы. Fontanka.ru

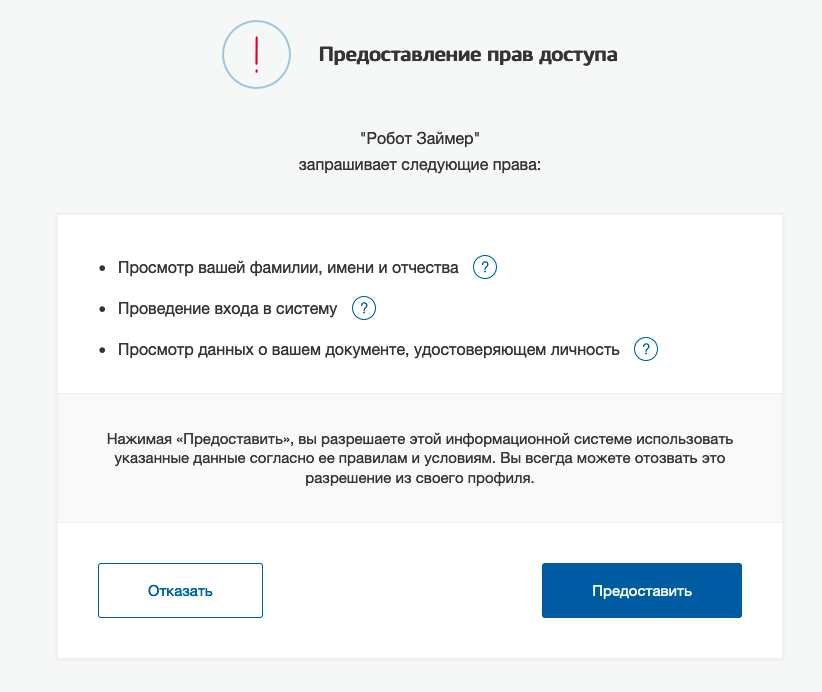

Ок, проверим что же это такое. Найдем сайт (их тысячи) оформления кредита и попробуем авторизоваться через госуслуги.

Действительно, авторизоваться в сервисе можно с помощью госуслуг, но в тоже время это можно сделать и через соцсети/почту и т.д.

При наличии 2FA авторизации необходимо ввести еще и смс и только тогда сторонний сайт получит доступ к вашим данным.

Давайте разберем подробнее. Ваша верифицированная учетная запись содержит ваши персональные данные - паспорт, СНИЛС, ИНН - это как ваш бумажник, только электронный.

Для идентификации ваших данных на различных ресурсах может использоваться Единая Система Идентификации и Аутентификации портала Госуслуг, условно это аналог знакомого многим OAuth. Что это значит: в онлайн - микрозаймы удостоверяют ваши данные с помощью ЕСИА > госуслуги/соцсеть/почта подтверждают ваши данные > микрозайм выдает кредит (не госуслуги!). Оффлайн: вы приходите в микрозаймы > даете паспорт > микрозайм выдает кредит (не паспортный стол!). Я думаю аналогия понятна.

Можно ли получить микрозаем через Госуслуги: https://www.gosuslugi.ru/help/news/2019_02_06_microloan

Выводы: выдача кредитов госуслугами это миф. Кредиты выдают микрозаймовые организации.

Рекомендации: по умолчанию всем пользователям включить использование дополнительных средств верификации/MFA.

Цифровая гигиена

Если вы живете в эпоху цифровизации и хотите безопасно пользоваться ее плодами - следуйте нескольким простым советам (это касается не только госуслуг):

Тем более что и на самих госуслугах это крайне рекомендуют.

Подытожим:

- Используйте сложный, уникальный пароль от аккаунта.

- Включите двухфакторную аутентификацию по смс/с помощью специального приложения.

- Включите историю входов и активностей.

- Расскажите про это и проверьте настройки у ваших родственников/знакомых чтобы обезопасить их данные.

Автор: Лука Сафонов