Не так давно большой интерес (1, 2) вызвала программа DroidSheep, перехватывающая аккаунты пользователей он-лайн сервисов, которые пользуются ими через общедоступный Wi-Fi. На исконно русский вопрос: «что делать?» кто-то предложит воспользоваться программами для защиты от подобного рода атак, написанными под Андроид. Вот их я и решил протестировать.

А тестировал я её давно (ещё в 2008 году) написанной мною программкой ARPBuilder, которая создавалась для проверки уязвимости различных МСЭ к ARP-спуфинг атакам (подробнее):

Собственно, мне удалось разыскать всего 2-х кандидатов на тесты: DroidSheepGuard и shARPWatcher (обе программы для полноценной работы требуют наличие root-доступа).

Об удачности атаки я судил по показаниям ARP-таблицы моего подопытного Android-устройства. Показания снимал через программку Net Status:

В тестах проводилось 2 типа атак:

1. ARP-ответы (наиболее распространённый тип атак).

2. ARP-запросы (более редкий тип атак, но чаще всего успешно проходящий в случае использования различных МСЭ с функцией защиты от ARP-spoofing)

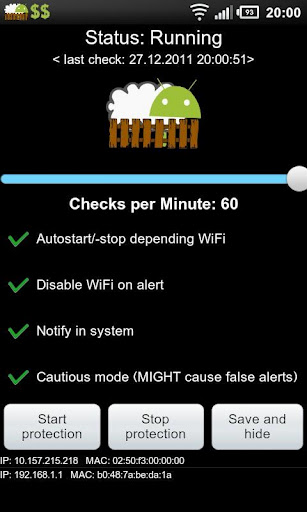

Первым прошёл испытание DroidSheepGuard.

Поначалу я всё никак не мог понять: работает ли программа хоть как-то? Потому что ARP-таблицу я успешно отравлял, а программка там мне ничего и не сказала об этом.Однако, обратив внимание на верхний ползунок, я уменьшил интервал (как оказалось, это интервал проверки изменений ARP-таблицы) до 1 мин и меня ждало долгожданное окошко с дисконнектом от Wi-Fi.

Т.к. программа мониторит любое изменение уже имеющихся записей в ARP-таблице, то совершенно неважно каким из 2-х типов атак подвергается ваше Android-устройство.

shARPWatcher

Я так и не понял по какому принципу работает это ПО. Все мои атаки удачно проходили и никакой реакции за долгое время от ПО так и не поступило. Хотя запускал её как и сообщалось на сайте программки, сначала её, потом уже коннект к Wi-Fi сети.

В общем, вердикт прост: используйте DroidSheepGuard с минимальным интервалом проверки. А лучше вообще не заходите в свои аккаунты из публичных сетей.

Автор: shanker