Nemesida WAF Free — бесплатная версия Nemesida WAF, обеспечивающая базовую защиту веб-приложения от атак класса OWASP на основе сигнатурного анализа. Nemesida WAF Free имеет собственную базу сигнатур, выявляет атаки на веб-приложения при минимальном количестве ложных срабатываний, обновляется из Linux-репозитория, устанавливается и настраивается за несколько минут, не требует компиляции и может быть подключена к уже установленному NGINX версии 1.12.2 или выше.

Некоторое время назад мы анонсировали поддержку Nemesida WAF Free для NGINX Mainline и Plus версий (раньше поддерживалась только Stable ветка). Решив на этом не останавливаться, мы добавили во Free-версию функционал отправки выявленных атак в личный кабинет.

Что позволяет новая (для Free-версии) функция:

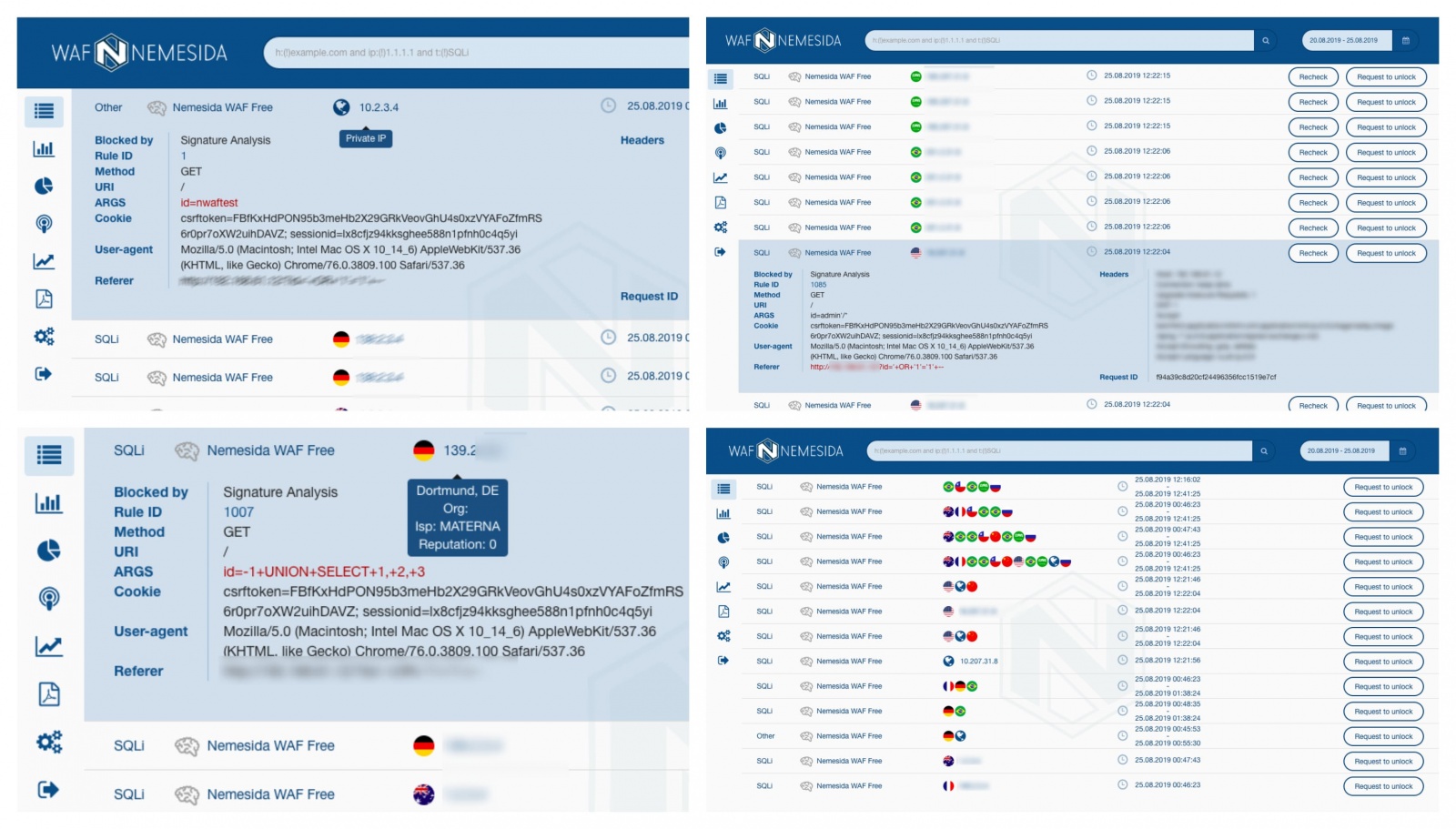

- визуализировать атаки в ЛК, производить поиск по параметрам, генерировать отчет в формате PDF

- отправлять атаки на почту

- получать информацию о содержимом заблокированного запроса

- получать информацию об источнике атаки по его IP-адресу (через ip.pentestit.ru)

- интегрировать Nemesida WAF Free c SIEM и сторонними системами для анализа и визуализации событий (атаки передаются на API, после чего попадают в БД для последующей обработки, используется PostgreSQL)

Особенности Nemesida WAF Free:

- минимальные требования к аппаратным ресурсам

- минимальное увеличение времени отклика при обработке запроса

- установка и обновление из репозитория

- возможность подключения к уже установленному NGINX

- установка и настройка за несколько минут

- простота в обслуживании

Высокие нагрузки

Даже при высокой интенсивности трафика (~ 500 RPS) Nemesida WAF Free практически не нагружает процессор и не расходует память:

Статистика по трафику

Личный кабинет Nemesida WAF позволяет выводить статистику по трафику и времени отклика от конечного веб-приложения. Для этого необходимо подключить динамический модуль VTS к NGINX. После установки параметров необходимых статистика будет доступна в Личном кабинете:

Поиск по событиям

Строка поиска в Личном кабинете может принимать различные значения, например, поиск по вхождению атаки, IP источника, типу атаки и т.д.:

Типы блокируемых атак

- Injection (RCE, SQLi, XXE, OS command и т.д.)

- XSS

- Information Leakage

- Path Traversal

- Open Redirect

- Web Shell

- HTTP Response Splitting

- RFI/LFI

- Server-Side Request Forgery

Информация о сигнатурах

Актуальный набор сигнатур доступен на странице rlinfo.nemesida-security.com. Кроме этого, каждый заблокированный сигнатурным методом запрос имеет идентификатор правила (RuleID), при клике на которой появится содержимое сигнатуры, по которому, в случае необходимости, можно всегда составить правило исключения:

Кроме этого

В Nemesida WAF Free можно создавать собственные сигнатуры (RL), правила исключения (WL), отключать или переводить WAF в режим LM (аналог IDS) для конкретного или всех виртуальных хостов, а также использовать эти возможности для IP адресов источников запросов.

Установка и настройка:

- Динамический модуль nwaf-dyn-1.x для NGINX (~ 5 мин.)

- Nemesida WAF API (~ 10 мин.)

- Личный кабинет (~ 15 мин.)

- Virtual Appliance (VMDK-диск для KVM/VMware/Virtualbox с уже установленными компонентами Nemesida WAF под Debian 10, 1,3 GB)

Несмотря на отсутствие во Free версии модуля машинного обучения и вспомогательных компонентов (сканера уязвимостей, виртуального патчинг и т.д.), Nemesida WAF Free — это «легкий», но эффективный инструмент противодействия нецелевым атакам на веб-приложение. Все компоненты Nemesida WAF Free доступны для Debian, Ubuntu и CentOS дистрибутивов.

Автор: pentestit-team