Недавно исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019». Его создатели собрали информацию о том какие способы аутентификации используются в корпоративной среде и пользовательских приложениях, а также сделали любопытные выводы о будущем строгой аутентификации.

Перевод первой части с выводами авторов отчета, мы уже публиковали на Хабре. А сейчас представляем вашему вниманию вторую часть — с данными и графиками.

Не буду полностью копировать весь одноименный блок из первой части, но один абзац всё же продублирую.

Все цифры и факты приведены без малейших изменений, и если вы с ними не согласны, то спорить лучше не с переводчиком, а с авторами отчёта. А вот мои комментарии (сверстаны как цитаты, а в тексте отмечены италиком) являются моим оценочным суждением и по каждому из них я буду рад поспорить (как и по качеству перевода).

Пользовательская аутентификация

С 2017 год применение строгой аутентификации в пользовательских приложениях резко выросло, в основном из-за доступности криптографических методов аутентификации на мобильных устройствах, хотя лишь чуть меньший процент компаний используют строгую аутентификацию для интернет-приложений.

В целом, процент компаний, использующих строгую аутентификацию в своем бизнесе увеличилось втрое с 5% в 2017 до 16% в 2018 (рисунок 3).

Возможности по использованию строгой аутентификации для web-приложений до сих пор ограничены (из-за того, что только совсем новые версии некоторых браузеров поддерживают взаимодействие с криптографическими токенами, однако эта проблема решается с помощью установки дополнительного ПО, такого как Рутокен Плагин), поэтому многие компании используют альтернативные методы для онлайн аутентификации, такие как программы для мобильных устройств, генерирующие одноразовые пароли.

Аппаратные криптографические ключи (тут имеются в виду только соответствующие стандартам FIDO), такие как предлагаемые Google, Feitian, One Span, и Yubico могут быть использованы для строгой аутентификации без установки дополнительного ПО на стационарных компьютерах и ноутбуках (потому что большинство браузеров уже поддерживает стандарт WebAuthn от FIDO), но только 3% компаний использует эту возможность для логина своих пользователей.

Сравнение криптографических токенов (вроде Рутокен ЭЦП PKI) и секретных ключей, работающих по стандартам FIDO, выходит не только за рамки данного отчета, но и моих комментариев к нему. Если совсем, кратко, то оба вида токенов используют сходные алгоритмы и принципы работы. Токены FIDO на данный момент лучше поддерживаются производителями браузеров, правда ситуация скоро изменится по мере того, как все больше браузеров будут поддерживать Web USB API. Зато классические криптографические токены защищены PIN-кодом, могут подписывать электронные документы и использоваться для двухфакторной аутентификации в Windows (любой версии), Linux и Mac OS X, имеют API для различных языков программирования, позволяющие реализовать 2ФА и ЭП в настольных, мобильных и Web приложениях, а токены произведенные в России поддерживают российские алгоритмы ГОСТ. В любом случае, криптографический токен, вне зависимости от того, по какому стандарту он создан, является наиболее надежным и удобным методом аутентификации.

Помимо безопасности: другие преимущества строгой аутентификации

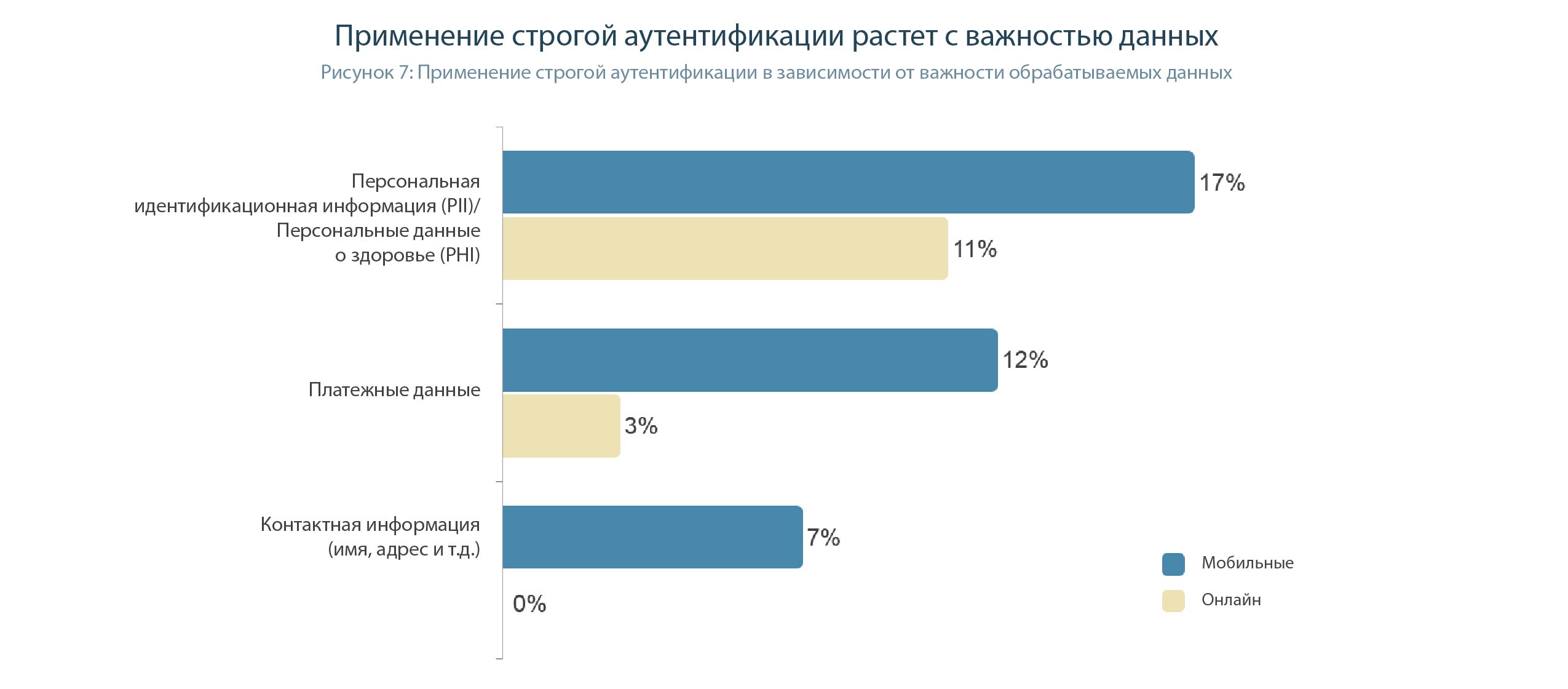

Неудивительно, что применение строгой аутентификации тесно связано с важностью данных, хранимых бизнесом. С наибольшим юридическим и нормативным давлением сталкиваются компании, которые хранят конфиденциальную личную информацию (Personally Identifiable Information — PII), такую как номера социального страхования или личную медицинскую информацию (Personal Health Information — PHI). Именно такие компании являются наиболее агрессивными приверженцами строгой аутентификации. Давление на бизнес усиливается ожиданиями клиентов, которые хотят знать, что организациях, которым они доверяют свои наиболее конфиденциальные данные используют надежные методы аутентификации. Организации, которые обрабатывают чувствительный PII или PHI, более чем в два раза чаще используют строгую аутентификацию, чем организации, которые хранят только контактную информацию пользователей (рисунок 7).

К сожалению, компании пока не хотят внедрять надежные методы аутентификации. Почти треть лиц, принимающих бизнес-решения, считают пароли наиболее эффективным из методов аутентификации, среди всех перечисленных на рисунке 9, а 43% считают пароли самым простым методом аутентификации.

Эта диаграмма доказывает нам, что разработчики бизнес-приложений во всем мире одинаковы… Они не видят профита в реализации продвинутых механизмов защиты доступа к учетным записям и разделяют одни и те же заблуждения. И только действия регуляторов могут изменить ситуацию.

Не будем трогать пароли. Но во что же надо верить, чтобы считать, что контрольные вопросы более безопасны, чем криптографические токены?? Эффективность контрольных вопросов, которые элементарно подбираются оценили в 15%, а не взламываемых токенов – всего в 10. Хотя бы фильм «Иллюзия обмана» посмотрели бы, там хоть и в аллегорической форме, но показано как легко фокусники выманили у бизнесмена-афериста все необходимые ответы и оставили его без денег.

И еще один факт, много говорящий о квалификации тех, кто отвечает за механизмы безопасности в пользовательских приложениях. В их понимании процесс ввода пароля является более простой операцией, чем аутентификация с помощью криптографического токена. Хотя, казалось бы, что может быть проще подключения токена к USB-порту и ввода простого PIN-кода.

Важно отметить, что внедрение строгой аутентификации позволяет предприятиям больше не думать о методах аутентификации и правилах работы, необходимых для блокировки мошеннических схем, к удовлетворению реальных потребностей своих клиентов.

В то время как соблюдение нормативных требований является вполне разумным главным приоритетом как для предприятий, которые используют строгую аутентификацию, так и для тех, которые этого не делают, компании, которые уже используют строгую аутентификацию, с гораздо большей вероятностью скажут, что повышение лояльности клиентов является наиболее важным показателем, который они учитывают при оценке метода аутентификации. (18% против 12%) (рисунок 10).

Корпоративная аутентификация

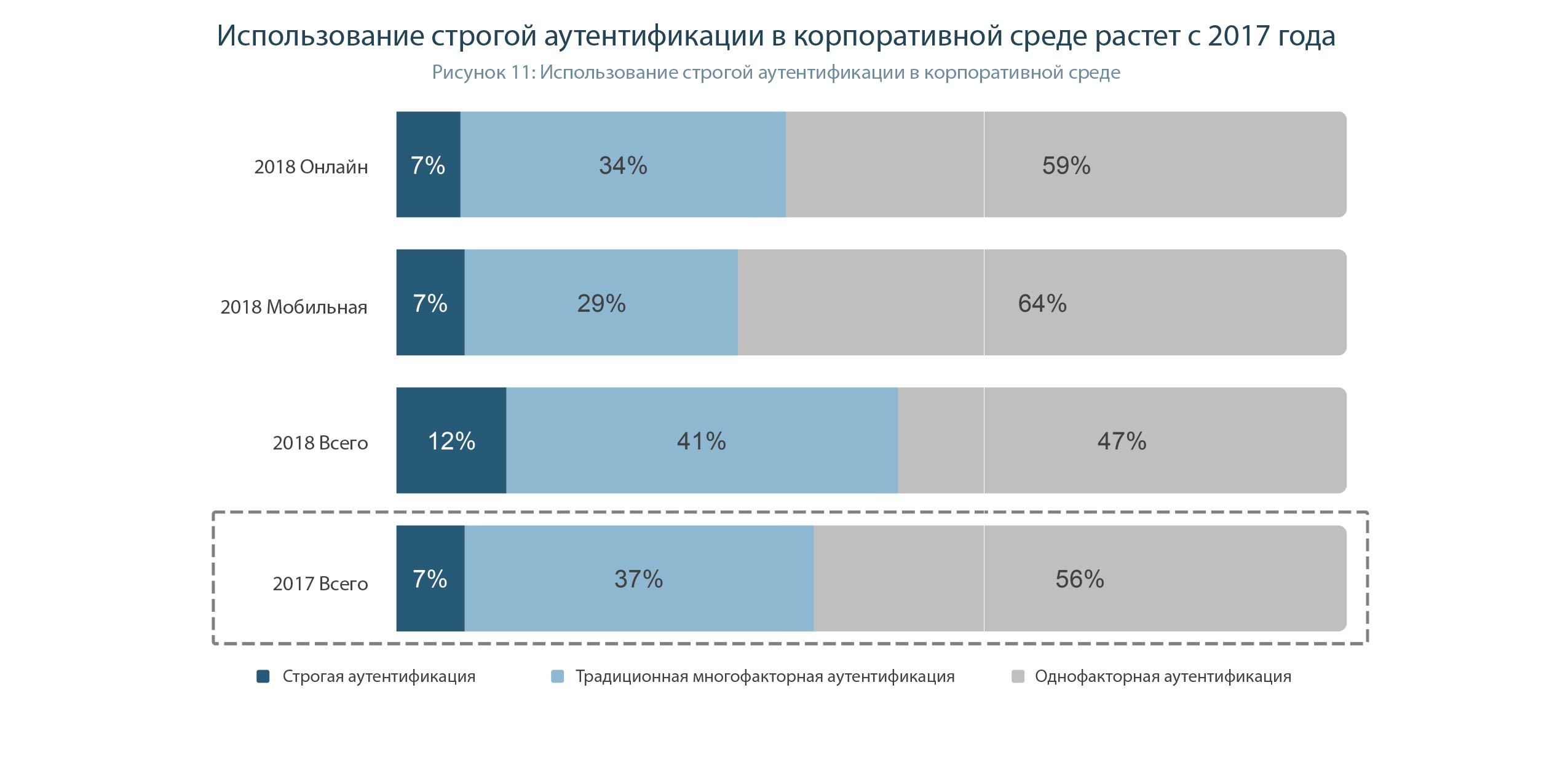

С 2017 года внедрение строгой аутентификации на предприятиях растет, но немного скромнее, чем для потребительских приложений. Доля предприятий, использующих строгую аутентификацию увеличилась с 7% в 2017 до 12% в 2018. В отличие от пользовательских приложений, в корпоративной среде использование не-парольных методов аутентификации несколько более распространено в web-приложениях, чем на мобильных устройствах. Около половины предприятий сообщают об использовании только имен пользователей и паролей для аутентификации своих пользователей при входе в систему, причем каждый пятый (22%) также полагается исключительно на пароли для вторичной аутентификации при доступе к особо важных данным (то есть пользователь вначале логинится в приложение, используя более простой способ аутентификации, а если захочет поучить доступ к критичным данным, то выполнит еще одну процедуру аутентификации, на этот раз обычно используя более надежный метод).

Нужно понимать, что в отчёте не учтено использование криптографических токенов для двухфакторной аутентификации в операционных системах Windows, Linux и Mac OS X. А это на текущий момент – самое массовое использование 2ФА. (Увы, но токены созданные по стандартам FIDO умеют реализовывать 2ФА только для Windows 10).

Причем, если для внедрения 2ФА в онлайн и мобильные приложения необходим комплекс мероприятий, включающий в себя доработку этих приложений, то для внедрения 2ФА в Windows необходимо всего лишь настроить PKI (например, на базе Microsoft Certification Server) и политики аутентификации в AD.

А поскольку защита входа в рабочий ПК и домен являются важным элементом защиты корпоративных данных, то внедрений двухфакторной аутентификации становится все больше.

Следующими двумя наиболее распространенными методами аутентификации пользователей при входе в систему являются одноразовые пароли, предоставляемые через отдельное приложение (13% предприятий), и одноразовые пароли, доставляемые с помощью SMS (12%). Несмотря на то, что процент использования обоих методов весьма схож, но OTP SMS чаще всего используется для повышения уровня авторизации (в 24% компаний). (Рисунок 12).

Рост использования строгой аутентификации на предприятии, вероятно, можно объяснить возросшей доступностью реализаций криптографических методов аутентификации на платформах управления идентификацией предприятия (проще говоря – корпоративные системы SSO и IAM научились использовать токены).

Для мобильной аутентификации сотрудников и подрядчиков, предприятия, в большей степени полагаются на пароли, чем при аутентификации в потребительских приложениях. Чуть более половины (53%) предприятий используют пароли при аутентификации доступа пользователей к данным компании через мобильное устройство (рисунок 13).

В случае с мобильными устройствами можно было бы поверить в великую силу биометрии, если бы не множество случаев с подделками отпечатков, голосов, лиц и даже радужек. Один запрос в поисковой системе покажет, что надежного способа биометрической аутентификации просто не существует. По-настоящему точные датчики конечно существуют, но весьма дороги и имеют большой размер — и в смартфоны не устанавливаются.

Поэтому единственным работающим методом 2ФА в мобильных устройствах является использование криптографических токенов, которые подключаются к смартфону по интерфейсам NFC, Bluetooth и USB Type-C.

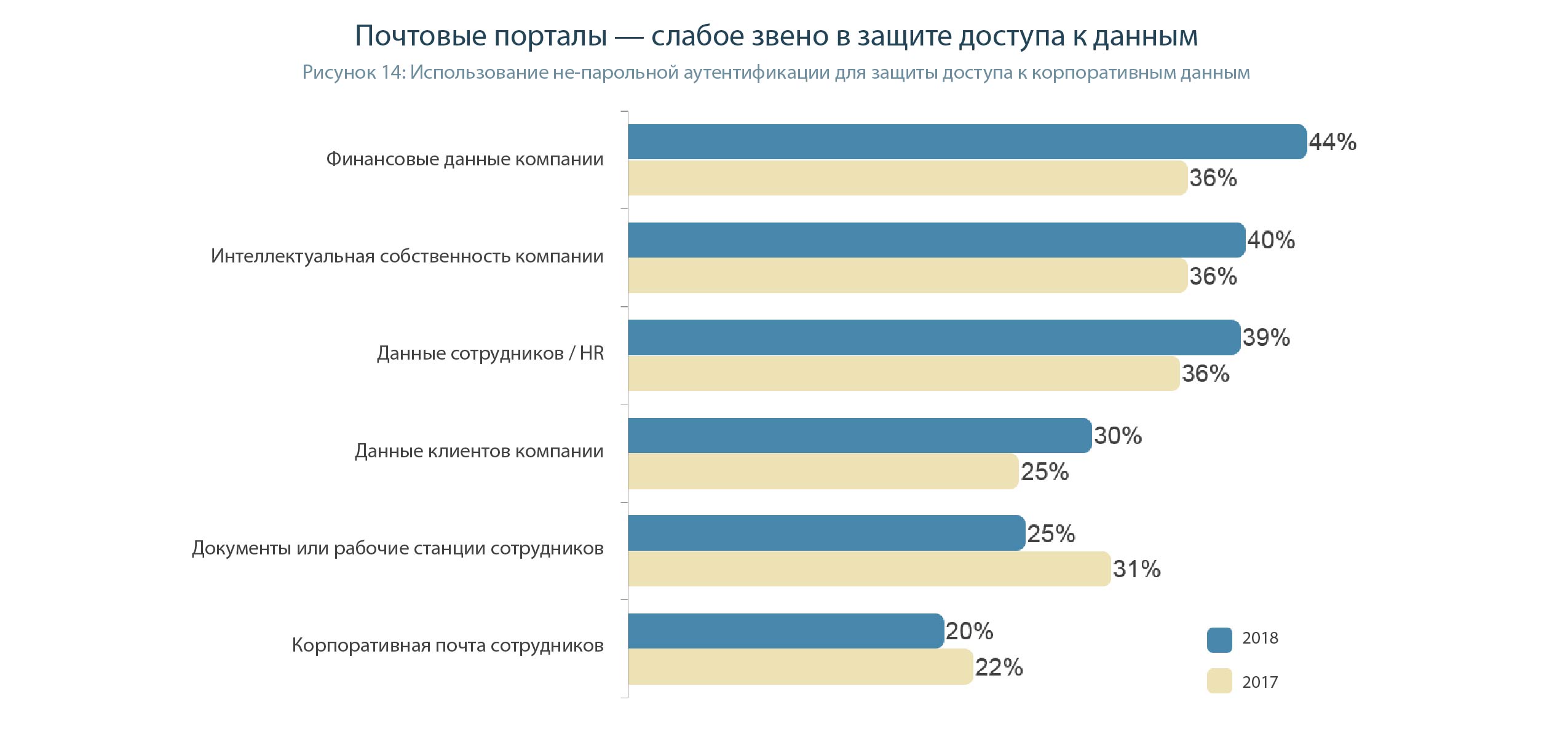

Защита финансовых данных компании является главной причиной инвестиций в беспарольную аутентификацию (44%) с самым быстрым ростом с 2017 года (увеличение на восемь процентных пунктов). Далее следует защита интеллектуальной собственности (40%) и кадровых (HR) данных (39%). И понятно почему — мало того, что ценность, связанная с этими типами данных, широко признается, так с ними еще и работает сравнительно небольшое количество сотрудников. То есть затраты на внедрение не такие большие, да и научить работать с более сложной системой аутентификации нужно всего несколько человек. Напротив, типы данных и устройства, к которым обычно обращаются большинство сотрудников предприятия, по-прежнему защищены исключительно паролями. Документы сотрудников, рабочие станции и корпоративные порталы электронной почты являются областями наибольшего риска, поскольку только четверть предприятий защищают эти активы с помощью беспарольной аутентификации (Рисунок 14).

Вообще, корпоративная электронная почта – весьма опасная и «дырявая» штука, степень потенциальной опасности которой недооценена большинством ИТ-директоров. Ежедневно сотрудники получают десятки писем, так почему бы среди них не оказаться хотя бы одному фишинговому (то есть мошенническому). Это письмо будет оформлено в стиле писем компании, поэтому сотрудник без опасения нажмет на ссылку в этом письме. Ну а дальше может быть что угодно, например, загрузка вируса на атакуемую машину или слив паролей (в том числе методом социального инжиниринга, через ввод в созданную злоумышленником фальшивую форму аутентификации).

Чтобы подобные вещи не случались, электронные письма должны быть подписаны. Тогда сразу будет понятно, какое письмо создал легальный сотрудник, а какое злоумышленник. В Outlook / Exchange, например, электронная подпись на основе криптографических токенов включается довольно быстро и просто и может быть использована совместно с двухфакторной аутентификацией в ПК и домены Windows.

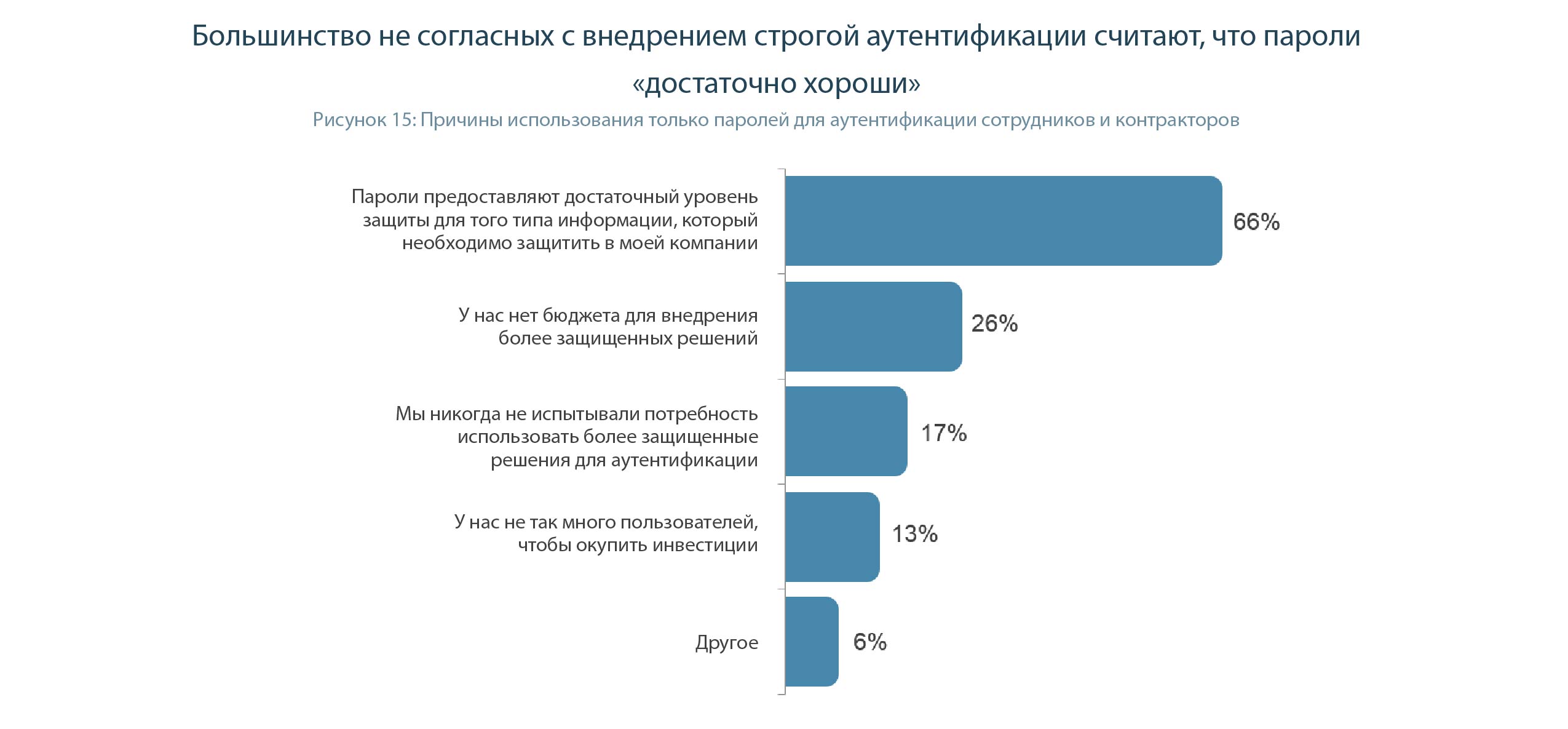

Среди тех руководителей, которые полагаются исключительно на аутентификацию по паролю внутри предприятия, две трети (66%) делают это, потому что считают, что пароли обеспечивают достаточную безопасность для того типа информации, которую их компания должна защитить (рисунок 15).

Но методы строгой аутентификации становятся все более распространёнными. Во многом из-за того, что повышается их доступность. Все больше систем управления идентификацией и доступом (IAM), браузеров и операционных систем поддерживает аутентификацию с помощью криптографических токенов.

Есть у строгой аутентификации и еще одно преимущество. Поскольку пароль больше не используется (заменен на простой PIN-код), то нет и запросов от сотрудников с просьбой поменять забытый пароль. Что в свою очередь снижает нагрузку на ИТ-департамент предприятия.

Итоги и выводы

- Руководители зачастую не обладают необходимыми знаниями, позволяющими оценить реальную эффективность различных вариантов аутентификации. Они привыкли доверять таким устаревшим способам защиты как пароли и секретные вопросы просто потому, что «раньше это работало».

- Пользователи этими знаниями обладают еще в меньшей степени, для них главное – простота и удобство. Пока у них нет побудительных мотивов выбирать более защищенные решения.

- У разработчиков пользовательских приложений зачастую нет причин, чтобы внедрять двухфакторную аутентификацию взамен парольной. Конкуренция по уровню защиты в пользовательских приложениях отсутствует.

- Вся ответственность за взлом переложена на пользователя. Назвал одноразовый пароль злоумышленнику – виноват. Твой пароль перехватили или подсмотрели – виноват. Не потребовал от разработчика использовать в продукте надежные методы аутентификации – виноват.

- Правильный регулятор в первую очередь должен требовать от компаний внедрения решений, которые блокируют утечки данных (в частности двухфакторная аутентификация), а не наказывать за уже произошедшую утечку данных.

- Некоторые разработчики ПО пытаются продать потребителям старые и не особенно надежные решения в красивой упаковке «инновационного» продукта. Например, аутентификация, путем привязки к конкретному смартфону или использование биометрии. Как видно из отчета, по настоящему надежным может быть только решение на основе строгой аутентификации, то есть криптографических токенов.

- Один и тот же криптографический токен можно использовать для целого ряда задач: для строгой аутентификации в операционной системе предприятия, в корпоративном и пользовательском приложении, для электронной подписи финансовых транзакций (важно для банковских приложений), документов и электронной почты.

Автор: AI4