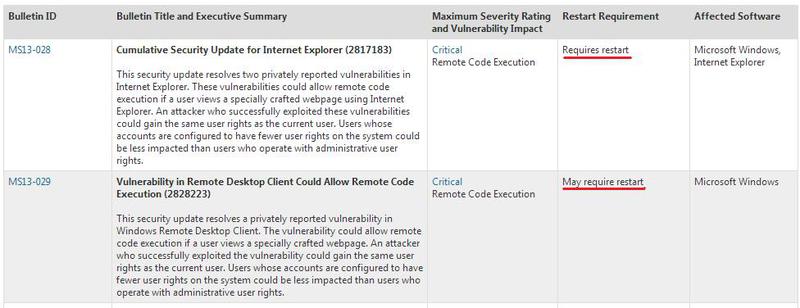

Microsoft анонсировали выпуск очередной серии патчей, нацеленных на устранение уязвимостей в своих продуктах. Заявленные ранее в пре-релизе (4 апреля) секьюрити-фиксы покрывают в общей сложности 12 уникальных уязвимостей (2 исправления со статусом Critical и 7 со статусом Important). Детальный отчет (включая сопоставления исправлений с CVE ID) Вы можете найти здесь. Одно из критических обновлений (как и в прошлом месяце) нацелено на устранение уязвимости, которая присутствует во всех версиях Internet Explorer, начиная с 6-й версии и заканчивая новейшим IE 10 (MS13-028). Уязвимость относится к классу «Remote Code Execution» и потенциально может быть использована для успешного осуществления drive-by download/installation атак. Также сразу три фикса со статусом Important нацелены на устранение уязвимостей в ядре, связаны с некорректной работой кода с объектами в памяти и имеют тип Elevation of Privilege.

Источник говорит, что речь идет об уязвимостях (flaws) в IE, успешное эксплуатирование которых продемонстрировали ресерчеры VUPEN на контесте Pwn2Own в Ванкувере. За демонстрацию работы эксплойта они получили $100,000.

Исправление для Internet Explorer устраняет две уязвимости CVE-2013-1303 и CVE-2013-1304. Эксплуатирование этих уязвимостей происходит при просмотре специально сформированной веб-страницы браузером, при этом атакующий получает такие же права в системе, как и текущий пользователь. При этом используется техника use-after-free, при которой код браузера продолжает использовать блок памяти, после его фактического освобождения.

Напомним, что flaw типа Remote Code Execution имеет рейтинг Critical, поскольку его эксплуатация может привести к ситуациям исполнения кода без участия пользователя. Т. е. уязвимость, потенциально, может быть использована вредоносным кодом с возможностью самораспространения (например, сетевые черви). В другом случае возможная скрытая/«тихая» установка кода при переходе по вредоносной ссылке.

Для применения фикса к IE требуется перезагрузка.

Еще одно Critical обновление нацелено на устранение уязвимости в RDP клиенте (MS13-029). Уязвимость также имеет тип «Remote Code Execution» и содержится в ActiveX компоненте клиентов Remote Desktop Connection 6.1 и Remote Desktop Connection 7.0 (mstscax.dll). При этом flaw охватывает ОС до Windows 8 и не включает Windows RT (Windows XP — Seven как Critical и серверные версии как Moderate). Пользователь также попадает в зону риска при просмотре специально сформированной веб-страницы. Обе Critical уязвимости помечены как:

This issue was privately reported and we have not detected any attacks or customer impact.

Это подчеркивает тот факт, что они не были замечены в эксплуатации в дикой природе. Для применения фикса может потребоваться перезагрузка.

Сразу три фикса со статусом Important относятся к ядру и уязвимости имеют тип Elevation of Privilege. Речь идет о MS13-031, MS13-033 и MS13-036. В MS13-031 речь идет о двух уязвимостях: CVE-2013-1284 и CVE-2013-1294 (Exploit code would be difficult to build), которые, судя по всему, находятся в коде ядра ntoskrnl (некорректная работа с объектами в ядре). Применимо ко всем версиям начиная с Windows XP и заканчивая Windows 8 и RT x32, x64. После успешного эксплуатирования, атакующий может читать память режима ядра. MS13-033 закрывает flaw в процессе csrss (Client/Server Run-time Subsystem) — часть подсистемы Win32/Windows, которая работает в режиме ядра. Уязвимость в случае с csrss также связана с некорректной работой с объектами в памяти. MS13-036 имеет аналогичные симптомы и относится к win32k.sys, части подсистемы Win32, работающей в режиме ядра и драйверу файловой системы NTFS ntfs.sys. Эксплуатирование этих flaw возможно с использованием специально подготовленного приложения, которое запускается на локальной машине.

Напомним, что MS выпускает ежемесячные апдейты для Windows XP начиная с SP3 и Windows XP x64 начиная с SP2. MS анонсировали окончание поддержки Windows XP SP3 с 8 апреля 2014 г., т. е. через год.

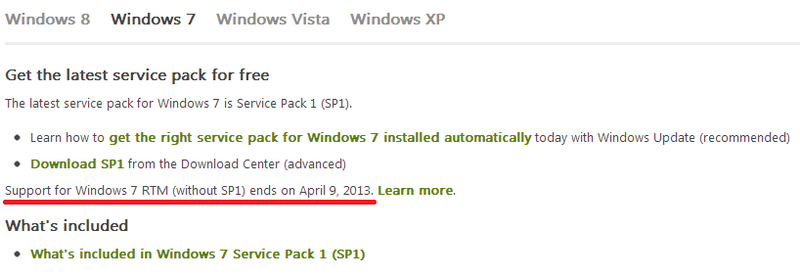

Поддержка Windows 7 без SP1 уже прекращена.

В целом апрельский набор обновлений нацелен на устранение уязвимостей в следующих продуктах: Microsoft Internet Explorer (6-10 на Windows XP-8 x32 и x64), Windows, SharePoint Server, Office Web Apps, Windows Defender для Windows 8 и Windows RT.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Автор: esetnod32