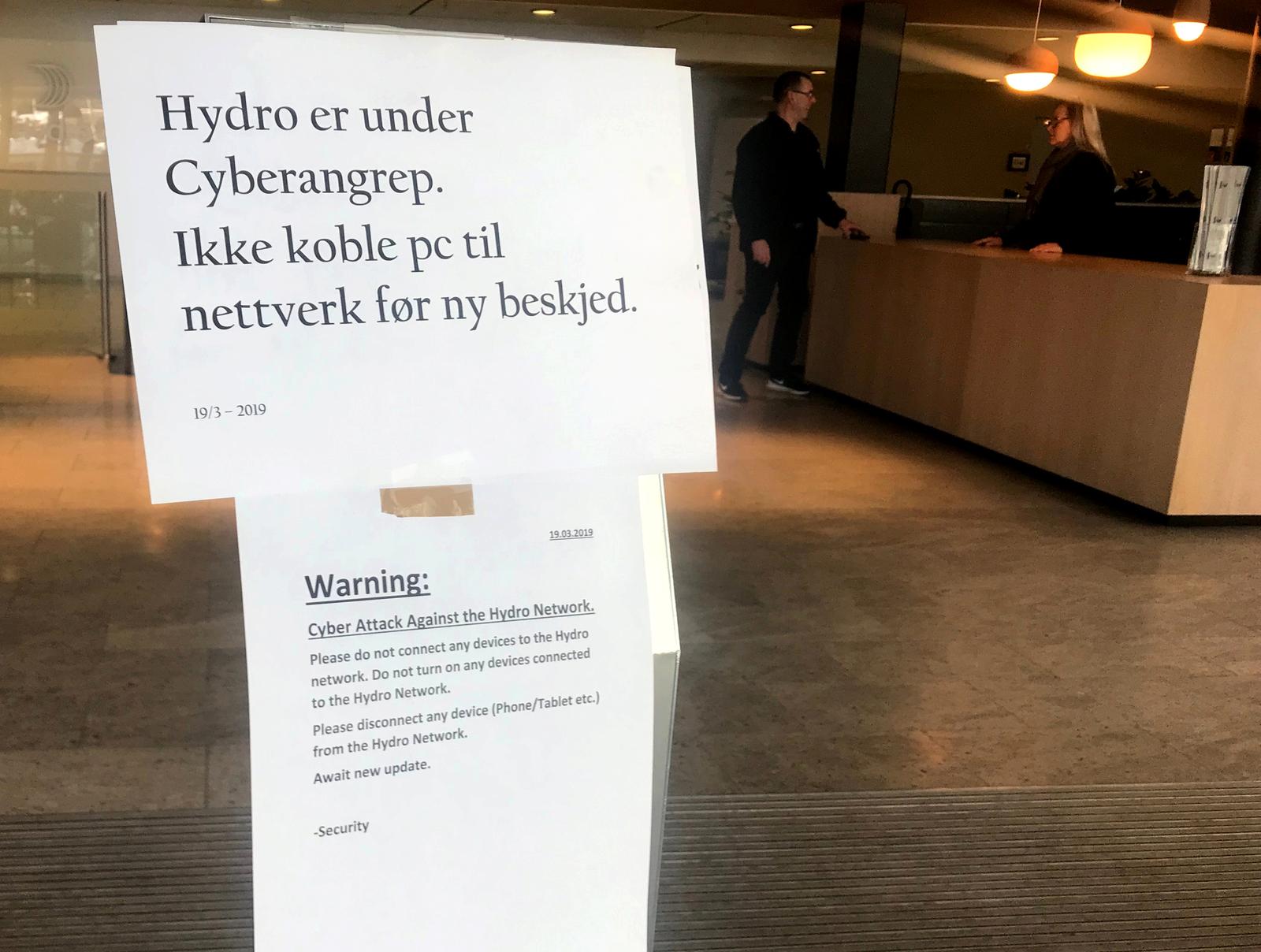

Фото, источник — www.msspalert.com

В ночь с понедельника на вторник (примерно в 23:00 UTC 18.03.2019) специалисты Norsk Hydro заметили сбои в функционировании сети и ряда систем. Вскоре стало понятно, что сбои вызваны массовым заражением систем шифровальщиком, которое очень быстро распространялось по объектам инфраструктуры. После идентификации угрозы служба безопасности начала процесс изоляции, однако вредонос настолько глубоко успел распространиться по инфраструктуре, что пришлось перевести часть производства в ручной режим управления ("откат" к процедурам, принятым до компьютеризации производственных процессов). Расследование атаки потребовало привлечения местных властей и органов правопорядка (National Security Authority / NorCERT, Norwegian Police Security Service, National Criminal Investigation Service), а также ряда коммерческих компаний. Восстановление инфраструктуры еще не завершено и отдельные производства (например, по прессованию алюминиевых профилей) до сих пор функционируют на половину мощности.

Несмотря на то, что расследование инцидента не окончено и пока сложно спрогнозировать сроки его завершения, по имеющимся фактам можно понять механизм действия атакующих и проанализировать, что в Norsk Hydro сделали верно, а что нет, и как еще можно было улучшить защиту.

Состояние компании после атаки

Norsk Hydro является достаточно крупной компанией: ее объекты расположены в 40 странах мира, а общая численность сотрудников превышает 35000 человек. Так же велик объем информационных систем и компьютеров, которые попали под воздействие атаки. Из информации от представителей компании, озвученной на совместной с властями пресс-конференции, и ежедневных новостей о ходе расследования и восстановления на веб-сайте (обновление от 22.03.2019) следует, что:

- локальных инцидентов на производствах и человеческих травм не произошло;

- все заводы были в итоге успешно изолированы, процессы переведены на ручное управление там, где это возможно (на заводах по прессованию алюминиевых профилей удалось наладить работоспособность только на 50%);

- мобильные устройства и некоторые ПК функционируют нормально, корректно функционирует облачная почта;

- отсутствует полная картина количества вышедших из строя ПК и серверов, отмечается различная степень поражения объектов инфраструктуры;

- отсутствует доступ к системам, содержащим данные о заказах, однако есть необходимый объем информации, который требуется для производства заказов;

- предположений по злоумышленникам нет, наиболее вероятная гипотеза об использованном для атаки ВПО — шифровальщик LockerGoga;

- в компании хорошо налажен процесс резервного копирования, и откат к ранее сделанным резервным копиям является основной стратегией восстановления;

- у компании есть страховка от киберрисков, которую планируют использовать для покрытия ущерба от атаки.

Важно отметить то, как повела себя Norsk Hydro во время атаки. Компания действовала максимально открыто: на время проблем с основным сайтом запустила временный, информировала общественность через аккаунт в Facebook, уведомила представителей рынка ценных бумаг о своей ситуации и провела пресс-конференцию в первый же день атаки.

Предупреждение для сотрудников Norsk Hydro о том, что не следует подключать какие-либо устройства к сети в связи с кибератакой. Фото, источник — www.reuters.com

Что представляет собой вредонос LockerGoga

Об атаках с использованием LockerGoga впервые широкой публике стало известно в конце января 2019 г. Тогда от него пострадала консалтинговая компания Altran, однако технических деталей реализации атаки было опубликовано крайне мало. Norsk Hydro была атакована с помощью нескольких версий вредоноса, которые по механике своего действия похожи (за исключениям отдельных "фич") на образцы, применявшиеся в январской атаке.

Исполняемые файлы вредоноса подписаны тем же сертификатом, выпущенным Sectigo (бывший Comodo CA), что и образцы, использовавшиеся при атаке на Altran (вероятно, подставная компания ALISA LTD с 2 владельцами и 2 долями по 1 GBP каждая). На данный момент сертификат отозван, однако во время атаки он был действующим.

Судя по всему, каждый образец вредоноса генерировался уникально под атакуемую компанию, что отмечается в анализе образцов исследователями.

Все выявленные образцы не обладают способностью к саморепликации (в отличие от WannaCry и NotPetya) и должны быть запущены на атакуемом узле. Наиболее вероятная гипотеза распространения вредоноса по сети Norsk Hydro — использование групповых политик AD для создания задач или сервисов с вредоносным содержимым. С высокой вероятностью это означает, что на этапе проникновения использовалось другое ВПО, с помощью которого удалось получить административные привилегии в домене. Одним из возможных механизмов может быть фишинг с последующей кражей паролей или тикетов Kerberos из памяти скомпрометированного узла.

В процессе заражения исполняемый файл вредоноса копируется в директорию %TEMP% и запускается с повышенными привилегиями. После этого он запускает большое число дочерних процессов, распределяя на них шифрование файлов по собранному списку. Судя по поведению имеющихся образцов, шифруются не только файлы с расширениями офисных документов, баз данных и прочих рабочих файлов (doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf), но и другие файлы на диске C: (например, библиотеки dll) с вариациями в зависимости от образца. Дочерний процесс генерирует пару key/iv, используя RNG, затем использует алгоритм AES для переписывания файла зашифрованными данными, шифрует key/iv пару публичным ключом, добавляет зашифрованную ключевую пару к файлу и переименовывает файл, добавляя .LOCKED к расширению. Такое поведение позволяет больше утилизировать процессор зараженного компьютера задачами шифрования и произвести весь процесс быстрее.

Родительский процесс также создает текстовый файл на рабочем столе с требованием о выкупе (README_LOCKED.txt с вариациями в названии), меняет пароли локальных пользователей (вероятно, данное поведение зависит от версии образца, т.е. могут шифроваться только пароли локальных администраторов) и совершает принудительный выход из пользовательской сессии. В некоторых версиях выявлена возможность отключения сетевого интерфейса компьютера.

Таким образом, в ряде случаев зараженный ПК может просто не загрузиться (если зашифрованы критичные компоненты ядра ОС) или пользователь не сможет совершить вход в систему для просмотра требований выкупа, что больше характерно для вайперов.

В требовании выкупа (пример приведен ниже) не содержатся адреса кошельков или суммы выкупа, а только почтовые адреса для взаимодействия со злоумышленниками. В разных версиях вредоносных образцов почтовые адреса в требовании различаются.

Greetings!

There was a significant flaw in the security system of your company.

You should be thankful that the flaw was exploited by serious people and not some rookies.

They would have damaged all of your data by mistake or for fun.

Your files are encrypted with the strongest military algorithms RSA4096 and AES-256.

Without our special decoder it is impossible to restore the data.

Attempts to restore your data with third party software as Photorec, RannohDecryptor etc.

will lead to irreversible destruction of your data.

To confirm our honest intentions.

Send us 2-3 different random files and you will get them decrypted.

It can be from different computers on your network to be sure that our decoder decrypts everything.

Sample files we unlock for free (files should not be related to any kind of backups).

We exclusively have decryption software for your situation

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME the encrypted files.

DO NOT MOVE the encrypted files.

This may lead to the impossibility of recovery of the certain files.

To get information on the price of the decoder contact us at:

AbbsChevis@protonmail.com

IjuqodiSunovib98@o2.pl

The payment has to be made in Bitcoins.

The final price depends on how fast you contact us.

As soon as we receive the payment you will get the decryption tool and

instructions on how to improve your systems securityВредонос не использует какую-либо C&C инфраструктуру, единственный канал коммуникации со злоумышленником — электронная почта. Также вредонос не старается скрыть следов своей деятельности. В связи с подобной реализацией механизма получения выкупа, а также фактическим выведением из строя шифруемых ПК можно предположить, что цель LockerGoga схожа с вредоносами WannaCry и NotPetya. Однако, так это или нет, на данный момент сказать нельзя.

Что было сделано правильно, а что нет

После раскрытия информации о громких кибератаках очень часто можно увидеть статьи и различные материалы, рассказывающие о том, что жертвы атаки делали не так. В случае Norsk Hydro ситуация складывается иным образом, компания не показала заметных провалов в организации инфраструктуры (производство не остановилось) и хорошо ведет процесс реагирования на атаку, а именно:

- Компания максимально открыта с инвесторами и общественностью по информированию о ходе устранения атаки. Косвенным показателем положительной реакции может быть курс акций на фондовой бирже: несмотря на некоторое падение (3,6%) акций 23.03, есть предпосылки к их дальнейшему стабильному росту.

- Удалось достаточно быстро изолировать производственные объекты для того, чтобы производство на них не пострадало.

- Существуют отработанные процессы, позволяющие производственным мощностям функционировать в режиме ручного управления (как минимум большей части производства).

- Налажен процесс резервного копирования, что существенно облегчит восстановление узлов инфраструктуры после инцидента.

- Существуют резервные каналы коммуникации (облачная почта), позволяющие взаимодействовать сотрудникам даже в случае проблем на основной инфраструктуре.

- Компания пользуется страховкой от киберрисков, что поможет возместить часть ущерба от атаки.

При этом Norsk Hydro излишне полагалась на установленное у нее антивирусное решение. Согласно данным исследователей, некоторые образцы вредоноса на начало марта не выявлялись ни одним антивирусным решением, на момент начала атаки число решений, определявших семплы как вредоносные также было невелико. К тому же удостоверяющий центр отозвал сертификат вредоноса слишком поздно — уже после начала атаки. Также для некоторых объектов сегментация промышленной инфраструктуры от офисной, вероятно, была выполнена в недостаточной мере.

Выявить атаку на ранних стадиях помог бы постоянный контроль:

- активности привилегированных учетных записей;

- изменений групповых политик;

- создания новых сервисов и задач планировщика;

- событий смены паролей для привилегированных учетных записей, в т.ч. и локальных администраторов;

- активности, похожей на Pass-the-Hash и Pass-the-Ticket атаки;

Такой контроль должен проводиться внутренней службой мониторинга (с помощью SIEM-подобных решений и систем поведенческого анализа) и/или внешним SOC/CSIRT.

Ведь раннее выявление поможет в экономии значительных средств на устранение последствий атаки.

Ссылки

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

Автор: CSIRT