В Windows 10 появился механизм защиты от вирусов-вымогателей под названием Controlled Folder Access. Он предотвращает изменение файлов в указанных защищенных папках неизвестными программами. Исследователь информационной безопасности из Fujitsu System Integration Laboratories Ltd. обнаружил способ обхода этой защиты с помощью DLL-инъекций.

В чем проблема

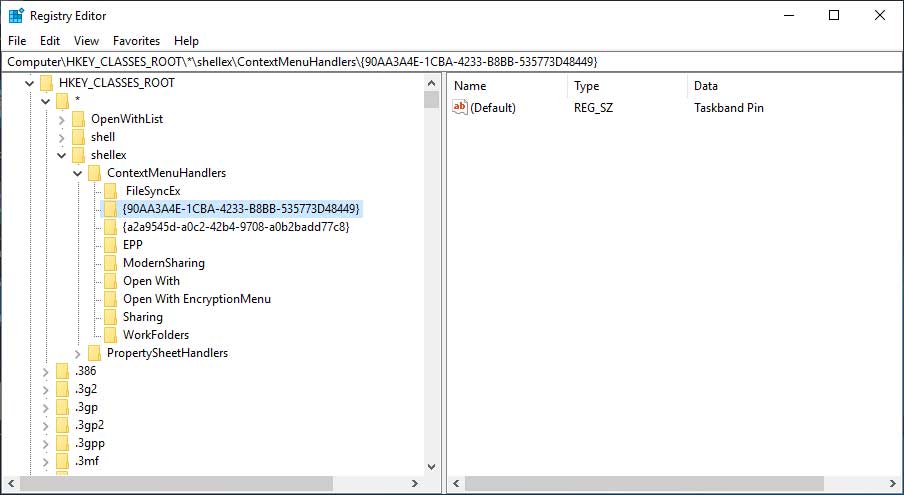

Сойа Аойама (Soya Aoyama) сумел внедрить вредоносную DLL в «Проводник» Windows – а explorer.exe как раз находится в доверенном списке программ Controlled Folder Access. Для осуществления своего замысла исследователь использовал тот факт, что при запуске explorer.exe загружает DLL, обнаруженные в разделе реестра HKEY_CLASSES_ROOT*shellexContextMenuHandlers:

Дерево HKEY_CLASSES_ROOT это «мердж» информации регистра, обнаруженной в HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER. При осуществлении такого «мерджа», Windows присваивает информации из HKCU приоритет. Это значит, что если в HKCU существует ключ, то он будет иметь приоритет перед таким же ключом в HKLM, и эти данные вольются в дерево HKEY_CLASSES_ROOT.

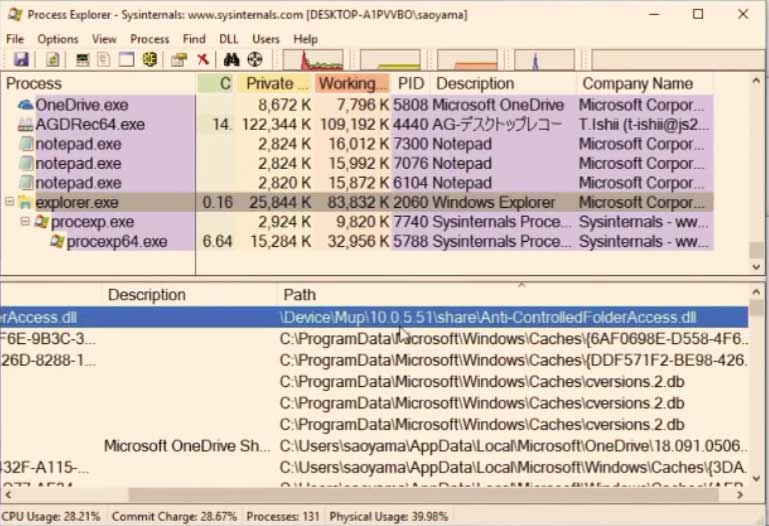

При старте explorer.exe по умолчанию загружается Shell32.dll, находящаяся в ключе HKEY_LOCAL_MACHINESOFTWAREClassesCLSID{90AA3A4E-1CBA-4233-B8BB-535773D48449}InProcServer32. Чтобы загрузить в Explorer зловредную DLL, Аойама просто создал ключ HKCUSoftwareClassesCLSID{90AA3A4E-1CBA-4233-B8BB-535773D48449}InProcServer32 и задал в его значении нужную ему библиотеку.

После этого после завершения и рестарта процесса explorer.exe, вместо Shell32.dll программа запускала созданную хакером DLL.

Результатами исследования Аойама поделился на конференции DerbyCon:

Как защититься

Исследователь также выяснил, что найденную им схему атаки не распознают многие антивирусы, среди которых Windows Defender, Avast, ESET, Malwarebytes Premium и McAfee.

При этом, по словам Аойамы, представители Microsoft не считают, что он обнаружил уязвимость. Исследователь направил информацию о своих находках в компанию, однако там ему ответили, что ему не полагается награды, и они не будут выпускать патч, поскольку для проведения атаки зломышленнику нужен доступ к компьютеру жертвы и при ее осуществлении не происходит превышения прав доступа.

Тем не менее, в сочетании с другими уязвимостями, обнаруженный Аойамой вектор атаки может оказаться интересным для атакующих. В основном инфраструктура крупных компаний строится на Windows. Зная это, злоумышленники разрабатывают специальные инструменты для атак под эту операционную систему.

Уже завтра, 18 октября в 14:00, эксперты эксперты PT Expert Security Center разберут три инструмента взлома, которые позволяют быстро развить атаку в Windows-инфраструктуре: impacket, CrackMapExec и Koadic. Слушатели узнают, как они работают, какую активность в сетевом трафике создают, а самое главное, как вовремя детектировать их применение. Вебинар будет интересен сотрудникам SOC, blue teams и IT-подразделений.

Для участия необходимо зарегистрироваться.

Автор: ptsecurity