Более 500 000 роутеров и сетевых накопителей Linksys, MikroTik, Netgear, Qnap и TP-Link заражены вредоносным ПО VPNFilter. Масштаб атаки сопоставим с нашумевшим Mirai, последствия которого ощущаются до сих пор.

Информацию о вирусной пандемии опубликовало подразделение Talos (Cisco), занимающееся анализом угроз кибербезопасности.

Изучив поведение этого вредоносного ПО на сетевом оборудовании, специалисты Talos отметили несколько основных особенностей данного ПО:

- кража учетных данных веб-приложений;

- мониторинг протоколов Modbus SCADA;

- вывод устройства из строя.

Сложность защиты и обнаружения данного ПО обусловлена характером атакованных устройств — роутеры и сетевые накопители находятся на сетевом периметре, слабо защищены и, как правило, не содержат IDS/IPS-систем ввиду технологической простоты и ограниченности ресурсов, характерных для embedded/IoT-устройств.

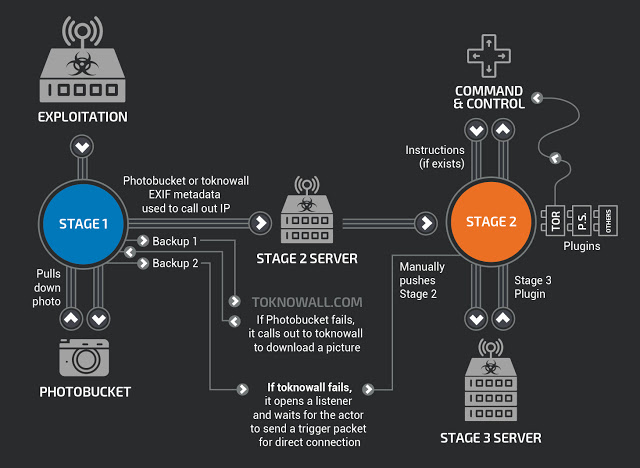

Вредоносная программа VPNFilter представляет собой модульную платформу, состоящую как минимум из двух основных компонентов: дроппера и управляющего модуля.

После заражения устройства на него устанавливается т.н. дроппер, способный «пережить» перезагрузку устройства, и скачивающий на него основной модуль.

Основной модуль, не сохраняющийся при перезагрузке, может осуществлять сбор файлов, выполнение команд, фильтрацию данных и управление устройствами. Также некоторые версии этого модуля содержат функции самоуничтожения и вывода устройства из строя путем перезаписи критичных областей памяти сетевого устройства.

Кроме того, существует несколько вспомогательных модулей, обладающих функционалом сетевых снифферов для сбора сетевого трафика, мониторинга протокола SCADA Modbus, а также коммуникационный модуль для взаимодействия со взломанными устройствами через сеть Tor.

Вредонос сканирует 23, 80, 2000 и 8080 TCP-порты для выявления и атаки на новые устройства под управлением Linux/Busybox.

Известно об успешных атаках на следующие устройства:

- Linksys E1200;

- Linksys E2500;

- Linksys WRVS4400N;

- Mikrotik RouterOS (1016, 1036 и 1072);

- Netgear DGN2200;

- Netgear R6400;

- Netgear R7000;

- Netgear R8000;

- Netgear WNR1000;

- Netgear WNR2000;

- QNAP TS251;

- QNAP TS439 Pro;

- NAS QNAP с программным обеспечением QTS;

- TP-Link R600VPN.

На данный момент неясен вектор заражения и загрузки первого модуля VPNFilter, но известны детали загрузки и управления зараженным устройством. После того как вредоносная программа завершила инициализацию, она начинает загружать страницы Photobucket.com (сайт хранения изображений). Вредоносная программа загружает первое изображение из галереи, на которую ссылается URL, а затем переходит к извлечению IP-адреса сервера загрузки. IP-адрес извлекается из шести целочисленных значений для широты и долготы GPS в информации EXIF.

В данный момент используются следующие C&C URL:

- photobucket.com/user/nikkireed11/library

- photobucket.com/user/kmila302/library

- photobucket.com/user/lisabraun87/library

- photobucket.com/user/eva_green1/library

- photobucket.com/user/monicabelci4/library

- photobucket.com/user/katyperry45/library

- photobucket.com/user/saragray1/library

- photobucket.com/user/millerfred/library

- photobucket.com/user/jeniferaniston1/library

- photobucket.com/user/amandaseyfried1/library

- photobucket.com/user/suwe8/library

- photobucket.com/user/bob7301/library

Если обратиться и получить изображение с photobucket.com не удалось, вредонос пытается получить изображение с домена toknowall.com.

Также существует и «запасной вариант» в виде листенера, который ожидает подключение к зараженному устройству с применением специализированных триггеров.

VPNFilter — довольно серьезная и опасная угроза, нацеленная на устройства, которые сложно защищать. Если в вашей инфраструктуре используются вышеперечисленные устройства, рекомендуется незамедлительно отключить его от сети, произвести жесткую перезагрузку устройства и ждать патч от производителя.

Автор: Лука Сафонов