Недавно мы обнаружили новую модификацию банковского трояна Win32/Spy.Ranbyus, который уже был предметом исследования наших аналитиков. Одна из его модификаций упоминалась Александром Матросовым в посте, посвященном эксплуатированию смарт-карт в банковских троянах. Описываемая там модификация обладает интересным функционалом, так как показывает возможность обхода операций аутентификации при осуществлении платежных транзакций с помощью устройств смарт-карт. В той же модификации был обнаружен код поиска активных смарт-карт или их ридеров, после нахождения которых бот отсылал информацию о них в командный центр C&C с описанием типа найденных устройств.

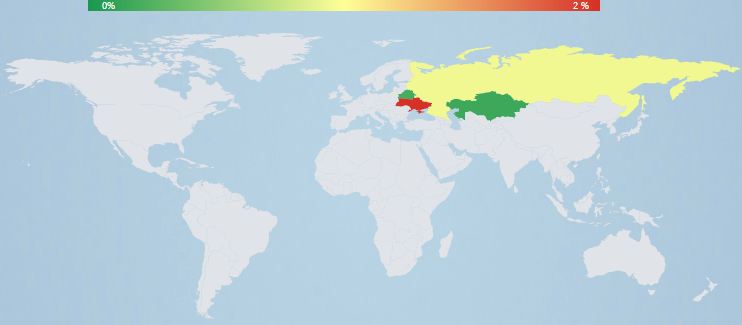

Аналитики ESET внимательно отслеживали последние модификации семейства этого трояна и выяснили, что Ranbyus начал специализироваться на модификации Java-кода в одной из самых популярных систем удаленного банкинга (remote banking systems) на Украине, а именно, BIFIT iBank 2. На момент нашего анализа, статистика ESET Virus Radar показывала, что на Украине зафиксировано наибольшее количество инфекций Ranbyus.

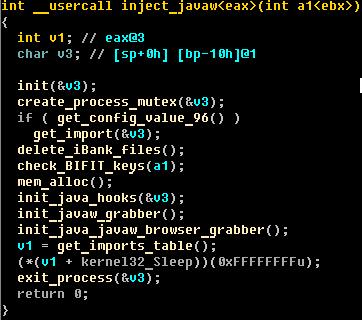

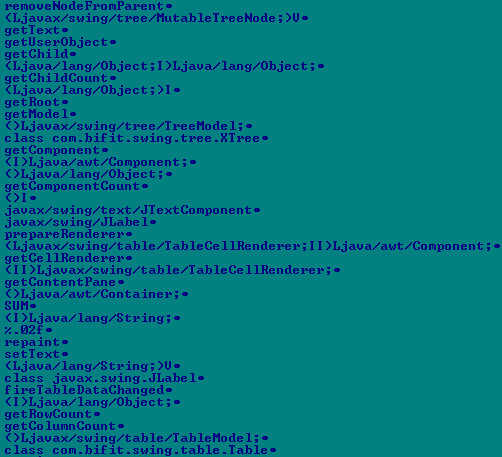

Отличительной особенностью этого банковского трояна является то, что он не обладает механизмом web-инжектов, обычно применяемых в угрозах подобного рода (как, например, известный Zeus), и вместо этого реализует атаку на специфическое банковское/платежное ПО, т. е. ПО, используемое при осуществлении различного рода платежей и других банковских операций. Win32/Spy.Ranbyus собирает информацию о зараженной системе (активные процессы, версию ОС и т. д.) и отправляет ее на командный сервер (C&C). Основной функционал по краже денег основан на наборе различных форм-грабберов, нацеленных на специальное платежное ПО. Например, грабберы для ПО, разработанного под Java-платформу выглядят так:

Код внедрения Java-граббера.

Наш коллега Александр Матросов уже описывал схожий функционал о Java-патчинге в другом семействе банковских вредоносных программ — Carberp. Carberp обладает специальным функционалом по модификации виртуальной Java-машины (Java Virtual Machine, JVM) и отслеживания активности ПО для осуществления платежей. Ranbyus использует другой подход, он модифицирует Java-код только для определенного приложения, не прибегая к модификации JVM. Например, Ranbyus может модифицировать расположение форм, чтобы скрыть информацию о поддельных транзакциях, реализованных через троян.

Методы Java, отслеживаемые Ranbyus.

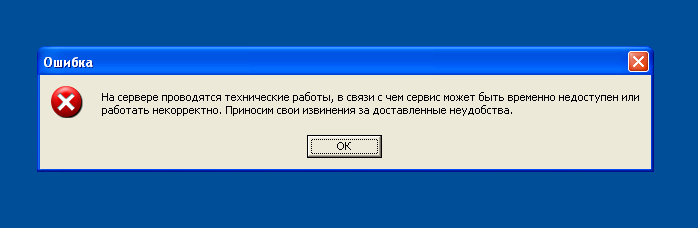

В дополнении к этому, Win32/Spy.Ranbyus может блокировать действия ПО системы удаленного банкинга и показывать такое сообщение на русском языке.

Ranbyus нацелен только на Украинские и Российские банки и мы не наблюдали подобные атаки в других регионах. Панель управляющего центра ботнета выглядит таким образом:

Киберпреступная группа Carberp является лидером на преступном рынке в России и уже обеспечила себе безопасное присутствие в 20-ке наиболее активных угроз в России за весь год. В то же время, Ranbyus занимает лидирующую позицию среди других банковских вредоносных программ на Украине.

Автор: esetnod32