Оружие спаммера — ложный адрес отправителя. При этом в SMTP нет ничего, что бы заставило указывать истинный обратный адрес. Решить проблему подлинности были призваны механизмы аутентификации, которые проверяют письмо на соответствие реальному адресу отправки. Сегодня широко известны две технологии аутентификации: SIDF (система кода отправителя) и DKIM (идентификация почты ключом домена). Эта статья — обзор работы брендов и новичка SenderInspector.

1. Технология SIDF

SIDF построен на основе протокола IP и объединяет технологии Microsoft Caller ID for E-Mail (идентификатор отправителя почты от Майкрософт) и SPF (фреймворк политики отправителя).

Механизм SIDF пытается определить, что сообщение было послано отправителем,

указанным в заголовке письма. Причем, отправляющий сервер должен находиться в списке серверов, которым разрешено отправлять почту. SIDF требует внесения специальных текстовых записей (SPF-записей) в файл зон DNS. Записи вносятся хозяином домена. Каждая такая запись должна включать список всех авторизованных серверов исходящей почты (с указанием домена и соответствующих IP-адресов). Принимающий сервер проверяет наличие записи SPF для

входного домена. Проверка выполняется автоматически, еще до того, как письмо попало в папку Входящие. Если адрес исходящего сервера найден, то письмо прошло проверку, иначе его относят к спаму или фишингу.

По заверению Microsoft, технология SIDF ортогональна и не требует изменения или обновления ПО сервера и клиента (No outbound server, client changes and no user interaction). Однако, как показала практика, не все так гладко, как ожидалось. Клиентам, которым нужно внедрить проверку подлинности, придется обновить MTA, систему входящих сообщений и развернуть средства поддержки SIDF. SIDF может держать в напряжении службу системных администраторов, а затраты на обслуживание могут быть весьма большими. Головной болью могут стать легитимные сообщения, которые не прошли проверку. Кроме того, к технологии SIDF есть некоторые лицензионные претензии, а также она имеет проблемы с переадресацией и неудобна для инфраструктур, включающих различные типы SMTP-серверов.

2. Технология DKIM

DKIM объединяет спецификации «Yahoo! DomainKeys» (доменные ключи Yahoo!) и IIM (идентификация Интернет-почты) от корпорации Cisco.

DKIM — это технология аутентификации через шифрованную подпись, которой сопровождаются все исходящие сообщения. DKIM обеспечивает также целостность доставки. Подпись DKIM предваряет все заголовки и включает данные из видимых полей: From, To, Sender, Subject и Date. Легитимность цифровой подписи проверяется автоматически. При этом принимающая сторона может, вообще, запретить прием неподписанных сообщений. Для добавления подписи в исходящую почту используется закрытый ключ домена. Открытый ключ домена добавляется в записи DNS. Для проверки подлинности источника клиент извлекает из подписи имя домена и запрашивает открытый ключ у DNS. С помощью считанного ключа формируется DKIM-подпись и сравнивается с полученной. Если подписи совпадают, то проводится анализ контента и сообщение отсылается реципиенту, иначе, оно относится к спаму или фишингу.

В отличие от SIDF, DKIM базируется на имени домена, более стабильном, чем IP-адрес. Настройка DKIM сложнее, чем настройка SIDF. При этом DKIM не имеет проблем с переадресацией, которыми страдает SIDF. Но, в отличие от SIDF, внедрение DKIM требует модификации ПО сервера и клиента. Последнее рассматривается многими, как значительный недостаток. Кроме того, DKIM требует частого обращения к DNS и увеличивает оверхед системы при обработке сообщений.

3. Технология SI — плагин SenderInspector

SI — плагин для Windows Server 2008/2003, позволяющий подавлять исходящий спам. SI — не механизм аутентификации, его цель устранить изъян SMTP, а именно, отсутствие зашиты адреса отправителя.

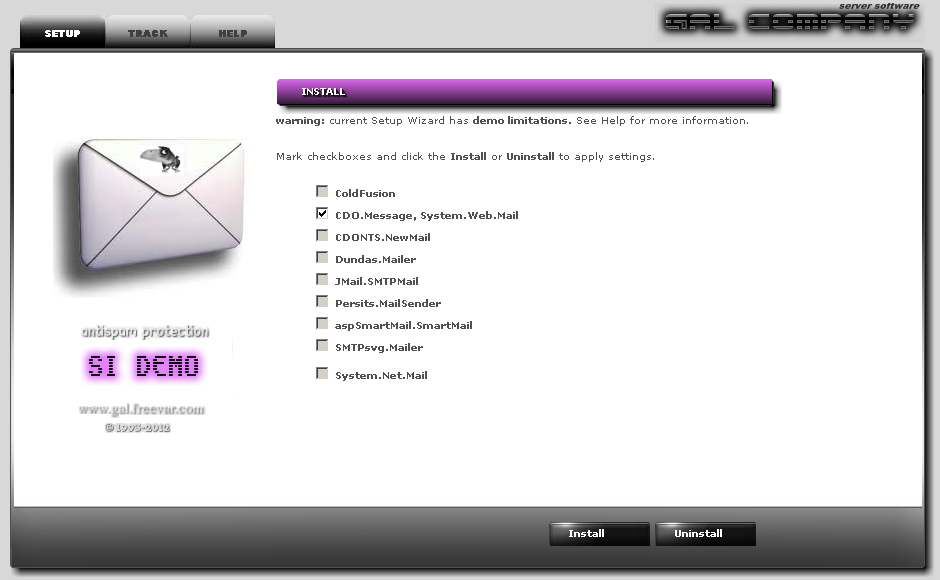

Суть технологии SI в следующем. В IIS исходящие сообщения отсылаются через библиотеки: CDO, ColdFusion, .Net.Mail и пр. SI — надстройка над ними и SMTP, которая устраняет возможность рассылки писем от ложного отправителя. SI перехватывает HTTP-запросы и отслеживает реальный адрес отправки. IIS может использовать анонимную аутентификацию. SI позволяет найти спаммера, даже если он отсылает письма анонимно. SI расширяет возможности IIS и предлагает два антиспам инструмента: обратный адрес и почтовый журнал. Обратный адрес — это X-заголовок в исходящих письмах, который содержит FQDN сайта реального отправителя. Обратный адрес прозрачен для фильтров клиента и сервера. SI добавляет его в письма налету. Почтовый журнал — текстовая база данных в формате XML. Узлы БД упорядочены по количеству писем с указанием обратного адреса. Спаммеры отправляют большое число писем и могут быть легко найдены на вершине журнала. Служба ABUSE управляет почтовым журналом. В то же время конечный получатель может легко извлечь обратный адрес из письма и отправить его ABUSE.

SI — облегченное решение, которое почти не уступает брендам. SI не обеспечивает аутентификацию, а решает главную задачу и разоружает спаммера, показывая всем истинного отправителя. SIDF и DKIM удостоверяют источник (сервер или систему), SI раскрывает отправителя. У SI нет недостатков, отмеченных выше. Он изначально не имеет проблемы переадресации, присущей SIDF и позволяющей спаммерам продолжать распространять нежелательные сообщения. SI не требует модификации ПО сервера-клиента и фактически не нуждается в обслуживании. SI не хранит записи в DNS, а следовательно, и не считывает их оттуда. SI устанавливается только на сервер, причем практически за один клик. Обратный адрес SI прозрачен для ПО клиента и сервера. Более того, можно даже отказаться от авторизации при рассылке писем. Однако, SI увеличивает общий оверхед (нужно добавить заголовок в письмо). SI — это апробированный инструмент, используемый крупным . Недостатки SI: малоизвестность и ориентация только на IIS. Страница автора SI здесь. Английская версия и Демо здесь.

P.S

Обратите внимание, что все описанные выше технологии сами по себе не решают проблему спама или фишинга и не являются панацеей. Они позволяют вам только избежать замены, модификации или подделки обратного адреса. К сожалению, даже если бы отправка почты стала возможна только по предъявлению паспорта, то спам все равно бы не прекратился. Однако согласитесь, что контроль, а тем более знание реального адреса отправителя это уже пол дела.

Автор: eromanova