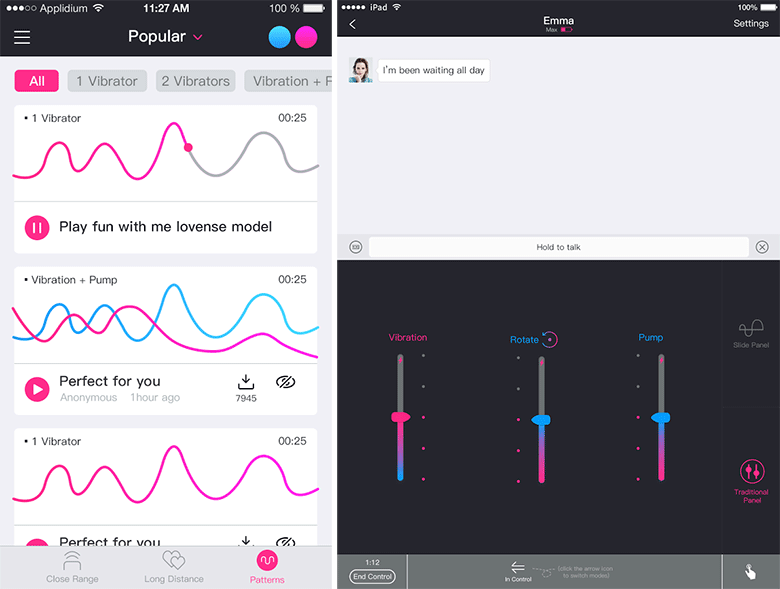

Мобильное приложение Lovense Remote для удалённого управления вибратором

Небольшой скандал разгорелся вокруг гонконгской компании Lovense, которая занимается производством секс-игрушек и распространяет мобильное приложение Lovense Remote для удалённого управления ими. Один из пользователей Reddit обратил внимание, что программа без ведома девушки сохраняет историю использования вибратора. Более того, в локальной папке программы на смартфоне можно найти шестиминутный аудиофайл, записанный во время последнего сеанса.

Разумеется, такое поведение программы вызвало недоумение у пользователей. В комментариях Reddit. Девушки говорят, что они действительно давали разрешение на использование камеры и микрофона, но подразумевалось, что те будут использоваться только для чата, встроенного в программу, и отправку голосовых команд, а не для постоянной записи всех звуков, которые они издают в процессе… работы с гаджетом. Несанкционированные действия программы подтвердили несколько человек в треде.

Один из пользователей, который представился как представитель компании Lovense, признал некорректное поведение приложения, которое он назвал «незначительным багом». Он сказал, что баг имеется только в Android-версии приложения, при этом никакие аудиофайлы не отправляются на серверы компании. Временные аудиофайлы записываются и хранятся исключительно локально. В тот же день вышло обновление приложения, в котором устранили баг.

В комментарии изданию The Verge компания Lovense подтвердила, что человек на форуме действительно является официальным представителем компании и его слова соответствуют действительности: «Как и было сказано, мы не храним аудиофайлов на наших серверах. Чтобы работала функция звука [голосового управления и передачи звуковых клипов], нам нужно создать аудиофайл в локальном кэше. Предполагается, что этот файл должн удаляться после каждой сессии, но из-за бага в последней версии Android-приложения он не удалялся, — сказано в заявлении компании. — Из-за этого бага звуковой файл хранился на устройстве до следующей сессии, когда он перезаписывался новым аудиофайлом в кэше».

Всё выглядит так, что действия компании действительно были непреднамеренными, они похожи на небольшую техническую ошибку. Впрочем, это не отменяет того факта, что парень девушки или другой посторонний человек, который получил доступ к её смартфону, мог легко прослушать или скопировать себе довольно интимные звуки. Сейчас многие компании озабочены распространением интимных фотографий и видео с целью порномести, так вот интимный звук тоже вполне подходит для этих целей. Другими словами, утечка подобного личного контента представляет собой непосредственную угрозу информационной безопасности и конфиденциальности пользовательницы.

Нужно заметить, что это уже не первый случай утечки подобного рода конфиденциальных данных от гаджетов компании Lovesense. Буквально месяц назад стало известно об уязвимости другого гаджета компании под названием Hush (устройство не совсем понятной функциональности, типа butt plug, что-то вроде затычки в ванной). Как и многие другие секс-игрушки, он работает по протоколу Bluetooth Low Energy (BLE). Оказалось, что этот гаджет можно взломать.

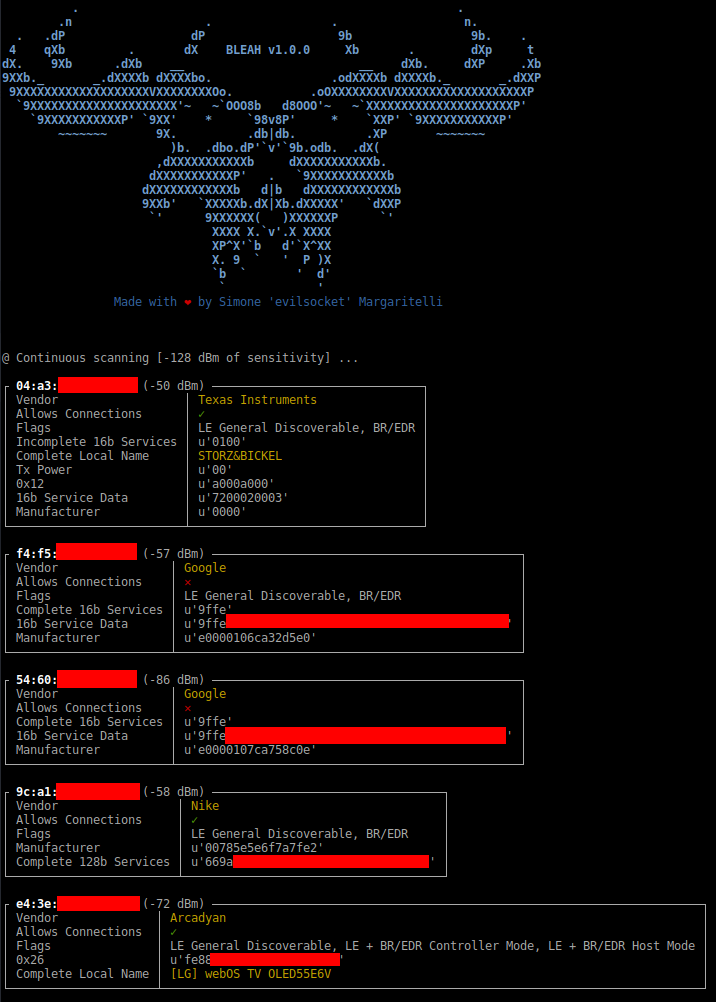

Хакер по имени Симоне Маргарителли (Simone Margaritelli), известный в сообществе как evilsocket, написал BLE-сканер BLEAH (исходный код на Github) и опубликовал инструкции по взлому BLE-гаджетов.

Сканер исключительно прост в использовании. Достаточно запустить его с флагом -t0 — и он приступает к непрерывному сканированию всех гаджетов BLE вокруг.

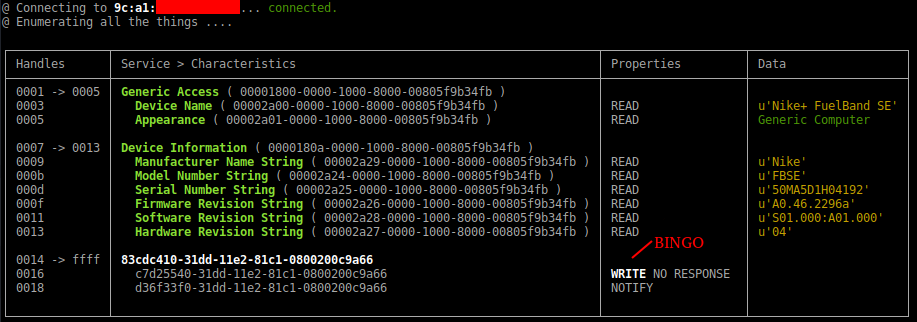

Если среди них вы находите что-то интересное, то можно подключиться к устройству.

После этого на устройство можно отправить произвольные команды, которое оно выполнит. На демонстрационном видео внизу показано, как гаджет получает с ноутбука через сканер BLEAH команду vibrate:20;. В данном случае устройство думает, что команда поступает от мобильного приложения Lovense Remote — того же приложения, которое используется для управления вышеупомянутым вибратором и другими секс-игрушками компании Lovense.

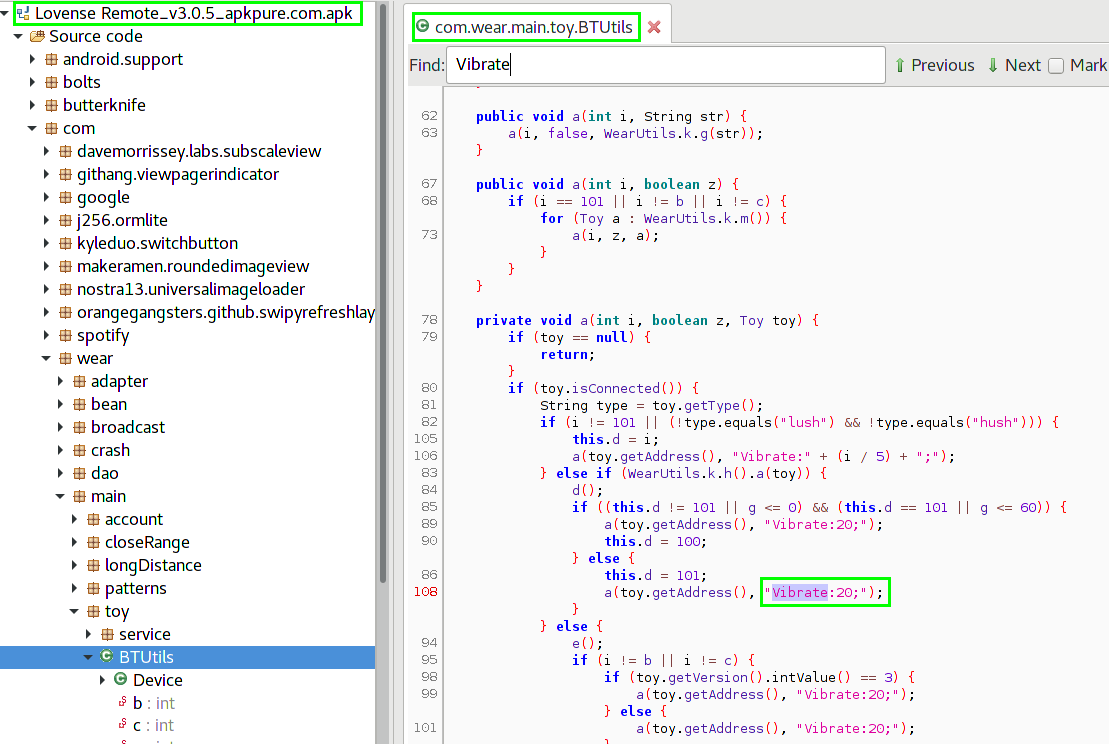

Хакеры дизассемблировали это Java-приложение и разобрали команды для управления.

Исходный код приложения Lovense Remote

Понятно, что в случае с секс-игрушкой несакнционированное удалённое управление может представлять некоторую опасность: например, злоумышленник может таким образом быстро разрядить батарею гаджета и испортить пользователю всё удовольствие.

В другом случае пользовательницы Bluetooth-вибраторов We-Vibe подали коллективный иск на $3,75 млн против канадской компании Standard Innovation, что мобильное приложение для управления гаджетом записывало персональную информацию. Производитель согласился выплатить компенсацию (сумму поделят между всеми, кто заполнит и подаст анкету, максимум $199 на каждую девушку).

Автор: Анатолий Ализар