Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со своими шокирующими открытиями. Назревает нечто ужасное. Оно уже близко. Ну или нет.

Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со своими шокирующими открытиями. Назревает нечто ужасное. Оно уже близко. Ну или нет.

Возможно, в этот раз нам повезло, и мы вовремя получили предупреждение о готовящемся восстании «интернета вещей». NewSky Security нашли в даркнете форумную ветку, в которой «черные шляпы» расслабленно обсуждали концепцию и реализацию атаки через CVE-2017-8225, позволяющую сливать учетные данные из китайских камер от множества разных вендоров. Двое самых активных участников обсуждения в итоге родили два скрипта.

Первый скрипт искал устройства с CVE-2017-8225 весьма оригинальным способом – с применением сервиса Shodan Premium. Второй скрипт идет по списку IP-адресов, составленному Shodan, и извлекает из устройств логины и пароли администраторов.

Стоп! Ботнет, заражающий IoT-устройства. Звучит знакомо — ведь как раз недавно исследователи CheckPoint предупреждали о похожем ботнете. Согласно их данным, монстр под названием IoTroop на момент 19 октября 2017 года уже заразил более миллиона организаций. Не устройств. Организаций. В отличие от первопроходца Mirai, который закидывали на устройство, просто перебирая популярные логины-пароли по словарю, IoTroop этим не ограничивался — он распространяется и с использованием уязвимостей (в основном уже известных). Но то, что уязвимость известна, совсем не значит, что она бесполезна – по данным той же CheckPoint, 60% организаций использует как минимум одно IoT-устройство с известной уязвимостью, будь то секьюрити-камера, роутер или сетевое хранилище.

Где связь? В треде, где общались черные шляпы, помимо всего прочего шло обсуждение сложностей получения шелла на атакуемом устройстве. Хакеры применяют метод обратного шелла, когда устройство транслирует сеанс администратора на сервер управления и контроля. На порт, который слушает установленный там netcat. Этот же метод обнаружили Checkpoint, при исследовании IoTroop, что позволяет связать участников обсуждения с тем самым миллионном зараженных контор.

Пока что IoTroop тихо распространяется, не ведя активной вредоносной деятельности. Чего ждут ботоводы неизвестно: может быть наращивают силы, а может быть ищут щедрого заказчика. Понятно одно — когда они перейдут к активным действиям, мало не покажется никому.

Sofacy атакует исследователей-безопасников

Новость. Исследование. Группу Sofacy, она же FancyBear, она же APT28, застукали за атаками на совершенно определенную группу людей – безопасников, заинтересованных в конференции CyCon по кибервойнам, которую организует Центр координированной киберобороны и применения передового опыта НАТО.

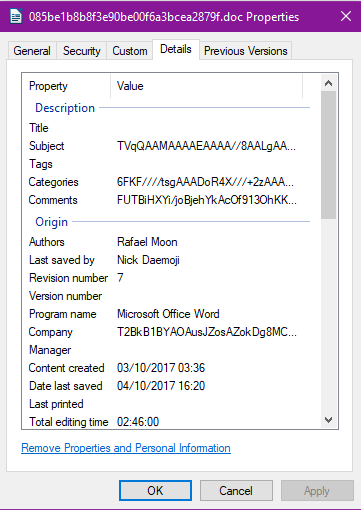

Файл-приманка представлял собой документ Microsoft Word, содержащий блюдо из анонса, цельнотянутого с сайта CyCon, приправленного хитрым VBA-скриптом. В этот раз никаких эксплойтов, жертва открывает файл, и запускается скрипт, который и не думает лезть в Интернет. Вместо этого он лезет в поля документа, такие как ‘Subject’, ‘Company’, ‘Category’, ‘Hyperlink base’ и ‘Comments’ и добывает оттуда некую бессмысленную мешанину символов.

На самом деле это не мешанина — это файл, закодированный в base64 и разбитый на несколько частей. Скрипт собирает и раскодирует файл, затем записывает его на диск как netwf.dat и запускает его с помощью rundll32.exe. Так вот, этот файл – слегка доработанный дроппер Seduploader, тот самый, что ранее использовался в атаках Sofacy.

Дроппер, в свою очередь, загружает с сервера управления файлы нагрузки – netwf.bat и netwf.dll, а VBA-скрипт ставит им атрибут hidden. Дроппер запускает нагрузку, и та укореняется в системе. Умеет она более чем достаточно: захватывать картинку с дисплея через GDI API, извлекать и отправлять на сервер данные, скачивать и запускать файлы. Мотивы этой атаки неизвестны, но направленность на военных ИБ-специалистов показывает, что интересовали злоумышленников, скорее всего, не деньги.

Конечно, Petya! Ну кто его не знает…

Новость. И все-таки вымогатель Bad Rabbit оказался собратом ExPetr/Not Petya. Наши аналитики подтвердили наличие связи между двумя атаками. Во-первых, у обеих нашлись сходные алгоритмы хеширования. Во-вторых, и там, и там использовали одинаковые домены, да и в исходных кодах обнаружилось явное родство.

Новость. И все-таки вымогатель Bad Rabbit оказался собратом ExPetr/Not Petya. Наши аналитики подтвердили наличие связи между двумя атаками. Во-первых, у обеих нашлись сходные алгоритмы хеширования. Во-вторых, и там, и там использовали одинаковые домены, да и в исходных кодах обнаружилось явное родство.

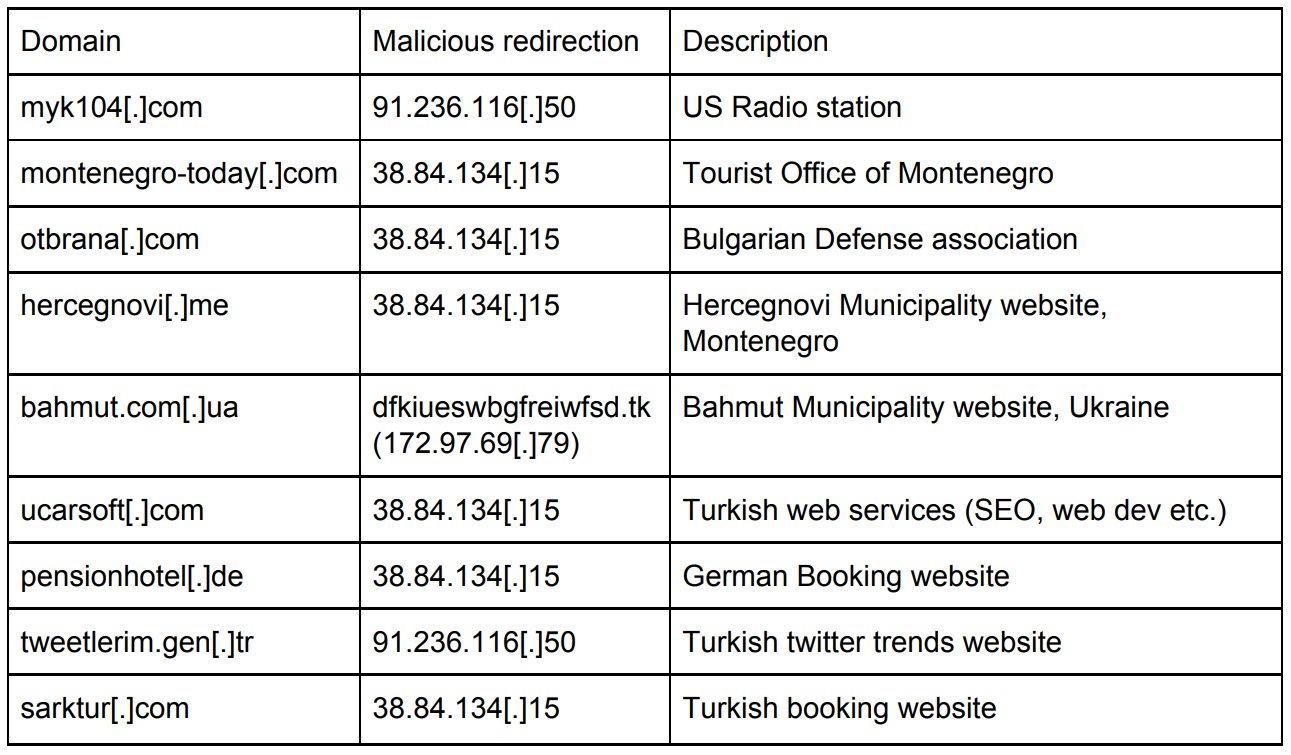

Для распространения кролика хакеры взломали ряд популярных сайтов по всему миру и загрузили на них троянца. Посетители получали предложение загрузить новую версию FlashPlayer (на это кто-то еще ловится?!). Жертвы сами устанавливали себе криптолокер, да еще и давали ему все необходимые права, не глядя прокликивая запрос от UAC.

Сайты, распространявшие Bad Rabbit

Так же, как и ExPetr, Кролик извлекал из памяти машины учетные данные и расползался дальше по локальной сети, используя WMIC. При этом авторы учли урок, полученный в кампании ExPetr – Bad Rabbit изображает рансомвару более убедительно, то есть честь по чести шифрует данные и отправляет ключи на сервер, как будто и правда собирается что-то расшифровать…

Нельзя не заметить, что авторы кампании стали очень осторожны. Как только секьюрити-компании начали расследование, хакеры немедленно удалили вредоносный код со всех взломанных сайтов.

Древности

Семейство «PC-FLU»

Опасные резидентные вирусы, стандартно инфицируют .COM-файлы при из запуске или открытии. Записывают свои TSR-копии по адресу 9A00:xxxx ничего не меняя в MCB_блоках, что может вызвать зависание компьютера. Видимо, ищут в памяти резидентные антивирусные мониторы и пытаются их обойти. Перехватывают int21h

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 42.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab