Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же устанавливает троянца на свой смартфон. И нам вроде бы уже не страшно, потому что это не про нас. Но нашлись ребята с выдумкой и по нашу душу, которые начали продавать аппараты со встроенным зловредом, причем через солидные магазины.

Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же устанавливает троянца на свой смартфон. И нам вроде бы уже не страшно, потому что это не про нас. Но нашлись ребята с выдумкой и по нашу душу, которые начали продавать аппараты со встроенным зловредом, причем через солидные магазины.

Строго говоря, тема не очень новая – предустановленное вредоносное ПО не раз находили в прошивках китаефонов, писали и о преступных группах, занимавшихся скупкой, заражением и продажей б/у телефонов (и последующей стрижкой потерпевших, естественно). Но в этот раз проблема помасштабнее: исследователи обнаружили 38 популярных моделей смартфонов, зараженных еще до поступления в магазин. Причем взяли их не на базаре, как можно было подумать, а в «большой телекоммуникационной компании» и «транснациональной технологической компании».

Среди указанных моделей есть всякие – и бюджетные, и флагманские, включая Google Nexus 5 и 5X, Samsung Galaxy S7, а также популярные в народе Xiaomi и Lenovo. Исследователи обнаружили в них несколько разных вредоносных штаммов: одни крадут данные пользователя, другие показывают рекламу из разных подозрительных баннерных сетей. А в одном телефоне потенциального хозяина поджидал вымогатель-шифровальщик Slocker.

Что интересно, на шести смартфонах троянец прятался в прошивке, и не мог быть удален простой очисткой флеш-памяти, в остальных случаях зловред поставили как стороннее приложение на официальную прошивку. Кто виноват – пока неясно. Специалисты только ищут точку входа в цепочку поставщиков. Однако разнообразие моделей и вредоносных штаммов уже говорит о неслабом размахе операции. Или о нескольких параллельных кампаниях, что ничуть не лучше.

ФБР жалуется на сильную криптографию

После разоблачений Сноудена жить стало страшно, но весело. Народу рассказали о «Призме», бэкдорах, закладках и имплантах, благодаря которым компетентные органы знают о нас примерно все, и начали учить основам информационной безопасности. На прекрасно увлажненной людскими страхами почве как грибы после дождя проросли защищенные мессенджеры с поддержкой сквозного шифрования. Но все равно в глубине души никто не верил, что от государственного надзора можно так просто защититься.

После разоблачений Сноудена жить стало страшно, но весело. Народу рассказали о «Призме», бэкдорах, закладках и имплантах, благодаря которым компетентные органы знают о нас примерно все, и начали учить основам информационной безопасности. На прекрасно увлажненной людскими страхами почве как грибы после дождя проросли защищенные мессенджеры с поддержкой сквозного шифрования. Но все равно в глубине души никто не верил, что от государственного надзора можно так просто защититься.

И тут вдруг выясняется, что некоторые из доступных средств обеспечения конфиденциальности данных таки неплохо работают. Директор ФБР Джеймс Коми зажигательно выступил на Бостонской конференции по кибербезопасности, призвав сообщество к взрослой дискуссии о сильном шифровании, которое встало поперек горла его конторе.

Взрослая дискуссия со стороны Коми выглядела как поток жалоб и аргументов вида «мы не можем расследовать преступления без доступа к вашим данным» и «одними метаданными педофила в тюрьму не упрячешь». И, в силу того, что на разработку хакерских инструментов Бюро денег не дают, господин директор хочет, чтобы ИБ-сообщество не старалось так сильно, и агенты могли хоть немножечко попастись в пользовательских данных.

Проблема действительно серьезная: если верить Коми, с октября по декабрь 2016 года ФБР покопалось в 2800 мобильных устройствах, и не смогло взломать 1200 из них. А вдруг там детское порно и чертежи «грязной бомбы»? Современные криптографические технологии одинаково надежно защищают данные как добропорядочного пользователя, так закоренелого преступника – так что и постановление суда ничем не поможет – у сервис-провайдера просто нет ключей шифрования.

Конечно, само по себе сильное шифрование появилось довольно давно, загвоздка в том, что теперь это очень модная тема, спасибо Сноудену. Из-за него даже самые ярые неолуддиты зауважали информационную безопасность и общаются через Signal, Telegram и подобные приложения. Однако исследователи-безопасники все эти аргументы слышали уже не раз и в массе своей понимают, что слабое шифрование дает преступникам не меньше, а гораздо больше возможностей, чем правоохранителям – пока хорошие ребята привлекут к ответственности одного злодея, плохие обработают сотню ни в чем не повинных пользователей.

В Chrome 57 закрыты опасные уязвимости

На горящий огонь, текущую воду и закрытие уязвимостей в Chrome можно смотреть бесконечно. Казалось бы, код давно вылизан до блеска, но — нет, хорошо мотивированные наградой от Google исследователи каждый месяц приносят ворох новых дыр. В этот раз их 36, причем девять могут позволить злоумышленнику захватить управление системой. Вот, например, несколько:

– Нарушение целостности памяти (memory corruption) в движке JavaScript V8;

– Использование данных после освобождения памяти (use after free) в графическом API ANGLE;

– Запись вне границ буфера (out-of-bounds write) в PDFium;

– Переполнение целочисленной переменной (integer overflow) в libxslt.

Это обошлось папаше Брину в лишних 38 тысяч долларов, что для компании копейки, а для исследователей неплохой приработок. Мораль истории в том, что поддержание безопасности – непрерывный процесс, и пренебрегать им значит накапливать в своем продукте уязвимости и подвергать опасности пользователей.

Древности

«Estonia-1716»

Резидентный очень опасный вирус. Поражает запускаемые .COM- и EXE-файлы кроме COMMAND.COM, к COM-файлам дописывает 4 проверочных байта. Явный плагиат с вирусов «Yankee». По понедельникам в 14 часов расшифровывает и выводит в центр экрана текст «Independent Estonia presents», затем играет «Собачий вальс» и перезагружает компьютер. Трассирует int 21h.

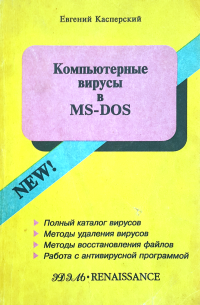

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 67.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»