Когда в 2010 году компания Intel приобрела разработчика антивирусного ПО McAfee, в профессиональных сообществах ходило много толков о целесообразности этой сделки. Комментарии тогда были даны на самом высоком уровне, некоторые из них появились и на хабре. Между тем сейчас, по прошествии всего лишь двух лет, логика объединения кажется просто железной: возможности чисто программной защиты от вредоносного кода уже практически исчерпаны, необходим переход к комбинированным, аппаратно-программным решениям. О них сегодня и поговорим.

Количество новых вредоносных программ. Данные McAfee.

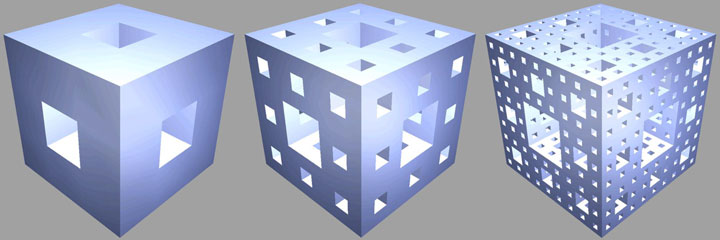

История борьбы программ-антивирусов с вредоносным кодом напоминает хронику «окопной войны» времен Первой Мировой: те же затяжные позиционные бои и то же отсутствие надежды на решительный успех. Скорее даже наоборот: в то время, как вирусная нечисть продолжает усложнять алгоритмы своего поведения, вариантов «ассиметричного ответа» у борцов с ней становится все меньше. В том числе и из-за того, что антивирус – это чуть более, чем просто программа для ОС, которой можно противодействовать с помощью других программ, можно вводить в заблуждение, наконец, просто уничтожить. С другой стороны, отслеживание подозрительной активности на прикладном уровне требует большого количества ресурсов, а они в системе не бесконечны, и антивирусное ПО вынуждено всегда это учитывать. В общем, чем напряженнее борьба, тем больше проблем. Ситуация в чем-то подобна той, что изображена на заглавном рисунке: куб имеет конечный размер, а дырок в нем можно сделать сколько угодно. А теперь представьте, что кому-то приходится их затыкать…

И тут самое время поговорить о тех самых принципиально новых подходах. Получив приставку «An Intel Company», McAfee продолжил разработку системы, сочетающей собственные программные решения с возможностями процессоров Intel, а в первую очередь (но не только) – аппаратной виртуализацией Intel VT-x (поддерживается процессорами Intel Core i3, i5 и i7). Общая схема защиты выглядит примерно так:

Компонент DeepSafe загружается до операционной системы и отдельно от нее. Располагаясь «ниже» ядра ОС (ближе к аппаратной части), он с минимальными затратами ресурсов, в режиме реального времени проводит мониторинг памяти и процессора во всех рабочих режимах ОС, начиная с загрузки драйверов и заканчивая запуском любого вида программного обеспечения (самовольного или с подачи пользователя). Триггеры DeepSafe срабатывают настолько быстро, что вредоносный код даже не успевает толком исполниться. Обо всех случаях подозрительного поведения исполняемых модулей программ и прочих «странных шорохах» в ядре системы DeepSafe сообщает «наверх» — агенту Deep Defender, который принимает решение о соответствующих уровню опасности действиях.

Инфраструктура McAfee ePO Deep Command

В свою очередь, агенты защиты Deep Defender, установленные на пользовательских компьютерах, находятся в подчинении централизованного пульта управления системой McAfee ePolicy Orchestrator (ePO), претворяющего в жизнь единые политики корпоративной безопасности силами многочисленных разработанных Intel и McAfee средств: помимо уже перечисленных, это Intel vPro, Intel Anti-Theft и другие. Так выглядит макроуровень защиты на уровне сетевой инфраструктуры компании. Вернемся, однако, к микро уровню – отдельно взятому процессору ПК.

Какой антивирус можно назвать идеальным? (Под вирусом для краткости будем понимать любой вредоносный код.) Тот, который не оказывает влияния на другие программные компоненты системы, не отбирает у них ресурсы и вообще никак себя не проявляет, молча делая свое дело. Именно к такому результату надо стремиться, и единственный способ его достичь – переносить максимальное количество компонентов защиты на аппаратный уровень, в непосредственную близость к процессору.

Какой антивирус можно назвать идеальным? (Под вирусом для краткости будем понимать любой вредоносный код.) Тот, который не оказывает влияния на другие программные компоненты системы, не отбирает у них ресурсы и вообще никак себя не проявляет, молча делая свое дело. Именно к такому результату надо стремиться, и единственный способ его достичь – переносить максимальное количество компонентов защиты на аппаратный уровень, в непосредственную близость к процессору.

На этом пути Intel добилась несомненных успехов: вот те технологии, которые контролируют исполнение кода уже сейчас:

- Защита при загрузке системы (Intel TXT – Trusted Execution Technology)

- Защита от атак со стороны ПО (Intel VT-x – Virtualization Technology for IA-32, Intel 64 and Intel Architecture)

- Защита от прямого доступа DMA к памяти (Intel VT-d – Virtualization Technology for Directed I/O )

- Защита от атак со стороны BIOS

Рассмотрим кратенько, как на страже правопорядка служит технология Intel VT-x.

VM Control Structure (VMCS) позволяет гипервизору отслеживать атрибуты исполнения кода ПО на уровне процессорных примитивов. Сам гипервизор находится в изолированном от ОС пространстве, поэтому он в состоянии осуществлять мониторинг ПО на различных уровнях привилегий без каких-либо изменений.

В чем перспектива комбинированных защитных решений? В увеличении параметров мониторинга и усложнении характера откликов. Например, если говорить о ядре системы, можно выделить ряд критически важных его программных интерфейсов, контролировать которые просто необходимо –прежде всего те, которые обычно используются для внедрения в него зловредного кода. Особой заботой придется окружить загружаемые в систему драйвера, которые в силу своей природы часто становятся источниками проблем.

Что касается прикладного уровня, то здесь важно добиться поголовного мониторинга критически важных API без замедления работы программ, но и без шанса избежать контроль. Новые подходы не отвергают старых проверенных методов, таких как самоконтроль антивирусного ПО, помещение подозрительных объектов в защищенную среду исполнения (sandbox) – все это в том или ином виде будет существовать и в будущем, обогатившись новым функционалом. Но вектор развития уже задан, и главных достижений мы ожидаем именно на этом направлении.

Как мы видим, защите «снизу» предстоит проделать еще сложный путь. Но другого варианта, по-видимому, нет.

Автор: saul