Умные лампочки хороши, но их нужно защищать от внешних угроз

Создание ботнетов из плохо защищенных IoT-устройств становится все более значительной угрозой. К примеру, программное обеспечение Mirai, исходный код которого недавно попал в сеть, открывает возможность управлять IoT устройствами даже для тех злоумышленников, у кого практически нет опыта проведения кибератак.

Подключенных к сети систем становится все больше, к IoT устройствам относятся и телевизор, и камеры, и системы безопасности с термостатами. Защита таких устройств от внешних атак оставляет желать лучшего. Результаты нового исследования специалистов по информационной безопасности доказывают возможность успешного проведения удаленных атак на многие умные устройства, используемые дома и в офисе.

Исследователи продемонстрировали возможность осуществления атак в отношении умных ламп Philips Hue. Введение в систему зловредного ПО позволяет взломщику взять управление удаленными устройствами в свои руки. Скомпрометированное оборудование использует для дальнейшей атаки беспроводный протокол связи ZigBee, позволяющий создавать целые сети из взломанных устройств. Точнее, речь идет об уязвимости в ZigBee Light Link. Специалистам по кибербезопасности удалось извлечь AES-CCM ключ, при помощи которого компания Philips выполняет шифрование и защищает прошивку своих ламп. Зловредное программное обеспечение передается от одного устройства к другому по «воздуху», становясь причиной «чрезвычайно быстрого распространения зловредного программного обеспечения по соседним устройствам в течение считанных минут». Инфицирование ламп действительно проводится очень быстро, и если рядом есть другие лампы Hue, они заражаются по цепочке.

Для того, чтобы инфицировать все умные лампы в пределах определенного региона хватит всего одного зараженного «нулевого пациента». Стоимость оборудования, используемого для атаки, не превышает нескольких сотен долларов США. Об этом рассказал Эйал Ронен (Eyal Ronen), эксперт по кибербезопасности из Израиля.

Для заражения умных ламп специалисты организовали загрузку malware-обновления, что стало возможным благодаря получению AES-CCM ключа, о котором говорилось выше. С его помощью лампочку удается «убедить» в том, что наступило время обновить прошивку, и лампочка инфицируется.

Использовать уже зараженные устройства можно разными путями. Например, просто контролировать включение и выключение, вывести девайс из строя или же сформировать из взломанных девайсов ботнет. Ниже показан пример управления многими взломанными умными лампочками. Взломать их и затем управлять удалось при помощи квадрокоптера на расстоянии в 350 метров. Взлом лампочек проводился в офисе компании Israeli CERT. В конце видео показано, как лампочки передают при помощи азбуки Морзе сигнал SOS.

Исследователи говорят, что такой способ управления IoT устройствами (не только лампами) вполне достижим, и он ставит под сомнение радужные картины цифрового будущего, которое рисуют для нас корпорации. Если объединить в ботнет достаточно большое число таких девайсов, на различные сетевые ресурсы можно будет обрушивать ни с чем не сравнимую по мощности DDoS-атаку.

Доказывать это уже не требуется. Создатели Mirai смогли при помощи армии «зомби-устройств» смогли мощнейшую DDoS-атаку на сайт специалиста по информационной безопасности Брайана Кребса. После этого аналогичную атаку осуществили на европейского OVH. Совокупная мощность этой атаки составила 1 Тб/с. И это вовсе не предел.

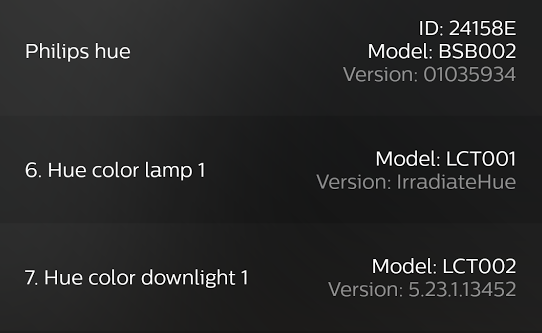

В этом списке лампа с версией «IrradiateHue» — заражена вирусом

При помощи сетевых устройств несколько недель назад злоумышленникам удалось организовать отключение некоторых регионов Восточного побережья США от Интернета. Причем проблема оказалась как раз не в IoT-устройствах, а в их предшественниках — DVR-камерах, подключенных к Сети. Но проблемы в том, чтобы добавить к камерам более современные устройства, заразив их зловредным ПО, нет никакой.

Что касается умных лампочек, то компания Philips заявила о том, что обновление прошивки Hue уже выпущено с рекомендацией для всех пользователей установить это обновление как можно быстрее. Правда, саму угрозу взлома в Philips не воспринимают слишком серьезно. «Мы оценили значение этого типа взлома, как низкое, поскольку для его использования нужно специализированное ПО и присутствие взломщика рядом с лампами», — заявил пресс-секретарь компании.

Разработчик, обнаруживший уязвимость в защите ламп, заявил, что Philips ликвидировала лишь дыру в защите прошивки устройства, которая открывала возможность удаленной загрузки malware. Но до сих пор существует возможность создания поддельных зловредных обновлений прошивки и теоретическая возможность загрузки этой прошивки в одно из устройств, которое затем выполнит всю остальную работу самостоятельно.

«Мы должны работать вместе для того, чтобы получить представление о надежных способах защиты IoT устройств… или мы можем в ближайшем будущем столкнуться с крупной атакой, которая затронет все аспекты нашей жизни», — заявил Ронен.

Автор: marks