В качестве введение, в авиации принято все летательные аппараты «обзывать» воздушными судами и только потом делить на самолеты, вертолеты и т. д. Поэтому в тексте будет использован именно этот термин.

В ходе последних событий из мира авиации, где специалистами в области кибербезопасности (пример) была открыта возможность получения доступа к бортовым системам воздушных судов, специалисты отрасли (и не только) задумались:

А что мы делаем для обеспечения безопасности?

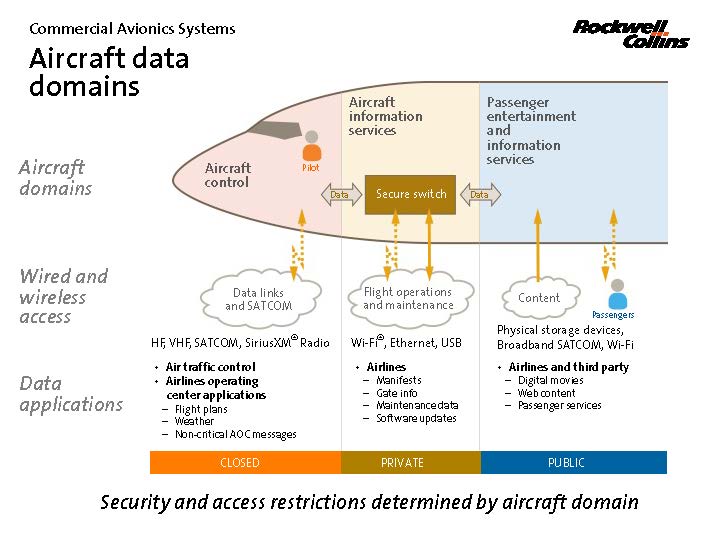

А делаем довольно много. Есть множество существующих руководств, содержащих рекомендации и практику, например: RTCA DO-178 «Software Considerations in Airborne Systems and Equipment Certification» содержит рекомендации по оценке безопасности и гарантии качества программного обеспечения. Имеет место разделение доступа, т. к. все системы так или иначе завязаны друг с другом через бортовую сеть (взять хотя бы maintance для определения отказов):

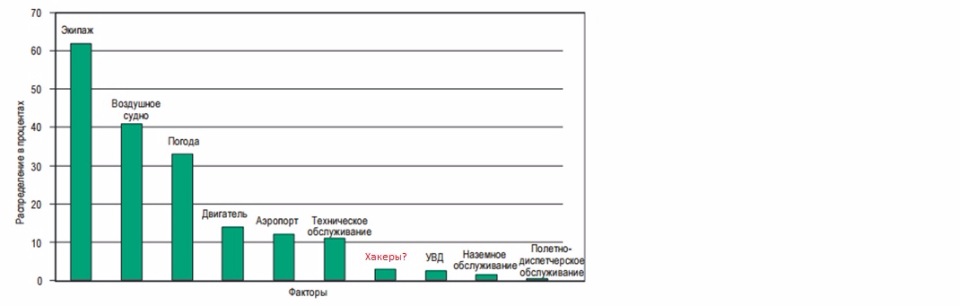

Как можно видеть из картинки, степень интеграции систем высока и при разработке такой архитектуры. Никто и подумать не мог, что какие-то личности (скажем так) захотят влезть в бортовую сеть и улететь не по назначению. Теперь пора изменять статистику по катастрофам и инцидентам?

Недавно ко мне «на глаза» попало письмо от Congressional Research Service (GAO; Исследовательская служба Конгресса США) от 2015 года. В письме присутствуют достаточно интересные заявления, например:

- Высокая степень интеграции бортового оборудования (то к чему мы все так стремимся) создает уязвимости в системе безопасности;

- FAA (Федеральное управление гражданской авиации США) должным образом не реализовало требования относящиеся к NextGen (система управления воздушным движением);

- Интегрированная сеть управления информацией под названием SWIM на основе спутниковой навигации воздушных судов, слежения и цифровой передачи голоса и данных создает значительные и нерешенные проблемы кибербезопасности;

- Технология ADS-B, введение которой планируется в качестве замены традиционных РЛС, по своей сути уязвима для взлома из-за открытой архитектуры и применения незашифрованных сигналов.

В связи с чем GAO настоятельно рекомендовал FAA:

- Применить в полной мере «Рекомендации по информационной безопасности на протяжении жизненного цикла систем», разработанные NIST (National Institute of Standards and Technology, также ведет базу данных уязвимостей);

- Сделать больший упор на гарантию качества бортовых систем и рассматривать в процессе сертификации летной годности вопросы безопасности и целостности.

Разве этого достаточно? Нет. FAA по-прежнему считает руководства RTCA приемлемыми для сертификации ПО, хоть и признают, что руководства не в полной мере охватывают все области разработки ПО и процессов жизненного цикла, а иногда могут быть неправильно истолкованы.

Отступление. Чтобы правильно истолковать требования ARP4754A было потрачено более 2 лет и привести их в нашем российском Руководстве 4754А, а указанный DO-178C согласовывался с Квалификационными Требованиями Части 178С (КТ-178С) с 2012 года и вскоре будет принят.

Не стоит говорить, что проблема наконец-то признана. Она есть, она существует. Некоторые задумались об этом при просмотре фильма discovery «внутри авиакатастрофы»- краш-тест Boeing, выполненный удаленно. Некоторые начали разводить панику и разоблачение. И тем не менее, в настоящее время не существует единого комплексного подхода к кибербезопасности в области гражданской авиации. Американский институт аэронавтики и астронавтики (AIAA) опубликовал общие рамки по авиационной кибербезопасности. Международная ассоциация воздушного транспорта (IATA) разработала набор инструментов кибербезопасности. Однако, FAA не одобрило их и поставило цель разработать свою собственную стратегию, определяющую подходы к кибербезопасности ко всей авиационной системе. Собственно, работы ведутся у нас в авиации медленно, но с глубочайшим контролем и анализом всего и вся, чтобы вы могли быть спокойны и уверены, что полетите в безопасности.

P.S. После опубликования письма Конгресс должен был определить роль и ответственность FAA в области сертификации бортового оборудования, а также правила для NextGen, но никакой информации по этим вопросам так и не появилось.

P.P.S. Есть стандарты по, например, шифрованию, криптографии рекомендованные к применению в авиации (один из таких: ISO/IEC 27002 — Code of practice for information security management), но в российской практике не встречались ни разу.

Автор: deniska_bulatov