ProjectSauron пять лет маскировался под фильтр паролей для систем Windows, оставаясь незамеченным

«Лаборатория Касперского» обнаружила мощный специализированный вирус, работавший незамеченным в сетях разных госорганизаций с 2011 года. Действия вируса были направлены на взлом зашифрованных каналов связи скомпрометированных систем. Специалисты по информационной безопасности определили наличие этого malware в сетях более 30 организаций разных стран.

Malware классифицируется, как ПО для кибершпионажа класса APT (Advanced Persistent Threat). Этой классификации соответствуют только самые сложные и длительные атаки кибершпионского ПО. APT malware являются также Equation, Regin, Duqu и Careto. ProjectSauron (кодовое название Strider) долго оставался незамеченным благодаря тому, что он находился в системе в качестве исполняемой библиотеки, загруженной в память контроллера домена в сети под управлением Microsoft Windows.

Скомпрометированная система считала библиотеку фильтром паролей, в результате чего ProjectSauron получал доступ к шифрованным данным в открытом виде. Разработчиком этого ПО, по мнению специалистов, обнаруживших его, является неизвестная кибергруппировка, которая несет ответственность за атаки на ключевые государственные предприятия в разных странах (РФ, Иран, Руанда). По мнению экспертов, стран и организаций, которые пострадали от вируса, гораздо больше, то, что известно — это только вершина айсберга. Основными объектами атак стали правительственные структуры, научно-исследовательские центры, центры вооруженных сил, телекоммуникационные компании, финансовые организации.

Основные характеристики ProjectSauron:

- Это не простой вирус, а модульная платформа, которая разработана для кибершпионажа;

- Платформа и ее модули используют продвинутые алгоритмы шифрования, включая RC6, RC5, RC4, AES, Salsa20;

- Для платформы разработано более 50 модулей-плагинов, расширяющих возможность центрального элемента;

- Создатели ProjectSauron при помощи этого ПО похищают ключи шифрования, файлы конфигурации и IP-адреса главных серверов сети, которые имеют отношения к защите информации на предприятии или в организации;

- Злоумышленники могут похищать данные даже из сетей, не подключенных к интернету. Это делается при помощи специальных USB-носителей. Похищенные данные размещаются в скрытой области, которая недоступна программным средствам ОС;

- ProjectSauron работает, по крайней мере, с 2011 года.

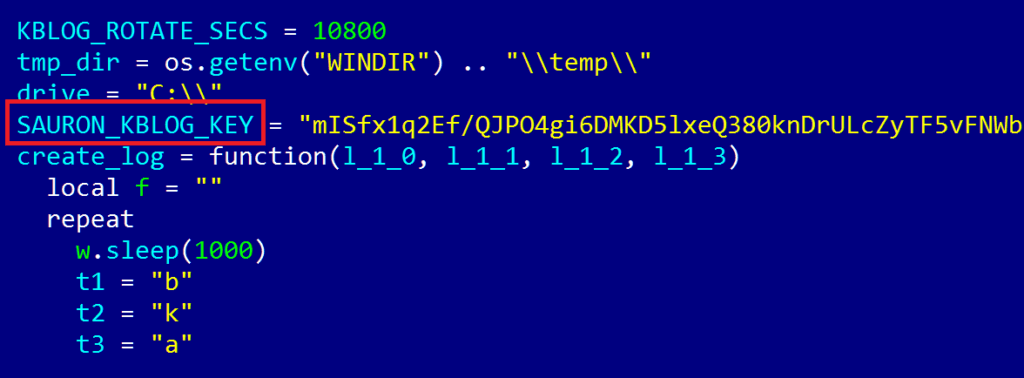

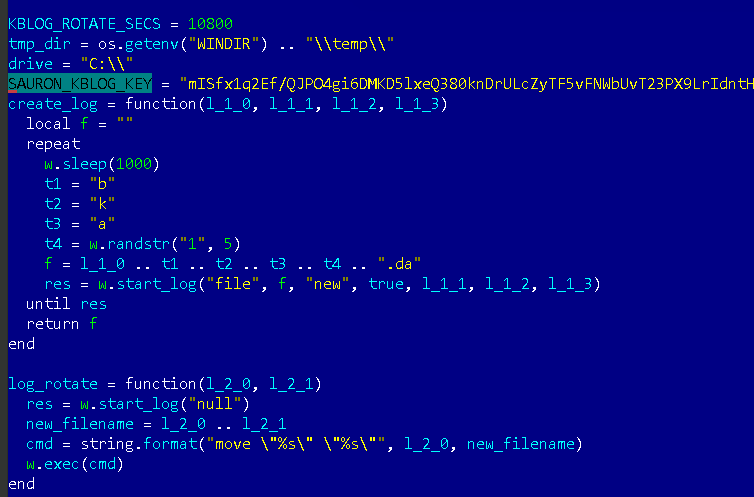

Вирус очень сложно обнаружить. Дело в том, что платформа модифицируется для каждой новой атаки. Сервера, доменные имена, IP адреса, которые прописывают злоумышленники для каждого экземпляра модифицированной платформы уникальны. Уникальны и подключаемые модули. У них неповторяющиеся названия, размеры файлов и прочие характеристики. Временные метки модулей соответствуют характеристикам системы, в которой вирус должен работать. Модули предназначены для самых разных целей, включая кражу документов, кейлоггинг, кражу ключей шифрования.

В сеть организации ProjectSauron внедряется тоже каждый раз по-разному. В ряде случаев злоумышленники изменили скрипты, которые используют администраторы сети предприятия для обновления легального ПО на компьютерах в локальной сетке. Загрузчик ProjectSauron очень небольшого размера, при установке на ПК он запускается с правами администратора, соединяется с уникальным IP адресом и загружает основной элемент ПО. Как уже говорилось выше, для работы платформы и ее модулей используется обширная сеть доменов и серверов, причем каждый элемент используется для определенной жертвы.

Сейчас специалисты по информационной безопасности обнаружили 28 доменов, привязанных к 11 IP адресам в США и странах Европы. Malware обладает развитыми возможностями сетевой коммуникации на основе стека наиболее распространных протоколов ICMP, UDP, TCP, DNS, SMTP и HTTP. Платформа использует протокол DNS для отправки на удаленный сервер в режиме реального времени данных по текущим операциям.

Для того, чтобы ProjectSauron оставался незамеченным продолжительное время, его разработчики сделали очень многое. Это, например, использование разных командно-контрольных серверов для разных экземпляров ПО. Уникальные домены и IP адреса, использование различных криптографических алгоритмов в разных случаях, работа с обычными протоколами и форматами сообщений. Признаков повторного использования доменов и серверов нет. Для каждой атакованной цели использовался уникальный алгоритм, что делало невозможным обнаружение других копий ПО после обнаружения одной из них по определенному индикатору. Единственный вариант идентификации этого ПО — структурные схожести кода.

В первую очередь, злоумышленников интересовала информация, которая относится к нестандартному криптографическому ПО. Такое программное обеспечение обычно создается для организаций, которым необходимо защищать свои каналы связи, включая общение голосом, e-mail, обмен документами. Известны форматы файлов, которые больше других интересуют создателей вируса. Это *.txt;*.doc;*.docx;*.ppt;*.pptx;*.xls;*.xlsx;*.vsd;*.wab;*.pdf;*.dst;*.ppk;*.rsa;*.rar;*.one;*.rtf;~WPL*.tmp;*.FTS;*.rpt;*.conf;*.cfg;*.pk2;*.nct;*.key;*.psw. Также их интересует информация следующих типов: .*account.*|.*acct.*|.*domain.*|.*login.*|.*member.*|.*user.*|.*name|.*email|.*_id|id|uid|mn|mailaddress|.*nick.*|alias|codice|uin|sign-in|strCodUtente|.*pass.*|.*pw|pw.*|additional_info|.*secret.*|.*segreto.*

Вирус может красть как документы, так и перехватывать нажатия клавиш, искать и отправлять своим создателям ключи шифрования со скомпрометированных систем и подключенных к ним накопителей. Сейчас известно, что ProjectSauron способен атаковать все современные версии ОС Microsoft Windows. Другие типы этого ПО, предназначенные для работы в среде прочих ОС, пока не обнаружены.

ProjectSauron при попадании в систему разворачивает вредоносные модули внутри каталога криптографического программного обеспечения компании и маскирует собственные файлы среди уже существующих. Загруженный вирус оставался в системе в спящем режиме, ожидая команды активации. Впоследствии ProjectSauron занимался выявлением ключей шифрования, конфигурационных файлов и адресов серверов, которые осуществляют шифрование сообщений между узлами сети.

Эксперты из «Лаборатории Касперского» предполагают, что стоимость подготовки кибершпионского ПО такого уровня составляет многие миллионы долларов США. Операция же подобного уровня может быть реализована только при активной поддержке целого государства. Вероятнее всего, для создания ProjectSauron привлекались различные группы специалистов.

Сейчас ПО «Лаборатории Касперского» умеет определять признаки наличия в системе ProjectSauron, с детектированием образцов этого malware как ProjectSauron как HEUR:Trojan.Multi.Remsec.gen.

Полный отчет по анализу вируса и его работы доступен по этой ссылке (.pdf).

Автор: marks