Исследователи из Массачусетского Технологического Института заявили о создании анонимной сети, которая, по их словам, безопаснее Tor. Соответствующий анонс был размещен на новостном портале МТИ.

Работа была начата после того, как в популярной анонимной сети Tor был обнаружен ряд уязвимостей. В прошлом году стало известно, что ФБР использовало уязвимость Tor для Firefox с целью получить данные о просматриваемых страницах и сайтах. Целью был поиск пользователей даркнета, интересующихся или распространяющих, в первую очередь, детскую порнографию.

После этого инцидента исследователи из МТИ поставили себе цель создать сеть, лишенную подобных изъянов.

Новинку под названием «Riffle» планируется представить на Privacy Enhancing Technologies Symposium, который проводится в Дармштадте, Германия. Разработчики не стали изобретать велосипед и признают, что «Riffle» в своей работе использует существующие алгоритмы шифрования, но от уже имеющихся разработок в данной сфере их сеть отличает другой подход к их, алгоритмов, использованию.

Как и в Tor, «Riffle» использует так называемое «луковое» шифрование (именно поэтому луковица находится на эмблеме Tor). Этот метод «обертывает» сообщение в несколько слоев шифрования, которые поэтапно снимаются на каждом хоп-сервере для отправки дальше по цепочке. Таким образом, конечный пункт назначения известен только последнему серверу в цепи пересылки, когда как промежуточным точкам известны только соседние хопы.

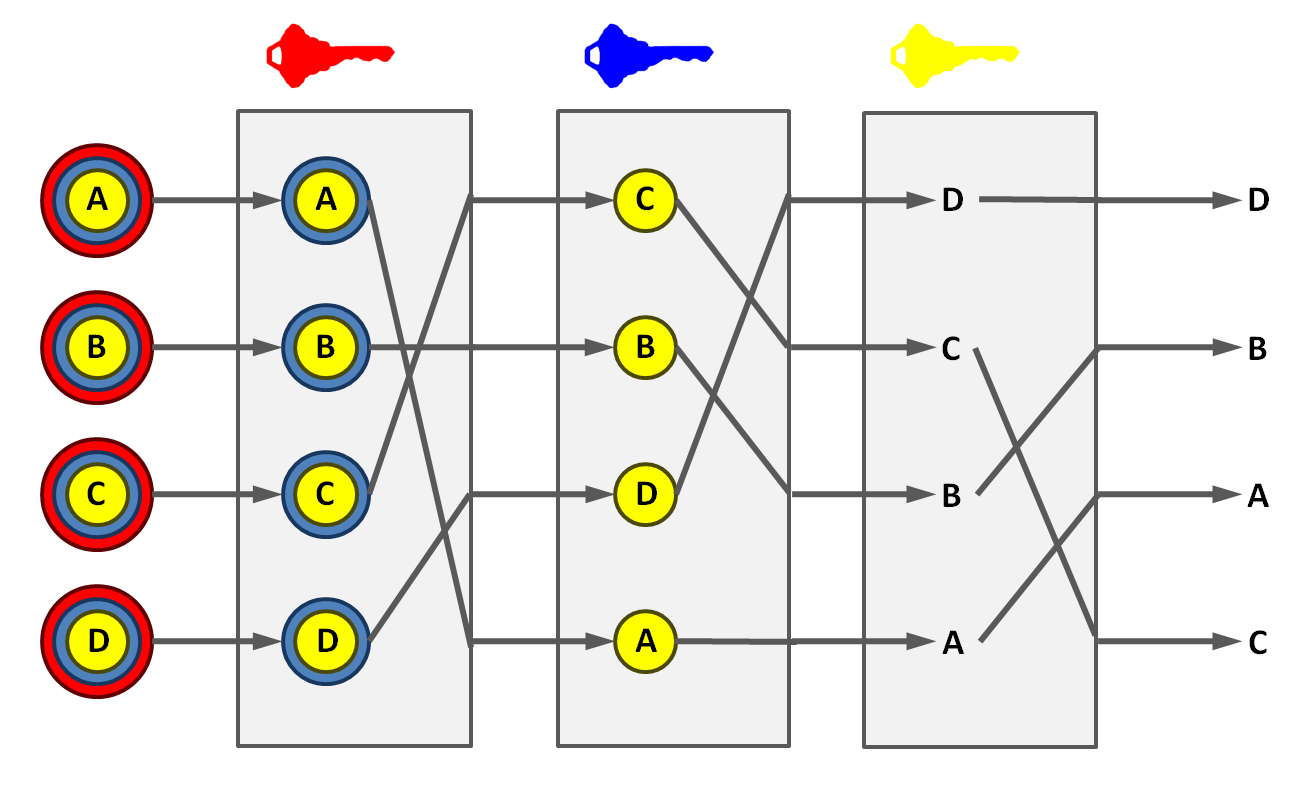

В основе работы анонимной сети «Riffle» лежит использование сети mixnet. Принцип пересылки сообщений достаточно прост, но в тоже время эффективен.

Если несколько человек отправляют сообщения в заданном порядке 1-2-3, то первый сервер, который их примет, этот порядок сменит и уже на следующий узел они уйдут как 3-1-2. Каждый сервер в цепочке будет менять порядок отправки для того, чтобы затруднить попытки отследить конкретный пакет.

Принцип работы Mixnet

Подобный подход позволяет значительно сэкономить на ресурсах и сокращает время пересылки сообщений, по сравнению с другими анонимными сетями, в разы. Это критически важно, так как в анонимных сетях в качестве транзитных серверов зачастую выступают компьютеры других пользователей. Плюс ко всему разработчики отказались от не слишком эффективной практики использования публичных ключей.

Также по заявлению разработчиков отличительной чертой «Riffle» будет то, что даже скомпрометированный сервер не сможет неправильно «перетасовать» сообщения.

В тоже время существует одно большое НО. Если один из серверов в цепи между отправителем и получателем будет скомпрометирован и его алгоритм «шафла» пакетов будет нарушен, сообщение может не дойти до цели. В контексте классического шифрования используются ресурсоемкие методы как для шифровки, так и для расшифровки сообщения, однако, прочие факторы на пересылку влияют слабо. С системой же «шафлинга» пакетов нужно нечто большее, чем просто шифрование — стабильная сеть, чтобы быть уверенным в том, что информация дойдет до своего адресата.

Автор: ragequit