Ещё не начался у нас настоящий листопад, а уязвимости нулевого дня посыпались как осенние листья. Сколько времени прошло с выявления последней 0-day уязвимости (в Java SE 7) – менее трёх недель? И вот уже новая, и не менее интересная уязвимость – удалённое выполнение произвольного кода во всех версиях Microsoft Internet Explorer (с 6 по 9) на всех версиях ОС Windows – от 98 до 7.

Ещё не начался у нас настоящий листопад, а уязвимости нулевого дня посыпались как осенние листья. Сколько времени прошло с выявления последней 0-day уязвимости (в Java SE 7) – менее трёх недель? И вот уже новая, и не менее интересная уязвимость – удалённое выполнение произвольного кода во всех версиях Microsoft Internet Explorer (с 6 по 9) на всех версиях ОС Windows – от 98 до 7.

В общих чертах она уже была описана в этом посте. Я расскажу подробнее о том, как работает эксплойт, каковы его истоки, и поделюсь мнением о том, что со всем этим делать…

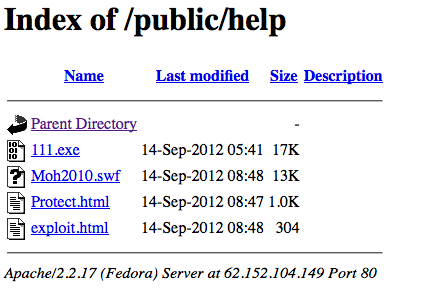

Новую уязвимость «раскопали», изучая работу C&C-серверов, с которых осуществлялась атака по уязвимости Java SE 7. Один из них (223.25.233.244) был известен ещё с проведения атаки в июле-сентябре 2011 года китайской группой Nitro на химическую отрасль с целью хищения интеллектуальных ценностей – формул, описаний химических процессов и пр. В дальнейшем, он участвовал и в других атаках. В зоне внимания исследователей находилось также несколько инфицированных серверов, используемых группой Nitro. 14 сентября на одном из них, расположенном в Италии, появилась новая папка со следующим содержимым:

Данные файлы были нами протестированы на полностью обновлённом сервере Microsoft Windows XP Pro SP3 с последней версией Adobe Flash (11,4,402,265). В качестве сюрприза обнаружились дополнительно загруженные на тестовый компьютер файлы. Проверка изучаемых файлов на ресурсе «VirusTotal» дала нулевой результат – ни один из антивирусов не опознал в них вредоносный код.

Анализ показал, что эксплойт состоит из 4 основных компонентов:

1. Файл «Exploit.html» – точка старта и предварительная подготовка эксплойта. После создания необходимых условий для эксплуатации уязвимости запускает флэш-файл «Moh2010.swf».

Symantec детектирует этот процесс как Bloodhound.Exploit.474

2. «Moh2010.swf» отвечает за скрытую загрузку исполняемого кода. После загрузки вредоносного кода он запускает открывающий уязвимость файл «Protect.html» в окне iFrame.

Symantec детектирует этот процесс как Trojan.Swifi.

3. Файл «Protect.html» является открывающим триггером данной уязвимости, отвечая за выполнение загруженного с помощью «Moh2010.swf» вредоносного кода.

Symantec также детектирует этот процесс как Bloodhound.Exploit.474.

4. Загруженный вредоносный код подкачивает дополнительные вредоносные программы и запускает их на скомпрометированной системе.

Symantec детектирует эти вредоносные программы как Trojan.Dropper и Backdoor.Darkmoon.

Таким образом выяснилось, что Microsoft Internet Explorer содержит уязвимость, позволяющую удалённо выполнять на компьютере пользователя произвольный код в контексте прав пользователя, что уже подтверждено производителем – компанией Microsoft.

И что теперь делать? Удариться в панику, и как правительство Германии отказаться от использования IE? Тогда обратите внимание на то, что одна 0-day уязвимость появилась на свет вслед за другой, причём в руках одной и той же преступной группы. И не факт, что не появится что-нибудь ещё. И не обязательно для интернет-браузеров. Думаю, что исключая один программный продукт за другим, мы не придём к безопасной вычислительной среде, если только не перейдём на счёты.

Напротив, предлагаю быть разумными людьми и опираться на лучшие практики:

• использовать для работы с интернетом специальную учётную запись с минимально необходимыми правами;

• обязательно устанавливать выпускаемые обновления программного обеспечения и

• всегда держать средства защиты в актуальном состоянии.

Удачи на просторах интернета!

Андрей Зеренков, Symantec Russia

Автор: symadmin