По поводу атак на SS7 на нашем ресурсе уже было несколько подробных статей технического содержания:

- Атаки на SS7: вчера для спецслужб, сегодня для всех

- Прослушка украинских мобильников: как это сделано и как защититься

- Как взломать Telegram и WhatsApp: спецслужбы не нужны

Но в данной статье происходящее объяснено более простыми словами, и может заинтересовать людей, далёких от внутреннего устройства мобильных сетей.

В феврале 2014 года посол США в Украине стал жертвой позорящей его утечки. Секретный разговор между ним и помощником государственного секретаря по делам Европы и Евразии Викторией Нуланд, в котором она отзывалась о Евросоюзе в нелицеприятных выражениях, был размещён на YouTube.

Разговор вёлся по незащищённой связи, и представители правительства США рассказали журналистам о своих подозрениях перехвата звонка в Украине, но не методике этого перехвата. Некоторые считают, что это произошло благодаря использованию уязвимостей в сети мобильных данных SS7, являющейся частью основы инфраструктуры, используемой телефонными провайдерами всего мира для межпровайдерного общения, переадресации звонков и текстовых сообщений.

Оставшийся практически незамеченным отчёт украинского правительства, выпущенный через несколько месяцев после происшествия, придал достоверности этой теории. Хотя в отчёте не упоминался посол, в нём было сказано, что в течение трёх дней в апреле данные о расположении десятка неизвестных пользователей мобильных телефонов в Украине были отправлены российскому провайдеру посредством использования уязвимостей в SS7. Текстовые сообщения и телефонные звонки некоторых из них также перенаправлялись в Россию, где кто-либо мог прослушать и записать их.

Провайдерам уже много лет известно, что SS7 уязвима для прослушки, но они мало что делали по этому поводу, поскольку считалось, что риски эти больше теоретические. Всё поменялось после происшествия в Украине – так говорит Кэтал Макдэйд [Cathal McDaid], глава отдела разведки угроз в фирме AdaptiveMobile, занимающейся мобильной безопасностью. Некоторые компании, включая и его фирму, разработали методы обнаружения атак на SS7, и с тех пор они уже обнаруживали подозрительную активность в сетях различных провайдеров, что доказывает не только реальность атак на SS7, но и то, что они периодически случаются. AdaptiveMobile выпустила в феврале отчёт, в котором подробно описала некоторые атаки.

SS7 только сейчас появляется в области внимания общественности, например, из-за сюжета в передаче «60 минут» на прошлой неделе, в котором два исследователя из Германии при помощи SS7 шпионили за конгрессменом США Тедом Лью – с его разрешения. Лью организовал слушания в конгрессе с целью изучения уязвимостей SS7, и у государственной комиссии по коммуникациям (FCC) также есть планы по их изучению.

Так что такое SS7 и почему он так уязвим?

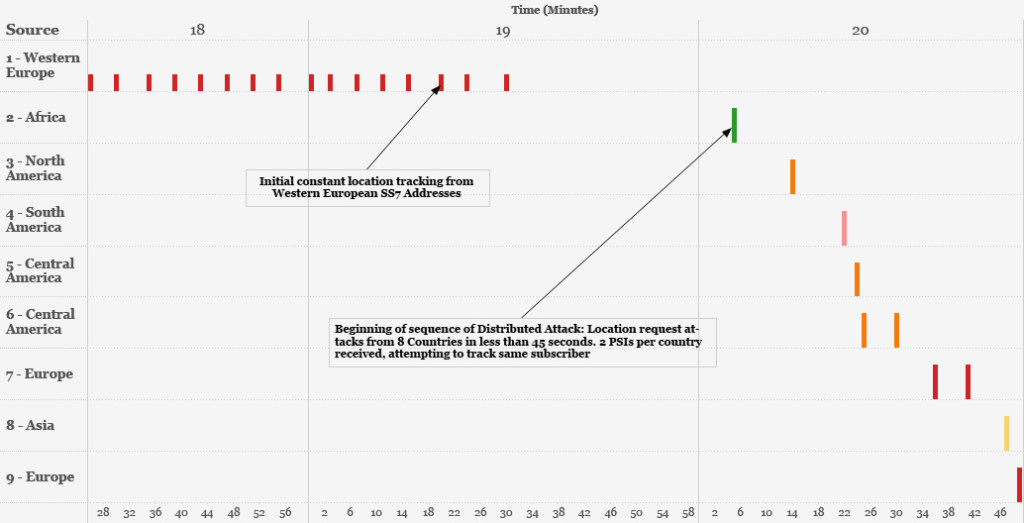

На графике показано, как одна система в Восточной Европе использовала SS7 для отслеживания одного абонента в течение двух минут, отправляя запросы на местоположение провайдеру абонента. Через минуту каскад запросов этого же абонента пришёл с многих систем из разных стран.

Азбука SS7

SS7, или Signaling System No. 7 (сигнальная система №7) – это цифровая сеть и набор технических протоколов, или правил, управляющих обменом данных по этой сети. Её разработали в 1970 годах для отслеживания и соединения телефонных вызовов по стационарным телефонам между разными сетями, а сейчас она используется для подсчёта счетов за мобильные звонки и СМС, в дополнение к роумингу и звонкам между стационарными телефонами и региональными АТС. SS7 – часть основы телекоммуникаций, но это не та сеть, по которой идут ваши разговоры – это отдельная административная сеть, выполняющая другие задачи. Если представить себе систему пассажирских поездов, то SS7 – это технические туннели, которые рабочие используют вместо основных туннелей, где ходят пассажирские поезда.

Сейчас SS7 часто используют для роуминга, поэтому в путешествиях вы можете получать и делать вызовы и отправлять СМС даже там, где не работает ваш домашний провайдер. Внешний провайдер посредством SS7 отправляет запрос вашему, чтобы получить уникальный ID вашего телефона для его отслеживания, и запросить, чтобы ваши коммуникации были переведены в его сеть, чтобы он смог обеспечивать перевод звонков и сообщений.

Проблема

Проблема в том, что сеть SS7 работает на доверии. Любой получаемый сетью запрос считается легитимным. Поэтому любой человек с доступом к серверу или гейту в сети SS7 может отправить запрос на местонахождение или перенаправление с целью роуминга, и провайдер, скорее всего, ответит на него, даже если запрос идёт из Санкт-Петербурга в Бомбей, а вы с телефоном находитесь в Нью-Йорке. Атакующий может таким образом шпионить за чиновниками, директорами компаний, военными, активистами и другими. Стоит отметить, что перехват ваших сообщений и звонков означает, что атакующий также сможет перехватывать и коды двухфакторной аутентификации, которые отправляют по СМС Gmail и другие сервисы для доступа к вашим учётным записям. Атакующий, зная имя пользователя и пароль от аккаунта, может перехватить эти коды до того, как вы их получите.

Доступ к SS7 есть у сотен провайдеров по всему миру. Различные правительственные разведагентства также могут получать доступ к сетям, либо с разрешения провайдера, либо без такового. Коммерческие компании тоже продают услуги по взлому SS7 правительствам и другим клиентам. Преступники могут купить доступ к сети у нечистых на руку работников провайдеров, а хакеры могут взломать небезопасное оборудование, обслуживающее SS7.

Но способы для предотвращения атак провайдеры начали применять не раньше декабря 2014 года. Именно тогда Карстен Нол [Karsten Nohl] из немецкой компании Security Research Labs и независимый исследователь в области безопасности Тобиас Энгель [Tobias Engel] сделали презентацию по поводу SS7 на конференции Chaos Communication Congress в Германии. Она проходила через несколько месяцев после вскрытия украинских происшествий. Энгель показал метод отслеживания телефонов через SS7 в 2008-м, но он не был таким удобным, как те, что он с Нолом описали в 2014-м. В результате регуляторы Северной Европы потребовали от провайдеров ввода мер для предотвращения SS7-атак к концу 2015 года.

«Большинство атак SS7 можно предотвратить при помощи существующих технологий,- сообщил Нол. – Есть несколько случаев, создание защиты против которых потребует пары лет… но, по крайней мере, основная форма защиты есть в большинстве сетей Северной Европы и в других сетях мира».

Но эти исправления, очевидно, не были сделаны двумя провайдерами США — T-Mobile и AT&T. Нол с коллегой показали в передаче «60 минут», что оба они были уязвимы для атак. Verizon и Sprint используют другие протоколы для обмена данными, и теоретически они менее уязвимы. Но Макдэйд отметил, что все мобильные сети в итоге переедут на другую систему передачи сигналов под названием Diameter. Эта система «повторяет многие концепции и устройство предыдущих SS7-сетей», отмечает он, включая предположение о том, что всем запросам можно доверять – то, что губит SS7.

И как же можно использовать SS7 для отслеживания лично вас?

Для этого можно отправить вашему провайдеру запрос «Anytime Interrogation» (AI), чтобы получить уникальный ID вашего телефона и определить, какой центр мобильной связи (mobile switching center (MSC) использует ваш телефон. Обычно один MSC покрывает весь город. Провайдеры используют эту информацию для определения вашего местоположения, чтобы передавать вам звонки и сообщения через ближайшую к вам вышку связи. Отправляя повторяющиеся AI-запросы на получение информации о вас и ваших GPS-координат, атакующий может отслеживать ваш телефон и вас с точностью до квартала.

Провайдеры могли бы предотвратить это, блокируя AI-запросы, приходящие извне их границ,- говорит Нол. Но есть и другие способы получения информации о местонахождении, через другие запросы в SS7, и их уже не так легко блокировать.

И это не гипотетическая возможность. Мы знаем, что этот способ использовался на практике. Отчёт от AdaptiveMobile описывает одну операцию, в которой атакующий отправлял запросы о местонахождении из множества систем. Запросы на отслеживание одних и тех же клиентов приходили из систем SS7 по всему миру, а не от одной – возможно, чтобы не вызвать подозрения, поскольку множество запросов от одной системы было бы легче заметить. Эти системы отправляли несколько сотен запросов в день, отслеживая определённых абонентов, при этом отправляя один-два запроса в день на те номера, которые хакеры пытались взломать.

«Очевидно, чем больше вы используете систему для отправки запросов, тем вероятнее вы себя выдадите. Но это были ценные цели и их количество было малым,- говорит Макдэйд. — Пока вы отправляете немного запросов, есть шанс, что их не заметят».

Ещё одна операция в одной из европейских стран заключалась в отслеживании телефонов на Ближнем востоке и в Европе с систем, установленных у каждого из четырёх европейских провайдеров, что наталкивает на мысль об их причастности. «Это наше предположение… Если это система для шпионажа или государственная система, то у провайдеров выбора немного».

Перехват

Нол описывает три технологии перехвата звонков и текстов через SS7. Один оп показал в передаче «60 минут Австралия», отправив запрос из германии австралийскому провайдеру, и изменив настройки голосовой почты политика с тем, чтобы поступавшие ему звонки переадресовывались на телефон Нола. Это можно было бы легко предотвратить, отвечая только на запросы, приходящие из того региона, где находится телефон – но мало кто это проверяет.

Ещё один метод использует возможность изменения номеров, на которые вы звоните. Если вы выехали за границу, и набираете номер из контактов, функция изменения номеров понимает, что звонок международный, и добавляет код страны.

«Добавление кода страны осуществляется путём замены „неправильного“ номера на „правильный“, с добавленным кодом, и отправки его назад»,- поясняет Нол. – Удобно, правда? Но атакующий может заставить систему заменить любой номер другим. Когда приходит звонок, его переправляют на нужный номер, а атакующий остаётся посредине, с возможностью прослушивать и записывать звонок.

Третий способ пользуется тем, что мобильные телефоны обычно находятся в спящем режиме, пока не получат звонок или текст, и не общаются с сетью. В это время атакующий говорит вашему провайдеру, что вы находитесь в Германии, и все коммуникации надо перенаправлять туда. Когда-нибудь ваш телефон в США проснётся, и скажет, где он. Но атакующий может отправить ещё одно сообщение, опровергающее это.

«Если делать это раз в пять минут, то вы очень редко сможете принимать звонки и СМС эксклюзивно – большую часть времени принимать их будем мы»,- говорит Нол. Вы потом заметите счёт за роуминг, но к тому времени ваша приватность уже пострадает.

«Это не самый элегантный метод перехвата, поскольку вам придётся платить за роуминг. Но работает хорошо»,- говорит он.

Что делать?

Такую атаку легко предотвратить, используя алгоритм, который понимает, что пользователь не может быстро скакать между США и Германией. «Но никто такие проверки просто не вводит»,- говорит Нол.

Лично вы мало что можете сделать. Можно защитить ваше общение такими сервисами, как Signal, WhatsApp или Skype, но Макдэйд говорит, что атакующий может отправить вашему провайдеру запрос на отключение услуг передачи данных. «Поэтому у вас останутся лишь СМС и звонки, если у вас не будет доступа к Wi-Fi»,- говорит он. И вы останетесь уязвимыми перед атаками по SS7.

Макдэйд говорит, что провайдеры работают над предотвращением таких атак, но пока большинство из них ограничиваются самыми простыми методами. «Теперь они дошли до стадии, на которой приходится устанавливать гораздо более сложные файрволы и алгоритмы, которые пытаются обнаружить и предотвратить более сложные атаки»,- говорит он. «Атакующим сложнее их проводить, но и защите сложнее их останавливать. Поверьте мне – работа над этими атаками ведётся».

Автор: SLY_G