Защититься от «акустической криптоатаки» возможно, но очень сложно

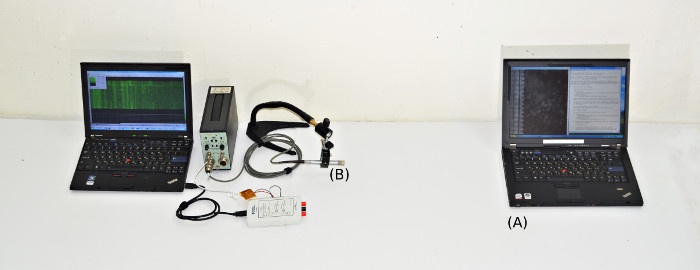

Оборудование, используемое при проведении акустической криптоатаки

Известный специалист в области криптографии Ади Шамир (Adi Shamir) уже несколько лет работает над проектом акустического извлечения криптографических ключей. Исследования в этой сфере он начал еще в 2004 году, и сейчас продолжает совершенствовать методы «акустического криптоанализа». Проблема, над решением которой работает Шамир с командой, заключается в возможности извлекать RSA-ключи с использованием микрофона — качественного выделенного или микрофона смартфона.

Ранее эксперт с командой коллег (в нее входит разработчик программного обеспечения Лев Пахманов) опубликовал работу с демонстрацией практической реализации своей идеи. Им удалось извлечь ключи RSA с расстояния 4 метров, используя обычный параболический микрофон, и с расстояния в 30 сантиметров, используя микрофон смартфона. Теперь эксперты улучшили результат, научившись извлекать ключи с расстояния в 10 метров.

Как уже говорилось выше, теперь разработчики достигли нового результата и в плане акустического извлечения ключей. Работа основана на эффекте генерации высокочастотных звуков работающими ноутбуками и десктопными ПК. Эти звуки генерируются рядом электронных компонентов компьютерных систем, и именно эти акустические сигналы после анализа раскрывают все тайны своего ПК, включая идентификацию ПО, криптографические ключи и ряд других данных. Более 10 лет назад Ади Шамир указал на теоретическую возможность выполнения такой работы. Но практическая реализация проекта последовала спустя 9 лет, когда к команде исследователей присоединился разработчик Лев Пахманов. Исследователи до сих пор работают в одной команде, и в этом месяце они опубликовали новую статью с результатами реализации своего проекта.

По словам специалистов, долгое время считалось, что считать информацию с ПК или ноутбука можно только при прямом физическом (или удаленном) доступе к нему. Но проблема в том, что процессоры наших ПК и ноутбуков состоят из миллиарда транзисторов, на материнской плате — множество миниатюрных полупроводниковых элементов. Все это при работе издает высокочастотный звук, который и служит источником информации о компьютере «жертвы».

Авторы работы решили найти ответы на два вопроса. Первый — можно ли осуществить успешную атаку на компьютер без получения физического доступа к нему и вообще проникновения в систему. Второй вопрос — это цена, стоимость оборудования, ПО и всего прочего, что может понадобиться для такой работы. Как уже говорилось выше, оба ответа на эти вопросы найдены успешно. При осуществлении «акустической атаки» экспертам удалось извлечь 4096-битный ключ в течение примерно часа. Работа проводилась с расстояния в 10 метров при использовании параболического микрофона. Также аналогичную работу удалось провести с расстояния в 30 сантиметров, используя только микрофон смартфона.

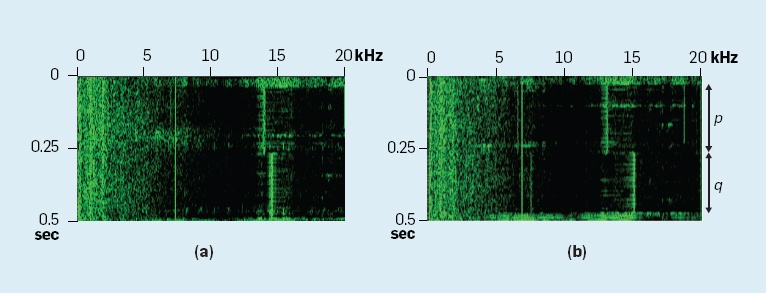

Акустический сигнал ноутбука при работе

Соавторы исследования утверждают, что акустическая атака — не единственный способ извлечь ключи шифрования. Это можно выполнить и с использованием других, более быстрых способов — например, анализа электрического или электромагнитного полей целевого ПК или ноутбука. Это гораздо более быстрый канал получения информации.

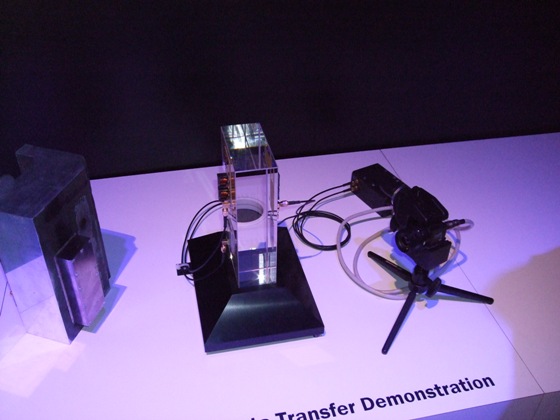

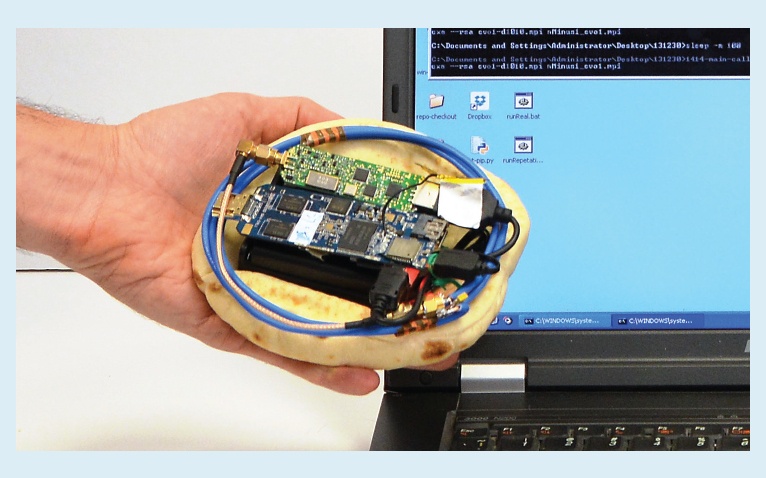

Исследователи подтверждают слова делом: эта же команда доказала возможность извлечения ключей из GnuPG на ноутбуках в течение нескольких секунд за счет анализа электромагнитного излучения при расшифровке на ноутбуке закодированного текста. Ученые использовали Funcube Dongle Pro+, подключенный к небольшому Android-компьютеру Rikomagic MK802 IV. Система работала только с диапазоном 1,6-1,75 МГц. Как оказалось, работать можно даже с обычным AM-радио, подключенным к смартфону. Такая система практически ничего не стоит, правда, для практической реализации идеи нужен специальный софт, который может написать далеко не каждый. Но криптографы справились, и получили реально работающую систему.

«Электрическая криптоатака», где человек — это основной инструмент для перехвата электрических сигналов

Правда, здесь уже требуется физический доступ к компьютеру или ноутбуку жертвы — нужно подключать либо обычный проводник, либо какие-то дополнительные системы вроде Funcube Dongle Pro+. Это возможно сделать далеко не всегда. Тем не менее, эксперты успешно провели атаку в отношении ПК или ноутбуков с различными версиями GnuPG, где используются различные типы реализации целевых алгоритмов шифрования.

А это — электромагнитная криптоатака (приемник спрятан в хлебе, да)

Как защититься?

Да, авторы работы предлагают и методы защиты от обнаруженных ими типов атак. Это, к примеру, звукопоглощающее покрытие компьютерной техники, если речь идет об акустической атаке. В случае электромагнитной атаки помочь может «клетка Фарадея», плюс оптоволоконное подключение к сети и оптоэлектронная развязка. Правда, такие методы защиты далеко не всегда удобны и довольно затратны. Поэтому вопрос защиты обычных ноутбуков и десктопных ПК остается открытым.

Можно использовать еще и софтверную защиту. По мнению исследователей, софтверная реализация криптографических алгоритмов должна быть выполнена таким образом, чтобы исключить возможность анализа и расшифровки акустического или электромагнитного сигнала. Это может быть «цифровой шум» с заведомо некорректными данными, алгоритмические модификации, затрудняющие анализ и прочие методы.

Автор: marks