Google хоронит пароли, а Microsoft — нет. Напомню, в предыдущем выпуске я рассказал про светлое будущее в виде проекта Google Abacus — спорную, но весьма прогрессивную систему идентификации пользователя по его поведению (aka я помню все твои трещинки). Почти одновременно к беседе о паролях присоединилась компания Microsoft, но выступила (новость), скажем так, с позиций традиционализма и ортодоксальности. Конкретно, пост в блоге разработчиков Active Directory посвящен борьбе не со всеми паролями, а только с плохими.

Google хоронит пароли, а Microsoft — нет. Напомню, в предыдущем выпуске я рассказал про светлое будущее в виде проекта Google Abacus — спорную, но весьма прогрессивную систему идентификации пользователя по его поведению (aka я помню все твои трещинки). Почти одновременно к беседе о паролях присоединилась компания Microsoft, но выступила (новость), скажем так, с позиций традиционализма и ортодоксальности. Конкретно, пост в блоге разработчиков Active Directory посвящен борьбе не со всеми паролями, а только с плохими.

Microsoft можно понять: она работает на рынке корпоративного ПО, а там инновации приживаются убийственно медленно (мимо дрожащих истерзанных рук; да что у меня сегодня такое с песенными ассоциациями?!). Очевидно, что с абакусом или без него, с паролями мы будем иметь дело еще долго. Так вот, по словам представителя Microsoft, типовые подходы к обеспечению стойкости паролей, такие как требования к длине пароля, наличию спецсимволов и регулярной замене — не работают. Более того, они упрощают задачу взлома: огражденные со всех сторон заборчиками политик, пользователи задают и обновляют свои пароли крайне предсказуемым образом. Если, например, поставить забор повыше (задать порог минимум в 10-15 символов), сотрудники начинают повторять одно и то же слово несколько раз подряд. Не ок.

Как многолетний офисный труженик Ворда, не могу не согласиться. Браво! Но не уверен, что предлагаемое компанией решение порадует меня именно как сотрудника. Microsoft работает с огромным количеством учетных записей в куче пользовательских и корпоративных сервисов, и решила использовать информацию о том, как эти записи пытаются взломать (10 миллионов атак в день!). В результате мы получаем функцию Dynamically Banned Passwords. Будучи внедренной в корпоративном окружении, эта фича не позволит сотруднику задать пароль, про который точно известно, что он (1) слаб и что (2) злодеи уже пытались (возможно успешно) взломать такой же (или похожий) пароль где-то еще.

Так себе и представляю: подходит время ввода нового пароля, и начинается. Меньше 15 символов нельзя, без спецсимволов нельзя, несколько одинаковых цифр подряд нельзя. А теперь в некоторых случаях просто нельзя и все тут! Плохой пароль, думай лучше, сетевой труженик! Креативнее! Ярче! Острее! К счастью, такая функция пока доступна только клиентам облачного сервиса Azure, и то в виде ограниченного бета-теста. С точки зрения безопасника это правильная идея: всех проблем она не решит, но теоретически может предотвратить сценарий, когда у сотрудника сначала ломают личную учетную запись где-либо, а потом заходят в сеть компании с тем же паролем. Для этого желательно не ограничиваться сбором экспертизы в пределах сервисов одной компании, пусть и большой. Но кооперация между игроками в индустрии ИБ — это совсем другая история.

Американский суд отказался принять в качестве доказательства данные, собранные благодаря взлому Tor

Новость.

После завершения судебных баталий между Apple и ФБР тема инфобезопасности в контексте судебных разбирательств ушла на второй план, но ненадолго. Гораздо более длительный процесс по уголовному делу о хранении детской порнографии на этой неделе получил неожиданное развитие. Впрочем, начнем с начала. 62-х летний подозреваемый был арестован еще в прошлом году в Сиэттле. По мнению обвинения, он загружал детское порно с сайта Playpen, доступного только в дарквебе, с использованием браузера Tor. В какой-то момент ФБР завладело серверами сайта и разместило на них эксплойт, позволявший выяснить реальный адрес компьютеров нескольких десятков пользователей. Остальное было делом техники.

Но в ходе судебного разбирательства что-то пошло не так. Адвокаты обвиняемого потребовали раскрыть техническую информацию об эксплойте (в терминах ФБР это называется «техника сетевого расследования», network investigative technique). Причину нашли оригинальную, но железобетонную: если речь идет о взломе компьютера (а как еще можно было раскрыть реальный IP?), то это означает удаленное управление компьютером без ведома владельца. А если так, то может он не сам качал криминал, а ему помогли? Нет, конечно не ФБР (ни в коем случае), но взломанный компьютер вообще доступен всем с минимальным набором умений. А дарквеб — такое место, там вообще опасно, знаете ли.

ФБР детали раскрывать отказалось, что вполне ожидаемо. Напомню, в деле Apple против ФБР общественность также не узнала, как именно взломали айфон террориста. Логично: если каждый раз рассказывать как, то взламывать устройства в следственных целях будет все сложнее и сложнее. И дело не в детской порнографии и конкретном подозреваемом: судебное разбирательство — очередное в серии попыток определить где заканчивается расследование и начинается кибервзлом. Должны ли госструктуры делиться эксплойтами с разработчиками софта, чтобы те могли закрывать дыры? Ранее этот вопрос задали ФБР разработчики Mozilla, так как их код используется в Tor, и есть вероятность, что уязвимость как раз на их стороне. И ей могут быть подвержены десятки миллионов ни в чем не повинных пользователей.

В результате получилась ситуация, обратная кейсу Apple/FBI: здесь у ФБР что-то требуют, а организация не хочет это что-то давать. Возможности надавить на ФБР у судьи видимо не было, поэтому было принято такое решение: если ФБР не раскрывает детали, то доказательства, собранные с помощью эксплойта, не принимаются.

Продолжаем следить за развитием событий.

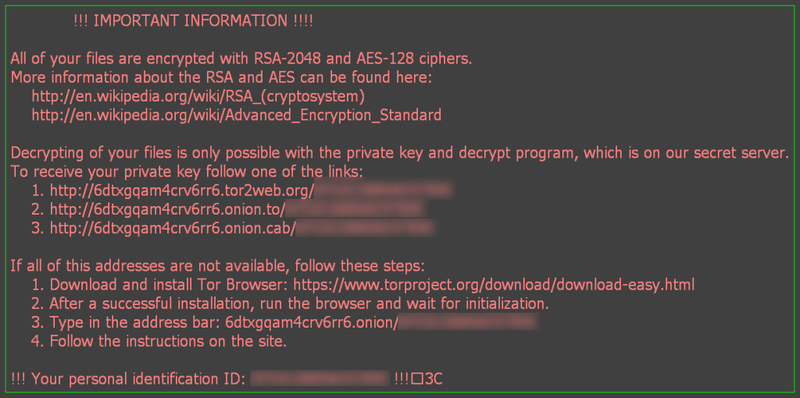

Клиенты Amazon атакуются зараженным спамом с криптолокером внутри

Новость.

Если где-то в недрах сетевой киберпреступности и есть план распространения криптолокеров, то его явно писал менеджер, а не технарь. С технической точки зрения трояны-шифровальщики остаются в массе своей довольно примитивными, а основная опасность кроется в методах распространения. Тут и criminal-to-criminal торговые сети, где можно получить кастомный шифровальщик занедорого, и «партнерские программы», ну и конечно грамотный копирайтинг в фишинге — главном способе проникновения на компьютер жертвы.

На этой неделе новость про креатив. Исследователи компании Comodo зафиксировали широкомасштабную рассылку спама клиентам Amazon. Сообщение мимикрирует под стандартную рассылку интернет-магазина: «ваш заказ был отправлен». Отправитель подделан, тело письма пустое, в аттаче — зараженный документ Microsoft Word. В общем, надо постараться, чтобы заразиться, но масштаб атаки и, увы, невнимательность пользователей, гарантируют — жертвы будут. Выкуп у Locky составляет от 200 до 500 долларов. Про технические особенности троянца можно почитать тут.

Что еще произошло:

Зиро-дей для Windows продают за 90 тысяч долларов. В России тоже хотят торговать эксплойтами.

Две уязвимости в Google Chrome.

Аресты киберграбителей в России: новость и исследование экспертов «Лаборатории».

Древности:

Древности:

Семейство «Advent»

Нерезидентные вирусы, зашифрованы, при запуске поражают .COM- и .EXE-файлы. .EXE-файлы поражаются стандартно, у .COM-файлов изменяют первые 23h байт начала на коды перехода на тело вируса.

Не активизируются, если в ENVIRONMENT присутствует строка «VIRUS=OFF» (для «Advent-2764») или «SYSLOCK=@» (для «Advent-3551»). «Advent-2764» начиная с середины ноября проявляется поздравлением «MERRY CHRISTMAS!» в комплекте с простенькими картинками, появляющимися под аккомпанемент не менее простенькой музыки. «Advent-3551» заменяет в секторах дисков строку «Microsoft» на «Macrosoft».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 21.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»