Привет Хаброжители! Мы решили написать обзор, посвященный учебнику про сетевым технологиям:

Пятое издание одного из лучших российских учебников по сетевым технологиям, переведенного на английский, испанский, португальский и китайский языки, отражает те изменения, которые произошли в области компьютерных сетей за 6 лет, прошедших со времени подготовки предыдущего издания: преодоление локальными и глобальными сетями рубежа скорости в 100 Гбит/c и освоение терабитных скоростей; повышение эффективности и гибкости первичных оптических сетей за счет появления реконфигурируемых мультиплексоров ввода-вывода (ROADM) и применения суперканалов DWDM, работающих на основе гибкого частотного плана; развитие техники виртуализации сетевых функций и услуг, приведшей к распространению облачных сервисов; выход на первый план проблем безопасности.

Пятое издание одного из лучших российских учебников по сетевым технологиям, переведенного на английский, испанский, португальский и китайский языки, отражает те изменения, которые произошли в области компьютерных сетей за 6 лет, прошедших со времени подготовки предыдущего издания: преодоление локальными и глобальными сетями рубежа скорости в 100 Гбит/c и освоение терабитных скоростей; повышение эффективности и гибкости первичных оптических сетей за счет появления реконфигурируемых мультиплексоров ввода-вывода (ROADM) и применения суперканалов DWDM, работающих на основе гибкого частотного плана; развитие техники виртуализации сетевых функций и услуг, приведшей к распространению облачных сервисов; выход на первый план проблем безопасности.

Издание предназначено для студентов, аспирантов и технических специалистов, которые хотели бы получить базовые знания о принципах построения компьютерных сетей, понять особенности традиционных и перспективных технологий локальных и глобальных сетей, изучить способы создания крупных составных сетей и управления такими сетями.

От авторов

Эта книга является результатом многолетнего опыта преподавания авторами курсов сетевой тематики в аудиториях государственных вузов и различных учебных центров, а также участия в научно-технических разработках, таких как проект Janet, связанный с созданием объединяющей сети кампусов университетов и исследовательских центров Великобритании, и панъевропейские проекты GEANT2 и GEANT3.

Основу книги составили материалы курсов «Проблемы построения корпоративных сетей», «Основы сетевых технологий», «Организация удаленного доступа», «Сети TCP/IP», «Стратегическое планирование сетей масштаба предприятия» и ряда других. Эти материалы прошли успешную проверку в бескомпромиссной и сложной аудитории, состоящей из слушателей с существенно разным уровнем подготовки и кругом профессиональных интересов. Среди них были студенты и аспиранты вузов, сетевые администраторы и интеграторы, начальники отделов автоматизации и преподаватели. Учитывая специфику аудитории, курсы лекций строились так, чтобы начинающий получил основу для дальнейшего изучения, а специалист систематизировал и актуализировал свои знания. В соответствии с такими же принципами написана и эта книга — она является фундаментальным курсом по компьютерным сетям, который сочетает широту охвата основных областей, проблем и технологий этой быстроразвивающейся области знаний с основательным рассмотрением деталей каждой технологии.

Для кого эта книга

Книга предназначена для студентов, аспирантов и технических специалистов, которые хотят получить базовые знания о принципах построения компьютерных сетей, понять особенности традиционных и перспективных технологий локальных и глобальных сетей, изучить способы создания крупных составных сетей и управления такими сетями.

Учебник будет полезен начинающим специалистам в области сетевых технологий, которые имеют только общие представления о работе сетей из опыта общения с персональными компьютерами и Интернетом, но хотели бы получить фундаментальные знания, позволяющие продолжить изучение сетей самостоятельно.

Сложившимся сетевым специалистам книга может помочь в знакомстве с теми технологиями, с которыми им не приходилось сталкиваться в практической работе, систематизировать имеющиеся знания, стать справочником, позволяющим найти описание конкретного протокола, формата кадра и т. п. Кроме того, книга дает необходимую теоретическую основу для подготовки к сертификационным экзаменам таким, например, как Cisco CCNA, CCNP, CCDP и CCIP.

Студенты высших учебных заведений, обучающиеся по направлению «220000. Информатика и вычислительная техника» и по специальностям «Вычислительные машины, комплексы, системы и сети», «Автоматизированные машины, комплексы, системы и сети», «Программное обеспечение вычислительной техники и автоматизированных систем», могут использовать книгу в качестве рекомендованного Министерством образования Российской Федерации учебного пособия.

Глава 25

Служба управления сетью

Функции систем управления сетью

Как и любой сложный технический объект, компьютерная сеть требует выполнения различных действий для поддержания ее в рабочем состоянии, анализа и оптимизации ее производительности, защиты от внутренних и внешних угроз. Среди многообразия средств, привлекаемых для достижения этих целей, важное место занимают службы (системы) управления сетью.

Система управления сетью (Network Management System, NMS) — это сложный программно-аппаратные комплекс, который контролирует сетевой трафик и управляет коммуникационным оборудованием крупной компьютерной сети.

Системы управления сетью работают, как правило, в автоматизированном режиме, выполняя наиболее простые действия автоматически и оставляя человеку принятие сложных решений на основе подготовленной системой информации.

Система управления сетью предназначена для решения следующих групп задач:

— Управление конфигурацией сети и именованием заключается в конфигурировании параметров как отдельных элементов сети, так и сети в целом. Для элементов сети, таких как маршрутизаторы, мультиплексоры и т. п., конфигурирование состоит в назначении сетевых адресов, идентификаторов (имен), географического положения и пр. Для сети в целом управление конфигурацией обычно начинается с построения карты сети, то есть с отображения реальных связей между элементами сети и связей между ними.

— Обработка ошибок включает выявление, определение и устранение последствий сбоев и отказов.

— Анализ производительности и надежности связан с оценкой на основе накопленной статистической информации таких параметров, как время реакции системы, пропускная способность реального или виртуального канала связи между двумя конечными абонентами сети, интенсивность трафика в отдельных сегментах и каналах сети, а также вероятность искажения данных при их передаче через сеть. Результаты анализа производительности и надежности позволяют контролировать соглашение об уровне обслуживания (SLA), заключаемое между пользователем сети и ее администраторами (или компанией, продающей услуги). Без средств анализа производительности и надежности поставщик услуг публичной сети или отдел информационных технологий предприятия не сможет ни проконтролировать, ни тем более обеспечить нужный уровень обслуживания для конечных пользователей сети.

— Управление безопасностью подразумевает контроль доступа к ресурсам сети (данным и оборудованию) и сохранение целостности данных при их хранении и передаче через сеть. Базовыми элементами управления безопасностью являются процедуры аутентификации пользователей, назначение и проверка прав доступа к ресурсам сети, распределение и поддержка ключей шифрования, управления полномочиями и т. п. Часто функции этой группы не включаются в системы управления сетями, а либо реализуются в виде специальных продуктов обеспечения безопасности, например сетевых экранов или централизованных систем авторизации, либо входят в состав операционных систем и системных приложений.

— Учет работы сети включает регистрацию времени использования различных ресурсов сети (устройств, каналов и транспортных служб) и ведение биллинговых операций (плата за ресурсы).

В стандартах систем управления не делается различий между управляемыми объектами, представляющими коммуникационное оборудование (каналы, сегменты локальных сетей, коммутаторы и маршрутизаторы, модемы и мультиплексоры), и объектами, представляющими аппаратное и программное обеспечение компьютеров. Однако на практике деление систем управления по типам управляемых объектов широко распространено.

В тех случаях, когда управляемыми объектами являются компьютеры, а также их системное и прикладное программное обеспечение, то для системы управления часто используют особое название — система управления системой (System Management System, SMS).

SMS обычно автоматически собирает информацию об установленных в сети компьютерах и создает записи в специальной БД об аппаратных и программных ресурсах. SMS может централизованно устанавливать и администрировать приложения, которые запускаются с серверов, а также удаленно измерять наиболее важные параметры компьютера, операционной системы, СУБД (например, коэффициент использования процессора или физической памяти, интенсивность страничных прерываний и др.). SMS позволяет администратору брать на себя удаленное управление компьютером в режиме эмуляции графического интерфейса популярных операционных систем.

Архитектура систем управления сетью

Агент управляемого объекта

Для решения перечисленных задач необходимо иметь возможность управления отдельным устройством (объектом). Обычно каждое устройство, которое требует достаточно сложного конфигурирования, производитель сопровождает автономной программой конфигурирования и управления, работающей в среде специализированной ОС, установленной на этом устройстве. Мы будем называть такой программный компонент агентом. Агенты могут встраиваться в управляемое оборудование либо работать на устройстве, подключенном к интерфейсу управления такого устройства. Один агент в общем случае может управлять несколькими однотипными устройствами.

Агент поддерживает интерфейс с оператором/администратором, который посылает ему запросы и команды на выполнение определенных операций.

Агент может выполнять следующие функции:

— хранить, извлекать и передавать по запросам извне информацию о технических и конфигурационных параметрах устройства, включая модель устройства, число портов, тип портов, тип ОС, связи с другими устройствами и др.;

— выполнять, хранить и передавать по запросу извне измерения (подсчеты) характеристик функционирования устройства, таких как число принятых пакетов, число отброшенных пакетов, степень заполнения буфера, состояние порта (рабочее или нерабочее);

— изменять по командам, полученным извне, конфигурационные параметры.

В описанной схеме агент играет роль сервера, к которому обращается клиент-администратор с запросами о значениях характеристик или об установлении конфигурационных параметров управляемого устройства.

Для получения требуемых данных об объекте, а также для выдачи на него управляющих воздействий агент должен иметь возможность взаимодействовать с ним. Многообразие типов управляемых объектов не позволяет стандартизовать способ взаимодействия агента с объектом. Эта задача решается разработчиками при встраивании агентов в коммуникационное оборудование или в операционную систему. Агент может снабжаться специальными датчиками для получения информации, например датчиками температуры. Агенты могут отличаться разным уровнем интеллекта: от минимального, достаточного лишь для подсчета проходящих через оборудование кадров и пакетов, до весьма высокого, позволяющего выполнять последовательности управляющих команд в аварийных ситуациях, строить временные зависимости, фильтровать аварийные сообщения и т. п.

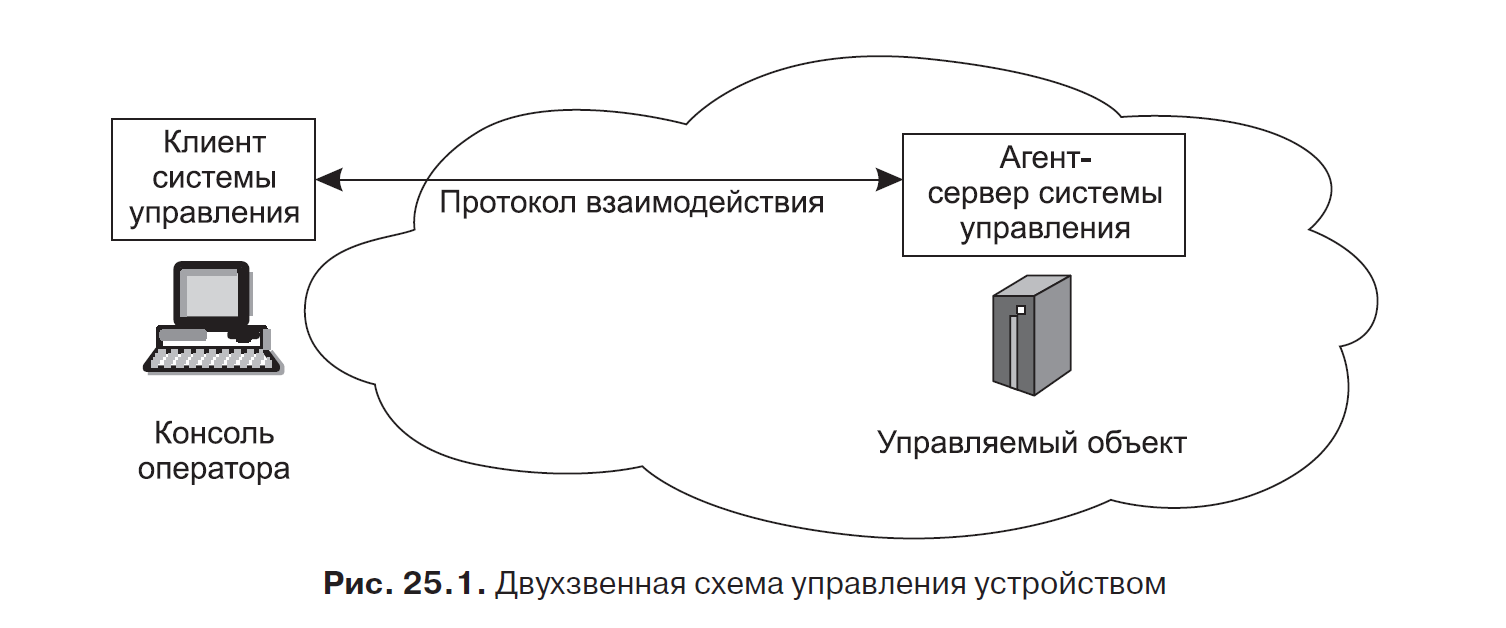

Двухзвенная и трехзвенная схемы управления

Среди задач, определенных для систем управления сетью, есть сравнительно редкие операции, например конфигурирование того или иного устройства, а есть и такие, которые требуют частого вмешательства системы (анализ производительности каждого из устройств сети, сбор статистики по загрузке устройств). В первом случае используется «ручное» управление, когда администратор со своей консоли передает команды агенту. Понятно, что такой вариант совсем не подходит для глобального мониторинга всех устройств сети.

Рассмотрим вначале вариант ручного двухзвенного управления (рис. 25.1). В качестве протокола взаимодействия клиента и сервера может применяться, например, протокол удаленного управления telnet, клиентская часть которого должна быть установлена на компьютере администратора, а серверная — на устройстве. Серверная часть telnet должна также поддерживать интерфейс с агентом, от которого будет поступать информация о состоянии управляемого объекта и значении его характеристик. На клиентской стороне протокол telnet может быть связан с программой поддержки графического пользовательского интерфейса, которая, например, выводит администратору в графическом виде запрашиваемую характеристику. В общем случае администратор может работать с несколькими агентами.

В качестве протокола взаимодействия клиентской и серверной частей нередко используется протокол веб-службы HTTP.

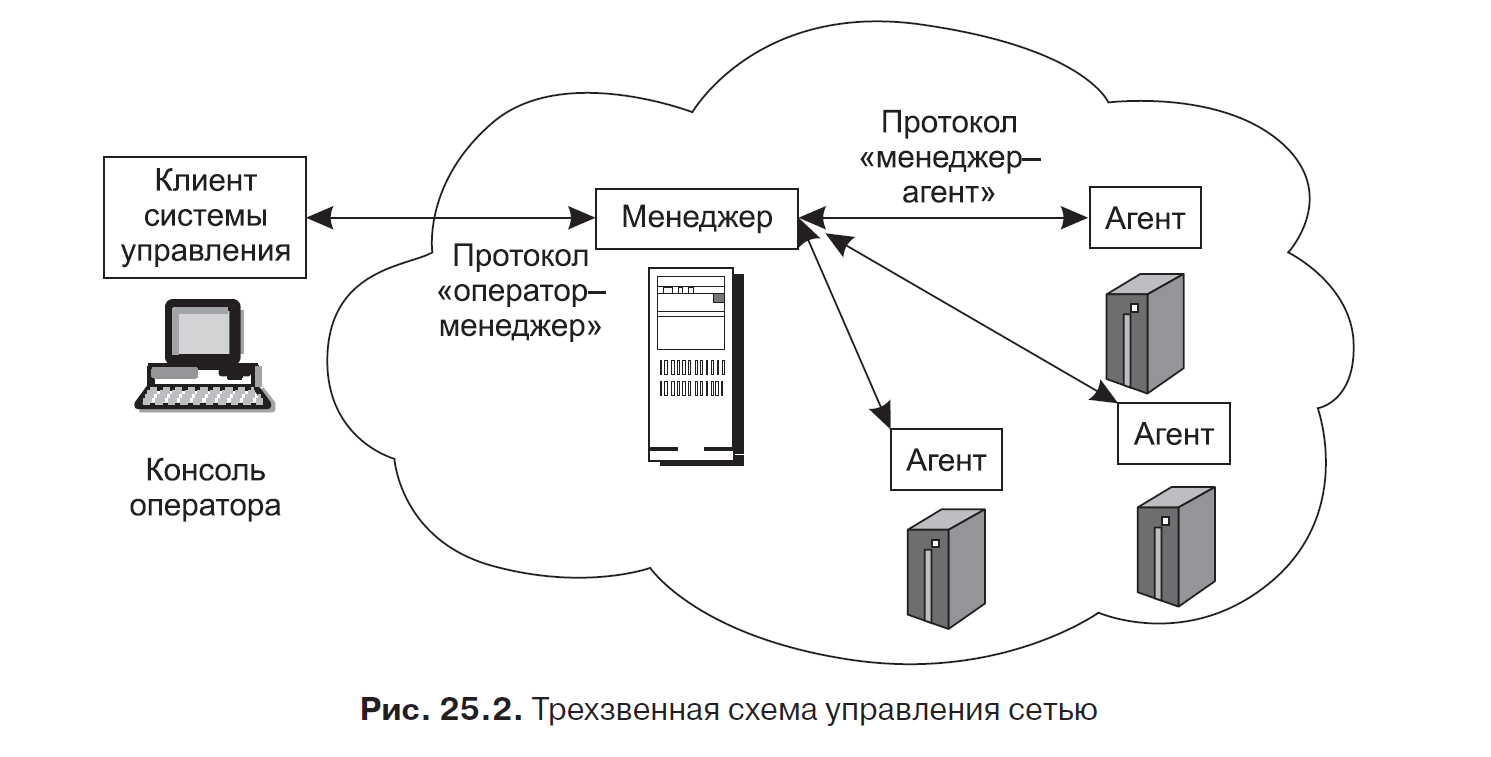

Для задач, требующих частого выполнения операций управления отдельными устройствами, а также при росте количества управляемых устройств рассмотренная схема уже не может решить поставленную задачу. В схему вводится новое промежуточное звено, называемое менеджером. Менеджер призван автоматизировать взаимодействие оператора с множеством агентов. Показанная на рис. 25.2 схема службы управления сетью реализуется в виде трехзвенного распределенного приложения, в котором функции между звеньями распределены следующим образом.

Первое звено — клиент системы управления, устанавливается на компьютере оператора, поддерживает пользовательский интерфейс с промежуточным сервером.

Второе звено — промежуточный сервер, выполняет функции менеджера, устанавливается либо на компьютере оператора, либо на специально выделенном компьютере. Менеджер взаимодействует обычно с несколькими клиентами и агентами, обеспечивая диспетчеризацию запросов клиентов к серверам и обрабатывая полученные от агентов данные в соответствии с поставленными перед системой управления задачами. Для повышения надежности и производительности в системе управления может быть предусмотрено несколько менеджеров.

Третье звено, агент, устанавливается на управляемом объекте или связанном с ним компьютере.

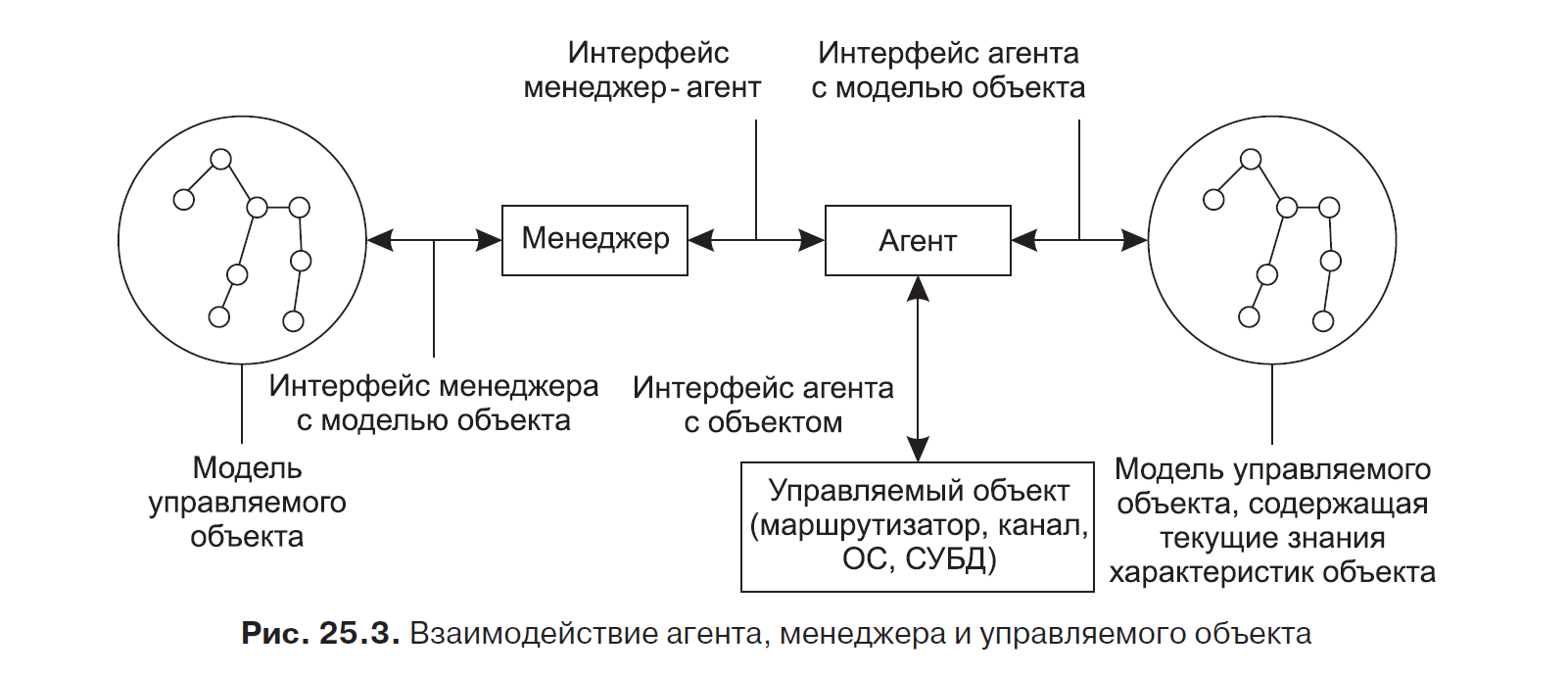

Взаимодействие менеджера, агента и управляемого объекта

Остановимся подробнее на той части системы управления, которая относится к взаимодействию менеджера, агента и управляемого объекта (рис. 25.3).

Для каждого управляемого объекта в сети создается некоторая модель объекта. Она представляет все характеристики объекта, которые нужны для его контроля. Например, модель маршрутизатора обычно включает такие характеристики, как количество портов, их тип, таблица маршрутизации, количество кадров и пакетов протоколов канального, сетевого и транспортного уровней, прошедших через эти порты. Модели объектов сети используются менеджером как источник знаний о том, какой набор характеристик имеет тот или иной объект.

Модель объекта совпадает с логической схемой базы данных (БД) объекта, хранящей значения его характеристик. Эта БД хранится на устройстве и постоянно пополняется результатами измерений характеристик, которые проводит агент.

В системах управления сетями, построенных на основе протокола SNMP, такая база называется базой данных управляющей информации (Management Information Base, MIB).

Менеджер не имеет непосредственного доступа к базе данных MIB, для получения конкретных значений характеристик объекта он должен по сети обратиться к его агенту. Таким образом, агент является посредником между управляемым объектом и менеджером. Менеджер и агент взаимодействуют по стандартному протоколу. Этот протокол позволяет менеджеру запрашивать значения параметров, хранящихся в MIB, а агенту — передавать информацию, на основе которой менеджер должен управлять объектом.

Различают внутриполосное управление (In-band), когда команды управления идут по тому же каналу, по которому передаются пользовательские данные, и внеполосное управление (Out-band), то есть осуществляемое вне канала передачи пользовательских данных.

Внутриполосное управление более экономично, так как не требует создания отдельной инфраструктуры передачи управляющих данных. Однако внеполосное управление надежнее, так как соответствующее оборудование может выполнять свои функции даже тогда, когда те или иные сетевые элементы выходят из строя и основные каналы передачи данных оказываются недоступными.

Схема «менеджер — агент — управляемый объект» позволяет строить достаточно сложные в структурном отношении системы управления.

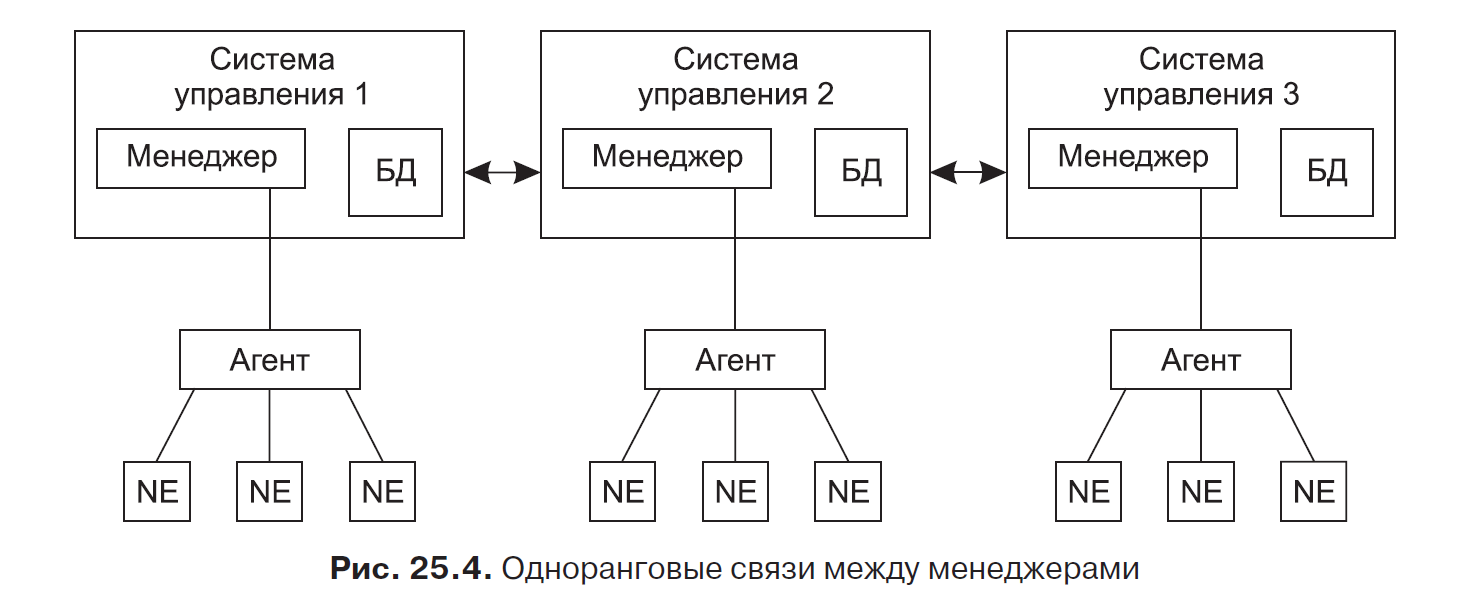

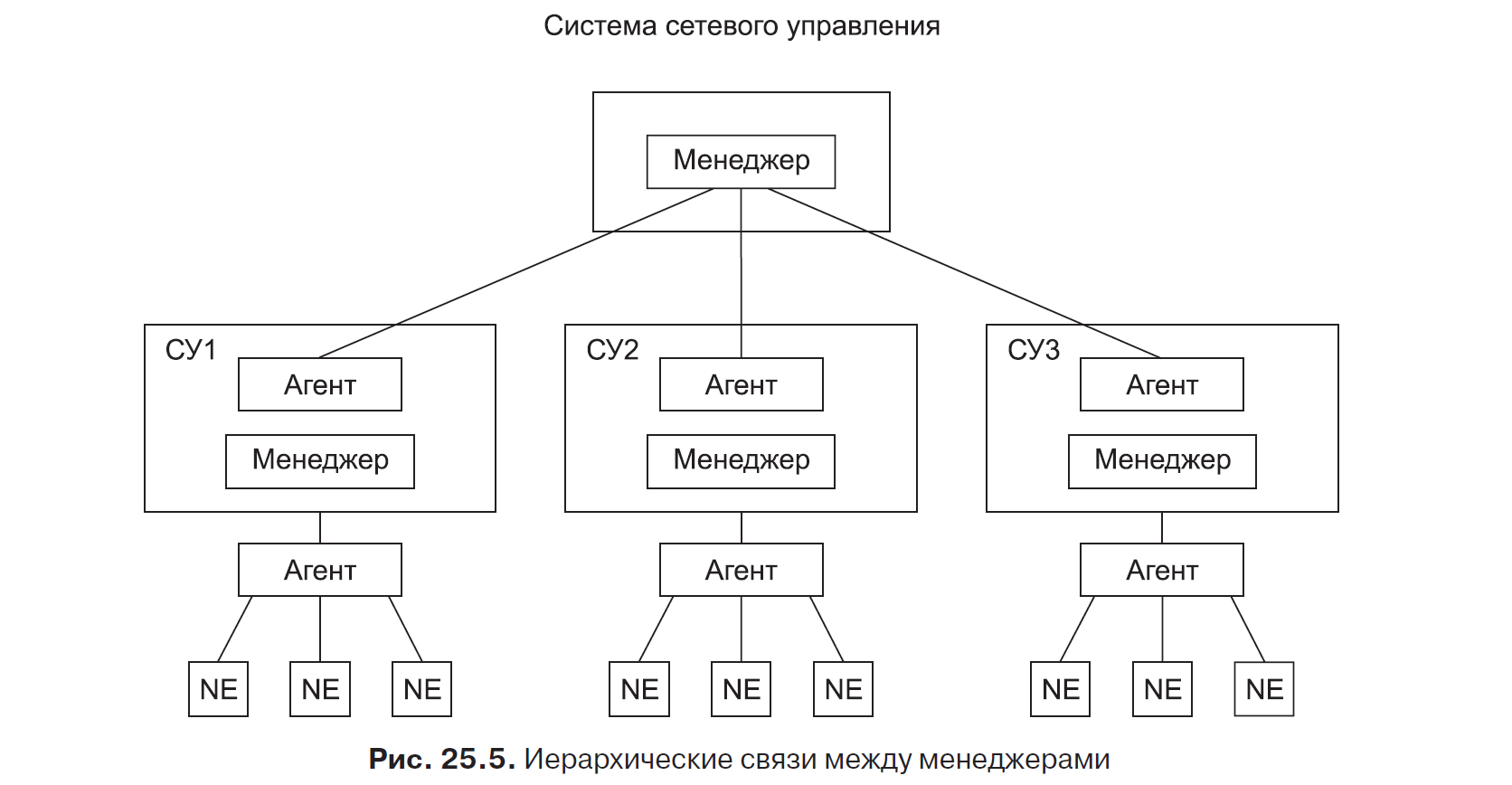

Наличие нескольких менеджеров позволяет распределить между ними нагрузку по обработке управляющих данных, обеспечивая масштабируемость системы. Как правило, используются два типа связей между менеджерами: одноранговая (рис. 25.4) и иерархическая (рис. 25.5). Каждый агент, показанный на рисунках, управляет одним или несколькими элементами сети (Network Element, NE), параметры которых он помещает в соответствующую базу MIB. Менеджеры извлекают данные из баз MIB своих агентов, обрабатывают

их и хранят в собственных базах данных. Операторы, работающие за рабочими станциями, могут соединиться с любым из менеджеров и с помощью графического интерфейса просмотреть данные об управляемой сети, а также выдать менеджеру некоторые директивы по управлению сетью или ее элементами.

В случае одноранговых связей каждый менеджер управляет своей частью сети на основе информации, получаемой от нижележащих агентов. Центральный менеджер отсутствует. Координация работы менеджеров достигается за счет обмена информацией между базами данных менеджеров. Одноранговое построение системы управления сегодня считается неэффективным и устаревшим.

Значительно более гибким является иерархическое построение связей между менеджерами. Каждый менеджер нижнего уровня выполняет также функции агента для менеджера верхнего уровня. Подобный агент работает уже с укрупненной моделью MIB своей части сети. В такой базе MIB собирается именно та информация, которая нужна менеджеру верхнего уровня для управления сетью в целом.

Системы управления сетью на основе протокола SNMP

Протокол SNMP

Протокол SNMP (Simple Management Network Protocol — простой протокол сетевого администрирования) используется в качестве стандартного протокола взаимодействия менеджера и агента.

Протокол SNMP относится к прикладному уровню стека TCP/IP. Для транспортировки своих сообщений он использует дейтаграммный транспортный протокол UDP, который, как известно, не обеспечивает надежной доставки. Протокол TCP, организующий надежную передачу сообщений на основе соединений, весьма значительно загружает управляемые устройства, которые на момент разработки протокола SNMP были не очень мощными, поэтому от услуг протокола TCP было решено отказаться.

SNMP — это протокол типа «запрос-ответ», то есть на каждый запрос, поступивший от менеджера, агент должен передать ответ. Особенностью протокола является его чрезвычайная простота — он включает в себя всего несколько команд.

— Команда GetRequest используется менеджером для запроса агента о значении какой-либо переменной по ее стандартному имени.

— Команда GetNextRequest применяется менеджером для извлечения значения следующего объекта (без указания его имени) при последовательном просмотре таблицы объектов.

— С помощью команды Response SNMP-агент передает менеджеру ответ на команду GetRequest или GetNextRrequest.

— Команда SetRequest позволяет менеджеру изменять значения какой-либо переменной или списка переменных. С помощью команды SetRequest и происходит собственно управление устройством. Агент должен «понимать» смысл значений переменной, которая используется для управления устройством, и на основании этих значений выполнять реальное управляющее воздействие: отключить порт, приписать порт определенной линии VLAN и т. п. Команда Set пригодна также для задания условия, при выполнении которого SNMP-агент должен послать менеджеру соответствующее сообщение. Таким образом может быть определена реакция на такие события, как инициализация агента, рестарт агента, обрыв связи, восстановление связи, неверная аутентификация и потеря ближайшего маршрутизатора. Если происходит любое из этих событий, то агент инициализирует прерывание.

— Команда Trap используется агентом для сообщения менеджеру о возникновении особой ситуации.

— Команда GetBulk позволяет менеджеру получить несколько переменных за один запрос.

SNMP-сообщения, в отличие от сообщений многих других коммуникационных протоколов, не имеют заголовков с фиксированными полями. Любое SNMP-сообщение состоит из трех основных частей: версии протокола, общей строки и области данных.

Общая строка (community string) используется для группирования устройств, управляемых определенным менеджером. Общая строка является своего рода паролем, так как для того, чтобы устройства могли взаимодействовать по протоколу SNMP, они должны иметь одно и то же значение этого идентификатора (по умолчанию часто употребляется строка «public»). Однако этот механизм служит скорее для «распознавания» партнеров, нежели для безопасности.

В области данных содержатся описанные команды протокола, а также имена объектов и их значения. Область данных состоит из одного или более блоков, каждый из которых может относиться к одному из перечисленных типов команд протокола SNMP. Для каждого типа команды определен свой формат. Например, формат блока, относящегося к команде GetRequest, включает следующие поля:

— идентификатор запроса;

— статус ошибки (есть или нет);

— индекс ошибки (тип ошибки, если она есть);

— список имен объектов SNMP MIB, включенных в запрос.

База данных MIB

База данных MIB содержит значения множества различных типов переменных, характеризующих конкретный управляемый объект. В самой первой версии стандарта (MIB-I) для характеристики устройства предлагалось использовать 114 типов переменных. Эти переменные организованы в виде дерева. Из корня выходит 8 ветвей, соответствующих следующим восьми группам переменных:

System — общие данные об устройстве (например, идентификатор поставщика, время последней инициализации системы);

Interfaces — параметры сетевых интерфейсов устройства (например, их количество, типы, скорости обмена, максимальный размер пакета);

Address Translation Table — описание соответствия между сетевыми и физическими адресами (например, по протоколу ARP);

Internet Protocol — данные, относящиеся к протоколу IP (адреса IP-шлюзов, хостов, статистика о IP-пакетах);

ICMP — данные, относящиеся к протоколу ICMP;

TCP — данные, относящиеся к протоколу TCP (число переданных, принятых и ошибочных TCP-сообщений);

UDP — данные, относящиеся к протоколу UDP (число переданных, принятых и ошибочных UPD-дейтаграмм);

EGP — данные, относящиеся к протоколу EGP (число принятых с ошибками и без ошибок сообщений).

Каждая группа характеристик образует отдельное поддерево. Далее приведены переменные поддерева переменных Interfaces, используемые для описания интерфейса управляемого устройства:

ifType — тип протокола, который поддерживает интерфейс (эта переменная принимает значения всех стандартных протоколов канального уровня);

ifMtu — максимальный размер пакета сетевого уровня, который можно послать через этот интерфейс;

ifSpeed — пропускная способность интерфейса в битах в секунду;

ifPhysAddress — физический адрес порта (MAC-адрес);

ifAdminStatus — желаемый статус порта (up — готов передавать пакеты, down — не готов передавать пакеты, testing — находится в тестовом режиме);

ifOperStatus — фактический текущий статус порта, имеет те же значения, что и ifAdminStatus;

ifInOctets — общее количество байтов, принятое данным портом, включая служебные, с момента последней инициализации SNMP-агента;

ifInUcastPkts — количество пакетов с индивидуальным адресом интерфейса, доставленных протоколу верхнего уровня;

ifInNUcastPkts — количество пакетов с широковещательным или групповым адресом интерфейса, доставленных протоколу верхнего уровня;

ifInDiscards — количество корректных пакетов, принятых интерфейсом, но не доставленных протоколу верхнего уровня, скорее всего, из-за переполнения буфера пакетов или же по иной причине;

ifInErrors — количество пришедших пакетов, которые не были переданы протоколу верхнего уровня из-за обнаружения в них ошибок.

Помимо переменных, описывающих статистику по входным пакетам, имеется аналогичный набор переменных, относящийся к выходным пакетам. Еще более детальную статистику о работе сети можно получить с помощью расширения SNMP — протокола RMON (Remote Network MONitoring — дистанционный мониторинг сети). Системы управления, построенные на основе RMON, имеют такую же архитектуру, элементами которой являются менеджеры, агенты и управляемые объекты. Отличие состоит в том, что SNMP-системы собирают информацию только о событиях, происходящих на тех объектах, на которых установлены агенты, а RMON-системы — также о сетевом трафике. С помощью RMON-агента, встроенного в коммуникационное устройство, можно провести достаточно детальный анализ работы сетевого сегмента. Собрав информацию о наиболее часто встречающихся типах ошибок в кадрах, а затем получив зависимость интенсивности этих ошибок от времени, можно сделать некоторые предварительные выводы об источнике ошибочных кадров и на этом основании сформулировать более тонкие условия захвата кадров со специфическими признаками, соответствующими выдвинутой версии. Все это помогает автоматизировать поиск неисправностей в сети.

Режим удаленного управления и протокол telnet

Режим удаленного управления, называемый также режимом терминального доступа, предполагает, что пользователь превращает свой компьютер в виртуальный терминал другого компьютера, к которому он получает удаленный доступ.

В период становления компьютерных сетей, то есть в 70-е годы, поддержка такого режима была одой из главных функций сети. Устройства PAD сетей X.25 существовали именно для того, чтобы обеспечить удаленный доступ к мейнфреймам для пользователей, находившихся в других городах и работавших за простыми алфавитно-цифровыми терминалами.

Режим удаленного управления реализуется специальным протоколом прикладного уровня, работающим поверх транспортных протоколов, которые связывают удаленный узел с компьютерной сетью. Существует большое количество протоколов удаленного управления, как стандартных, так и фирменных. Для IP-сетей наиболее старым протоколом этого типа является telnet (RFC 854).

Протокол telnet работает в архитектуре клиент-сервер, он обеспечивает эмуляцию алфавитно-цифрового терминала, ограничивая пользователя режимом командной строки.

При нажатии клавиши соответствующий код перехватывается клиентом telnet, помещается в TCP-сообщение и отправляется через сеть узлу, которым пользователь хочет управлять. При поступлении на узел назначения код нажатой клавиши извлекается из TCP-сообщения сервером telnet и передается операционной системе узла. ОС рассматривает сеанс telnet как один из сеансов локального пользователя. Если ОС реагирует на нажатие клавиши выводом очередного символа на экран, то для сеанса удаленного пользователя этот символ также упаковывается в TCP-сообщение и по сети отправляется удаленному узлу. Клиент telnet извлекает символ и отображает его в окне своего терминала, эмулируя терминал удаленного узла.

Протокол telnet был реализован в среде Unix и наряду с электронной почтой и FTP-доступом к архивам файлов был популярным сервисом Интернета. Однако поскольку для аутентификации пользователей в технологии telnet применяются пароли, передаваемые через сеть в виде обычного текста, а значит, могут быть легко перехвачены и использованы, telnet сейчас работает преимущественно в пределах одной локальной сети, где возможностей для перехвата пароля гораздо меньше. Для удаленного управления узлами через Интернет вместо telnet обычно применяется протокол SSH (Secure SHell), который, так же как и telnet, был первоначально разработан для ОС Unix1. SSH, так же как и telnet, передает набираемые на терминале пользователя символы на удаленный узел без интерпретации их содержания. Однако в SSH предусмотрены меры по защите передаваемых аутентификационных и пользовательских данных.

Сегодня основной областью применения telnet является управление не компьютерами, а коммуникационными устройствами: маршрутизаторами, коммутаторами и хабами. Таким образом, он уже скорее не пользовательский протокол, а протокол администрирования, то есть альтернатива SNMP.

Тем не менее отличие между протоколами telnet и SNMP принципиальное. Telnet предусматривает обязательное участие человека в процессе администрирования, так как, по сути, он только транслирует команды, которые вводит администратор при конфигурировании или мониторинге маршрутизатора или другого коммуникационного устройства. Протокол SNMP, наоборот, рассчитан на автоматические процедуры мониторинга и управления, хотя и не исключает возможности участия администратора в этом процессе. Для устранения опасности, порождаемой передачей паролей в открытом виде через сеть, коммуникационные устройства усиливают степень своей защиты. Обычно применяется многоуровневая схема доступа, когда открытый пароль дает возможность только чтения базовых характеристик конфигурации устройства, а доступ к средствам изменения конфигурации требует другого пароля, который уже не передается в открытом виде.

Выводы

Система управления сетью — это сложный программно-аппаратный комплекс, который контролирует сетевой трафик и управляет коммуникационным оборудованием крупной компьютерной сети.

Наиболее распространенной является трехзвенная архитектура системы управления сетью, состоящая из администратора, программного менеджера и программного агента, встроенного в управляемое оборудование.

Для каждого управляемого объекта в сети создается некоторая модель объекта. Она представляет все характеристики объекта, которые нужны для его контроля.

Менеджер и агент работают на основе стандартных баз MIB, описывающих объекты управляемых коммуникационных устройств. Эта база данных хранится на устройстве и постоянно пополняется результатами измерений характеристик, которые проводит агент.

SNMP — это протокол стека TCP/IP, который организует взаимодействие между менеджером и агентом в режиме «запрос-ответ».

Режим удаленного управления, называемый также режимом терминального доступа, предполагает, что пользователь превращает свой компьютер в виртуальный терминал другого компьютера, к которому он получает удаленный доступ.

Режим удаленного управления реализуется специальным протоколом прикладного уровня, работающим поверх транспортных протоколов, которые связывают удаленный узел с компьютерной сетью. Для IP-сетей наиболее старым протоколом этого типа является telnet, он обеспечивает эмуляцию алфавитно-цифрового терминала, ограничивая пользователя режимом командной строки.

Рецензенты:

Кафедра «Вычислительная техника» факультета «Вычислительные машины и системы» Московского государственного института радиотехники, электроники и автоматики (Технического университета);

Ю. А. Григорьев, д. т. н., профессор кафедры «Системы обработки информации и управления»

Московского государственного технического университета им. Н. Э. Баумана;

Б. Ф. Прижуков, к. т. н., заместитель начальника ИВЦ ОАО «Московский междугородный

и международный телефон»

Более подробно с книгой можно ознакомиться на сайте издательства

Оглавление

Отрывок

Для Хаброжителей скидка 15% по купону — Олифер

Автор: Издательский дом «Питер»