FirstVDS (у них есть блог на хабре) поставляет

Т.е. это даёт возможность получать доступ через SSH к арендуемым пользователями

После последнего сообщения переписка была переведена в архив. Т.е., как я понял, была заблокирована для ответа. Вот такие у них отзывчивые менеджеры отдела Заботы о клиентах.

Т.е. мне предлагают стать клиентом (т.е. заплатить за продукт с лазейкой), а потом ответят, зачем его ставят мне и другим клиентам.

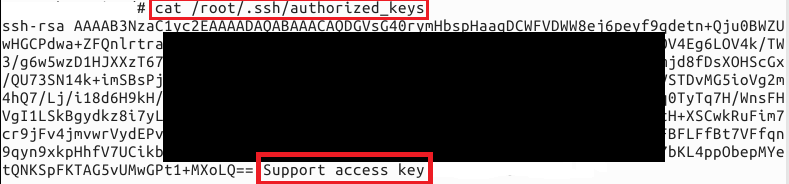

Насколько я могу видеть, файл ключа содержат сами образы виртуалок. И переустановка ОС из предоставляемого хостером образа ситуацию не исправляет. Замечено как минимум на образах с Ubuntu.

Один из вариантов решения — удаление файла /root/.ssh/authorized_keys

UPD

Привожу справедливые слова SilverFire из комментария относительно того чем плохи такие ключи:

Само наличие ключа — не проблема. Проблема в том, что он один на всех суппортов и не ограничен по IP. Что в этом плохого:

- раз нет ограничения по IP, нет и единого access-сервера, откуда суппорты имеют право ходить на клиентские сервера, причем желательно по локальным management IP адресам;

- невозможно быстро лишить сотрудника прав доступа. Придется обходить все сервера и менять публичный ключ, плюс раздавать всем действующим сорудникам новый приватный ключ;

- все сотрудники ходят под одним ключом и логинятся рутом. Если кто-то налажал и не признается — почти нереально выяснить, кто именно это был;

- сотрудники имеют на руках приватный ключ и могут случайно (или неслучайно) его скомпрометировать. Так как нет ограничения по IP, кто угодно может им воспользоваться и, снова таки, будет непонятно кто из сотрудников стал виновником.

Оставлять на всех виртуалках один и тот же ключ доступа тем страннее, что есть и другие более безопасные варианты экстренного доступа. Некоторые панели управления

Автор: shanker