Вчера мы представили сведения о кибератаках на медийные компании Украины и промышленные объекты, в которых использовался троян BlackEnergy и новый компонент под названием KillDisk. KillDisk использовался для уничтожения файлов на скомпрометированных компьютерах и на выведении таких систем из строя. Кроме обзора возможностей двух этих вредоносных программ, нам удалось получить интересные сведения, которые связывают кибератаки с использованием BlackEnergy с недавними сообщениями в СМИ об успешных взломах энергетических систем на западе Украины, что привело к массовому отключению подачи электроэнергии.

По сообщениям СМИ, 23 декабря 2015 г. около половины жителей Ивано-Франковской области (с населением 1,4 млн.) на Украине остались без света на несколько часов. Новостной портал TSN указывает, что отключение электроэнергии было вызвано «хакерской атакой», в которой использовался «вирус».

С использованием нашей системы телеметрии, мы обнаружили, что упоминавшийся в СМИ инцидент не был единичным и схожим атакам подверглись другие энергетические компании Украины в то же самое время. Мы также обнаружили, что для этой кибератаки злоумышленники использовали вредоносное ПО, детальный анализ которого мы уже произвели. Речь идет о трояне BlackEnergy и новой модификации его компонента KillDisk, упоминавшегося в нашем предыдущем исследовании.

Троян BlackEnergy использовался злоумышленниками для выполнения различных задач на протяжении прошлых нескольких лет. На известной конференции Virus Bulletin в 2014 г., мы представили данные о серии кибератак против государственных и промышленных объектов на Украине. Злоумышленники использовали несколько методов распространения этого вредоносного ПО и заражения пользователей, включая, 0day эксплойт для уязвимости CVE-2014-4114 в ПО PowerPoint. В то время как основными целями атакующих в 2014 г. был кибершпионаж, для BlackEnergy был также обнаружен компонент, способный заражать SCADA ICS, что позволяет ориентировать BlackEnergy на достижение более драматических целей.

В недавних кибератаках на электроэнергетические компании Украины, троян с деструктивными для системы функциями KillDisk загружался и исполнялся на скомпрометированных BlackEnergy компьютерах. Связь между BlackEnergy и KillDisk была впервые установлена организацией CERT-UA в ноябре. Согласно этим данным, некоторые новостные компании Украины были атакованы во время проведения местных выборов в этой стране. В отчете указывалось, что результатом кибератаки стало уничтожение большого количества видеоматериалов и других документов.

У нас есть сведения о нескольких энергетических компаниях Украины (кроме уже освещавшейся в СМИ компании «Прикарпатьеоблэнерго»), которые были целями кибератак с использованием BlackEnergy. Мы можем подтвердить, что данный троян, вместе с компонентом KillDisk, использовался для компрометации компьютеров этих компаний в канун католического рождества 2015 г. У нас также есть сведения о том, что BlackEnergy использовался в кибератаках на энергетические компании ранее в 2015 г., но в их случае мы не наблюдали использование злоумышленниками компонента KillDisk для порчи данных. Можно предположить, что в тот момент злоумышленники находились на предварительной стадии подготовки более существенных операций.

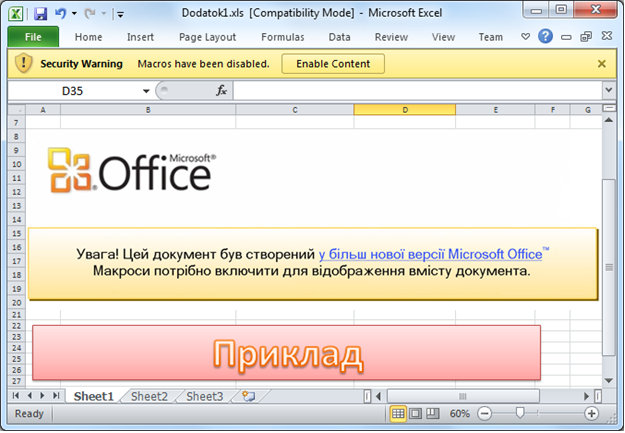

В качестве вектора заражения пользователей в упоминавшихся кибератаках использовались файлы Microsoft Office, содержавшие вредоносные макросы. Такие методы заражения использовались и другими злоумышленниками, например, бандой Dridex и другими злоумышленниками в 2015 г.

Сценарий атаки в таком случае довольно прост, предполагаемая жертва получает фишинговое электронное письмо, которое в качестве вложения содержит вредоносный документ. Украинская security-компания CyS Centrum опубликовала два скриншота таких писем, которые использовались для доставки дропперов BlackEnergy. Атакующие использовали специальные поддельные адреса в качестве адреса отправителя, которые были похожи на адреса Украинского парламента — Рады. Рассылаемый злоумышленниками фишинговый документ содержит текст, убеждающий пользователя запустить на исполнение встроенный в него вредоносный макрос. Такой случай является примером доставки вредоносного ПО жертве с использованием социальной инженерии, вместо эксплуатации каких-либо уязвимостей в ПО. После исполнения макроса, пользователь заражается модификацией BlackEnergy Lite.

Рис. Пример вредоносного документа.

Как указывается в нашей презентации VirusBulletin, BlackEnergy является модульным трояном и используется злоумышленниками для развертывания различных загружаемых компонентов с целью выполнения требуемых задач. Как мы уже указывали, компонент Win32/KillDisk также загружался BlackEnergy и был найден на скомпрометированных им компьютеров в упоминавшихся кибератаках.

Вредоносная программа KillDisk специализируется на уничтожении файлов в системе, а также порче системных файлов, что приводит ОС к неработоспособности. Некоторые обнаруженные нами в энергетических компаниях модификации KillDisk содержали в своем составе дополнительные возможности по саботированию промышленных систем. К первой такой возможности относится установка таймаута или задержки по срабатыванию его основного деструктивного механизма. Ко второй возможности относится завершение двух нестандартных процессов с названиями komut.exe и sec_service.exe. Название второго процесса может относиться к ПО под названием ELTIMA Serial to Ethernet Connector или к ASEM Ubiquity, программной платформы промышленных систем ICS. В случае обнаружения активности процессов в системе, вредоносная программа завершит их, а также уничтожит их исполняемые файлы на диске.

Заключение

Вредоносное ПО с деструктивными функциями не является новым феноменом. Несмотря на то, что некоторые ранние вирусы содержали в себе такие возможности, они использовались в целях развлечений, в отличие от современных злоумышленников, которые используют их для достижения разного рода целей, от саботажа и хактивизма до кибершпионажа. Еще одним печально известным примером такого вредоносного ПО является Flamer (a.k.a. Flame или sKyWIper). Другое деструктивное вредоносное ПО под названием Destover ранее использовалось в кибератаках на Sony Pictures. Следует еще раз упомянуть, что подобного рода деструктивные вредоносные программы не являются уникальными и если мы примем во внимание расплывчатую схему именования вредоносных программ, то не следует связывать совершенно разные инциденты только по названиям их обнаружений (например, название Wiper или производные от него).

В 2014 г. BlackEnergy использовал более устаревшую модификацию деструктивного компонента под названием dstr, который был описан нами в предыдущем посте. Между KillDisk и dstr существуют различия, которые указывают на то, что последний использовался в качестве инструмента для полного уничтожения данных в системе.

Наш анализ компонента KillDisk, который был обнаружен на скомпрометированных компьютерах энергетических компаний Украины, указывает на теоретическую его направленность на выведение из строя критических промышленных систем. Однако, этому существует и другое объяснение. Сам BlackEnergy, как и SSH бэкдор, который также использовался в этих вредоносных кампаниях и был описан нами в предыдущем посте, предоставляют злоумышленникам удаленный доступ к скомпрометированной системе. После успешного заражения системы, атакующие также, теоретически, могут вручную использовать деструктивный компонент для повреждения системы. В таком случае, KillDisk может быть использован ими как компонент, с использованием которого можно сделать восстановление поврежденной системы весьма длительным по времени процессом. С высокой долей вероятности мы предполагаем, что именно указанный выше набор вредоносных программ использовался для повреждения энергетической инфраструктуры в Ивано-Франковской области.

Хотя на Украине Рождество обычно не празднуется 24 и 25 декабря, киберпреступники выбрали именно это время года для отключения света нескольким сотням тысяч человек. Злоумышленникам также повезло в том, что данная вредоносная программа не была своевременно обнаружена в системе.

Другую техническую информацию об этом инциденте можно прочитать на сайте SANS Industrial Control Systems. Индикаторы компрометации (IoC) можно найти в нашем предыдущем посте.

Автор: ESET NOD32