Команда Cloudfare на днях обнаружила необычную DDoS-атаку. Для проведения этой атаки злоумышленники использовали мобильную рекламу, благодаря чему удалось сгенеррировать DDoS с мощностью до 275000 HTTP-запросов в секунду. Атака была обнаружена достаточно быстро благодаря тому, что злоумышленники для ее проведения использовали клиентский сайт сервиса.

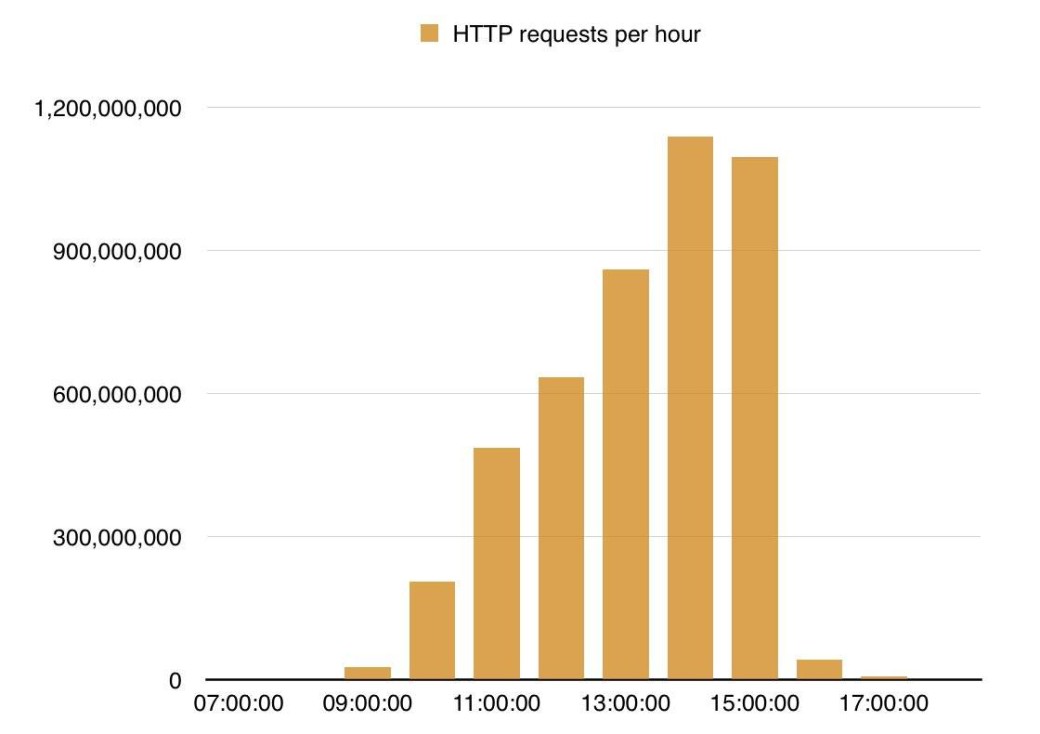

Данный тип флуда уже был известен как Layer 7 HTTP-флуд, при этом специалисты считали, что организовать подобную атаку весьма непросто. Тем не менее, неизвестным (пока) злоумышленникам это удалось благодаря внедрению соответствующего JavaSript в рекламу. Так удалось получить постоянный и очень сильный поток трафика, который направлялся на целевой сайт. Всего был зафиксировано более 4,5 миллионов запросов за сутки.

При этом количество IP-адресов, задействованных в атаке, достигло 650000. В основном использовался китайский трафик, примерно 98% атакующих IP относились к этому региону. Максимальное количество запросов поступило со смартфонов — около 72%. Потом 23% запросов поступило с десктопных ПК, и 5% — с планшетов. В числе браузеров, участвующих в атаке, оказались Safari, Chrome, Xiaomi’s MIUI и Tencent QQBrowser.

По словам специалистов, в этих браузерах использовались iframe с рекламой со внедренным зловредом — JavaScript. В CloudFlare считают, что атаки подобного типа необходимо внимательно изучить, поскольку высока вероятность повторения именно такого типа атак уже в ближайшем будущем. А защититься от них очень нелегко.

Автор: ua-hosting.company